关于HardeningMeter

HardeningMeter是一款针对二进制文件和系统安全强度的开源工具,该工具基于纯Python开发,经过了开发人员的精心设计,可以帮助广大研究人员全面评估二进制文件和系统的安全强化程度。

功能特性

其强大的功能包括全面检查各种二进制利用保护机制,包括 Stack Canary、RELRO、随机化(ASLR、PIC、PIE)、None Exec Stack、Fortify、ASAN、NX bit。此工具适用于所有类型的二进制文件,并能够提供有关每个二进制文件强化状态的准确信息,识别值得关注的二进制文件和具有强大安全措施的二进制文件。

HardeningMeter支持所有 Linux 发行版和机器可读输出,并且能够将数据输出结果以表格形式打印到屏幕上或导出到csv文件。

工具要求

1、readelf和file命令;

2、Python 3.x;

3、pip;

4、tabulate;

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

接下来,广大研究人员可以直接使用下列命令将该项目的最新版本源码克隆至本地:

git clone https://github.com/OfriOuzan/HardeningMeter.git

工具使用

工具参数

-f --file:指定需要扫描的文件,参数可以用空格分隔多个文件;

-d --directory:指定要扫描的目录,该参数检索一个目录并递归扫描所有 ELF 文件;

-e --external:指定是否要添加外部检查(默认为False);

-m --show_missing:根据顺序打印,仅打印缺少安全强化机制且需要额外注意的文件;

-s --system:指定是否要扫描系统强化方法;

-c --csv_format':指定是否要将结果保存到 csv 文件(默认情况下,结果以表格形式打印到 stdout);

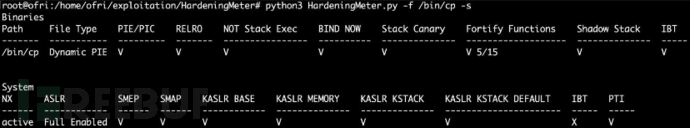

执行结果

HardeningMeter 的结果以表格形式打印,包含 3 种不同的状态:

1、(X)——此状态表示二进制强化机制已被禁用;

2、(V)——此状态表示二进制强化机制已启用;

3、(-)——此状态表示二进制强化机制与此特定情况无关;

注意事项

当 Linux 上的默认语言不是英语时,请确保在调用脚本之前添加“LC_ALL=C”。

工具运行演示

扫描“/usr/bin”目录、“/usr/sbin/newusers”文件和本地系统,并将结果导出到csv文件:

python3 HardeningMeter.py -f /bin/cp -s

许可证协议

本项目的开发与发布遵循AGPL-3.0开源许可协议。

项目地址

HardeningMeter:【GitHub传送门】

参考资料

https://medium.com/@ofriouzan/part-2-compiler-level-security-mechanisms-gcc-d01246b8d157

https://medium.com/@ofriouzan/part-3-kernel-level-security-mechanisms-097e8b8ecefa

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)