一、系统介绍

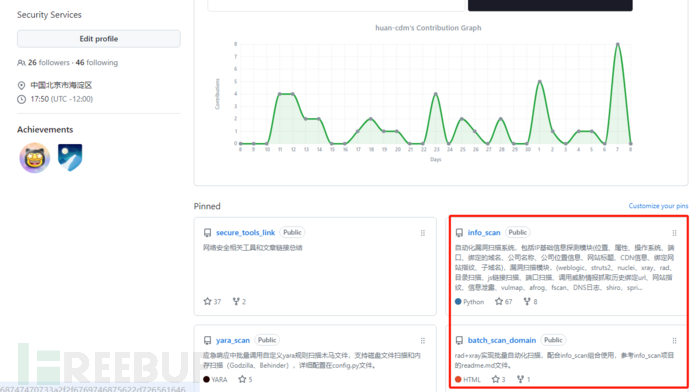

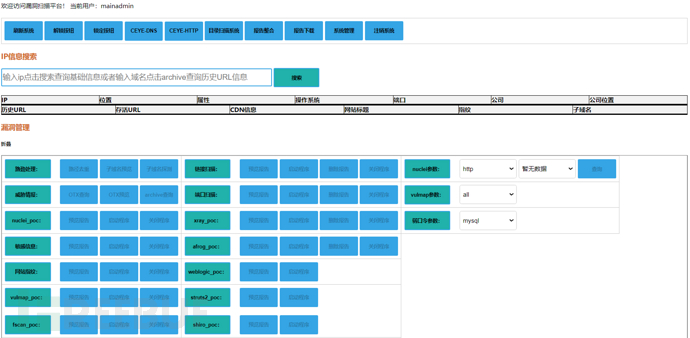

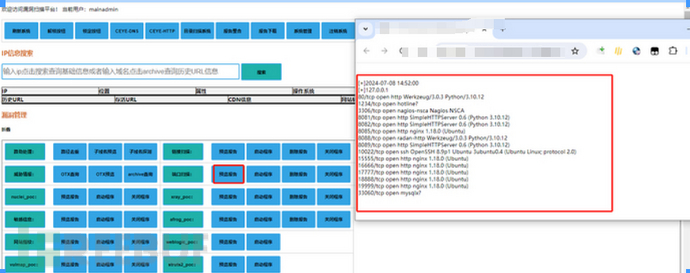

自动化漏洞扫描系统,包括IP基础信息探测模块(位置、属性、操作系统、端口、绑定的域名、公司名称、公司位置信息、网站标题、CDN信息、绑定网站指纹、子域名),漏洞扫描模块,(weblogic、struts2、nuclei、xray、rad、目录扫描、js链接扫描、端口扫描、调用威胁情报抓取历史绑定url、网站指纹、信息泄露、vulmap、afrog、fscan、DNS日志、shiro、springboot、服务弱口令扫描、识别重点资产),资产管理模块(资产发现、资产展示、CDN检测、存活检测、资产回退、重点资产识别),单个扫描模块报告支持在线预览,漏洞汇总报告可一键完成下载。

核心功能:①:IP基础信息探测 ②:漏洞扫描 ③:目标资产管理

二、下载地址

https://github.com/huan-cdm/info_scan

https://github.com/huan-cdm/batch_scan_domain

三、系统安装和使用

一、系统安装

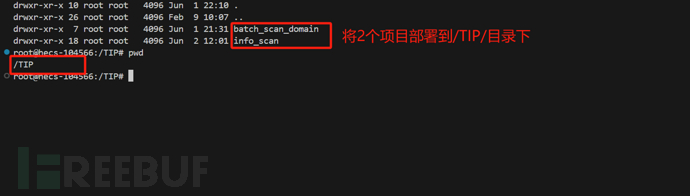

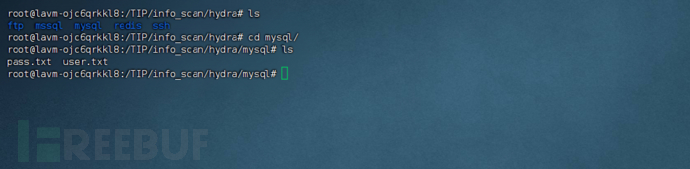

①. 下载上面2个项目部署到Linux 系统/TIP/*目录下,info_scan:漏洞扫描主系统、batch_scan_domain:xray+rad批量扫描,可通过info_scan进行管理;

②. 安装python3、MySQL、Nginx环境;

②. 安装python3、MySQL、Nginx环境;

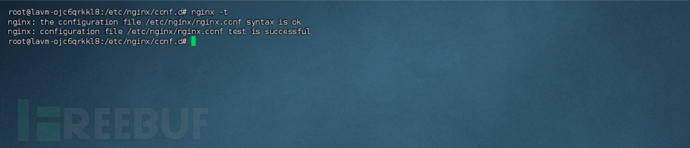

③. 通过pip3 安装项目中requirements.txt文件中所需的模块;MySQL中新建数据库名为vuln_scan_database,并将项目database_file文件下的表文件导入;Nginx相关配置文件在nginx_conf目录下,将nginx.conf文件放到/etc/nginx目录下,将dirscan_nginx.conf和infoscan_nginx.conf放到/etc/nginx/conf.d目录下,修改server_name为自己的域名或者服务器IP,执行nginx -t检查配置文件是否正确;

④. vps安全组开放15555、16666、17777、18888、19999、3306端口;

⑤. 系统配置修改项目中config.py文件;

⑥. 系统后端利用python3 flask框架+shell脚本、前端利用html+javascript+Jquery+Ajax处理、数据库利用MySQL;

⑦. 将/TIP/info_scan/static/js/common.js中的x.x.x.x替换为vps ip,替换命令(:%s/x.x.x.x/vps_ip/g);

⑧. 确保项目中用到的的漏洞扫描工具可正常运行,可根据工具的官方文档进行相关配置,注:工具名字和目录不要更改;

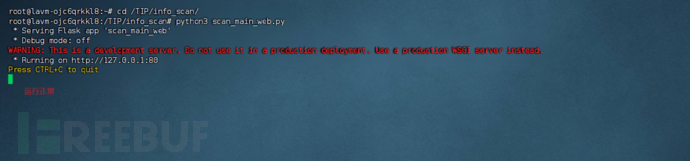

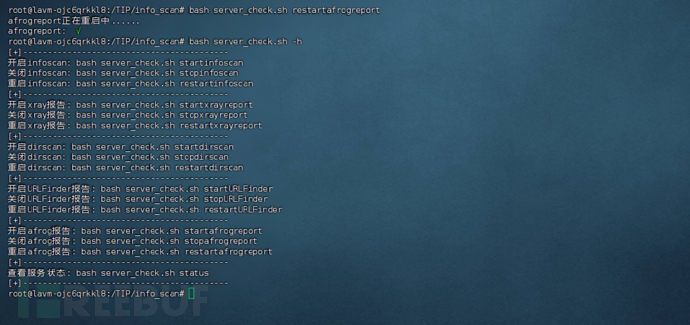

⑨. 运行python3 scan_main_web.py和python3 dirscanmain.py,运行正常后可通过bash server_check.sh -h进行相关服务管理;

二、系统使用

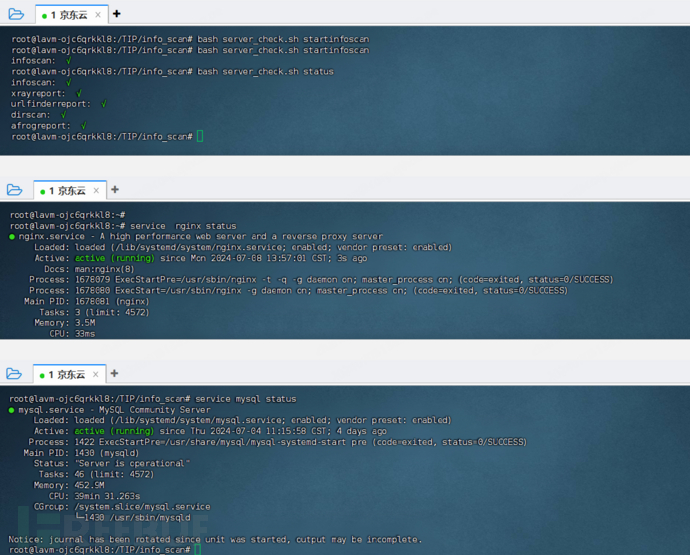

①. 开启MySQL数据库、Nginx中间件、python3 flask后台服务;

②. 系统访问地址:http://ip::19999/index/,账号密码在info_scan项目下的config.py文件进行配置;

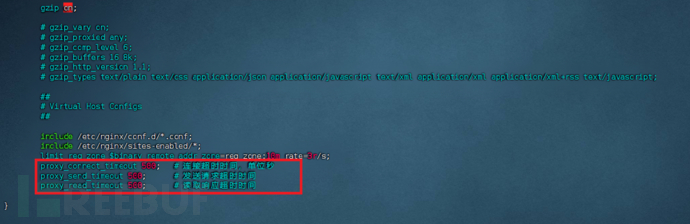

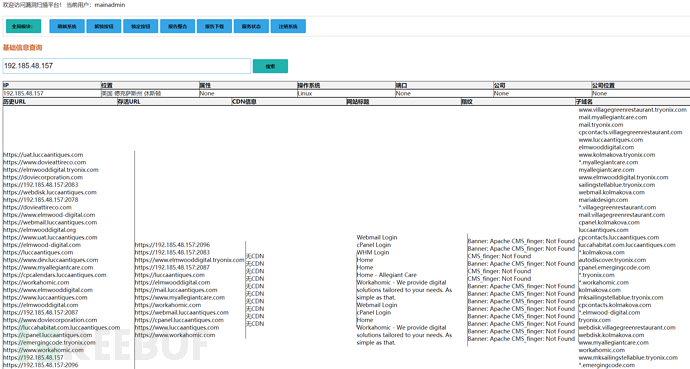

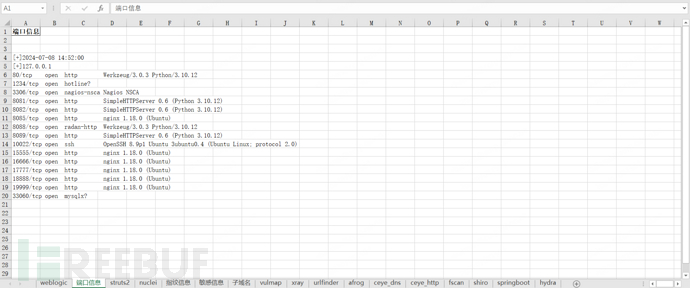

③. IP基础信息探测:可对IP的位置、属性、操作系统、开放端口、公司、公司地址位置、历史绑定URL、存活URL、输入部署CDN、网站标题、网站指纹、子域名进行探测,涉及到的信息较多,如果遇到超时情况,需修改nginx.conf文件中超时时间;

③. IP基础信息探测:可对IP的位置、属性、操作系统、开放端口、公司、公司地址位置、历史绑定URL、存活URL、输入部署CDN、网站标题、网站指纹、子域名进行探测,涉及到的信息较多,如果遇到超时情况,需修改nginx.conf文件中超时时间;

需对按钮进行解锁操作,防止误点击;

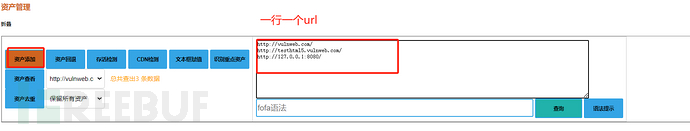

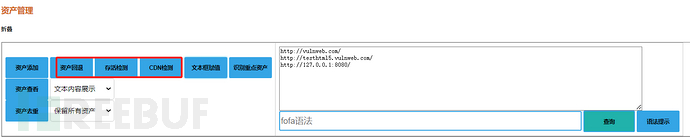

④. 资产管理:可对待扫描的资产进行处理、包括资产添加(fofa+手工输入)、资产回退、存活检测、CDN检测、重点资产识别、资产的查看与去重;

手工录入:将URL输入到文本框中点击资产添加

可点击资产查看,确定资产是否添加成功

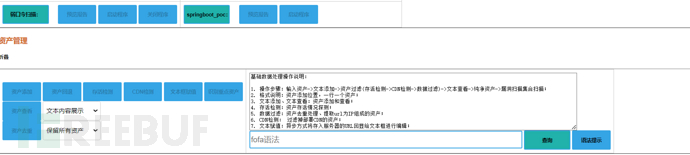

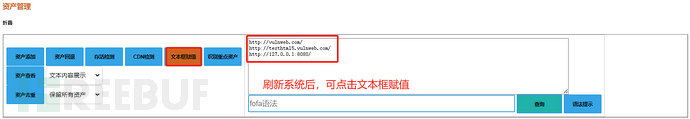

如果相对资产进行修改可点击文本框赋值,系统会将录入的资产查询出来显示到文本框中

可按照个人的需求对资产进行资产去重、资产回退、CDN检测等操作;

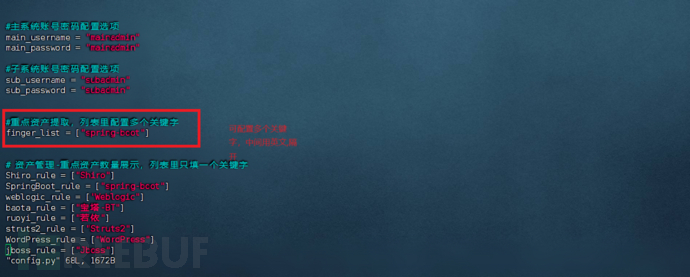

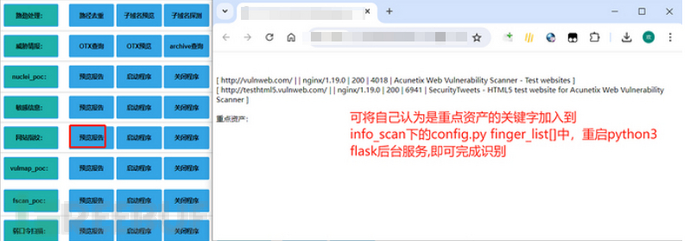

识别重点资产:该模块的实现逻辑为:通过在info_scan项目下的config.py中自定义重点资产关键字,来匹配出通过EHole指纹识别出的结果,来发现重点资产,比如struts2、weblogic、shiro、springboot等;

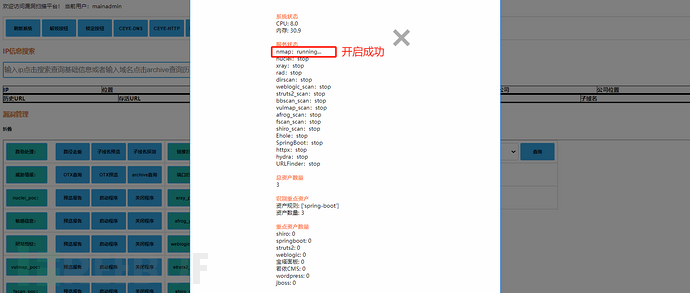

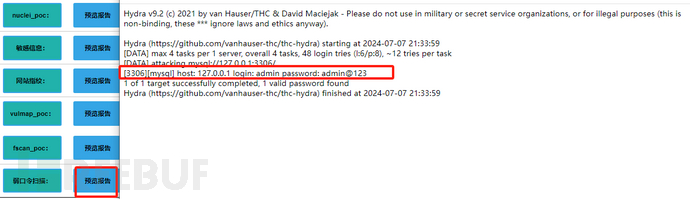

⑤. 漏洞管理:通过资产管理对资产进行处理后,在漏洞管理模块可一键完成漏洞扫描,支持报告预览、漏扫程序启动和关闭;

点击启动程序,然后点击系统管理来确定服务是否开启成功,当出现running表示已启动,当running变成stop表示已扫描完毕;

点击报告预览可查看扫描结果;

弱口令扫描模块,需要自定义字典

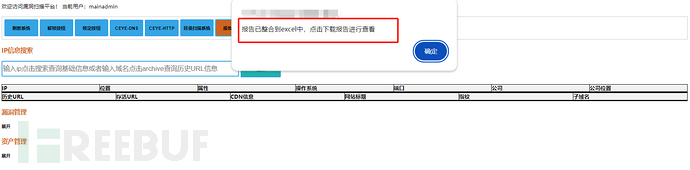

其余的功能类似,不做具体的演示,汇总报告下载,需先点击报告整合,整合完毕会弹窗提示,然后再下载报告;

其余的功能类似,不做具体的演示,汇总报告下载,需先点击报告整合,整合完毕会弹窗提示,然后再下载报告;

最后:如果系统使用过程中遇到问题可以在github上issues留言!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)