PART ONE 概述

自2023年上半年“银狐”工具被披露以来,涌现了多个使用该工具的黑产团伙。这些团伙主要针对国内的金融、教育、医疗、高新技术等企事业单位,集中向管理、财务、销售等从业人员发起攻击,窃取目标资金和隐私信息。该团伙惯用微信/QQ等即时通信工具、钓鱼邮件、钓鱼网站等途径投递远控木马,钓鱼通常围绕财税、发票、函件、软件安装包等不同主题。鉴于使用该去中心化黑产工具的团伙众多,我们将其统称为“银狐”相关团伙。

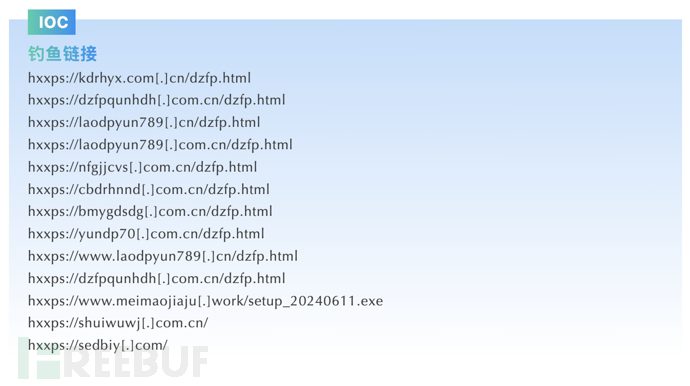

新华三聆风实验室在近期捕获的某一银狐团伙发起的钓鱼攻击活动中,首次检测到该团伙使用了一款由易语言编写的远控木马——"刺客远程"。基于对“银狐”相关团伙攻击活动的持续跟踪监控,发现该团伙擅长使用财税、发票等主题的钓鱼邮件,利用自动下载页面传播初始载荷,并习惯将初始载荷文件命名为“setup*****.exe”,在前段时间曾使用毒鼠、魔改gh0st等远控发起了针对财税人员的大规模攻击活动,已有友商公开披露。此次监测到的攻击活动中,该团伙保持了相同的投递方式,但使用了新的远控载荷,不难看出该团伙不断变换新的工具来躲避检测。

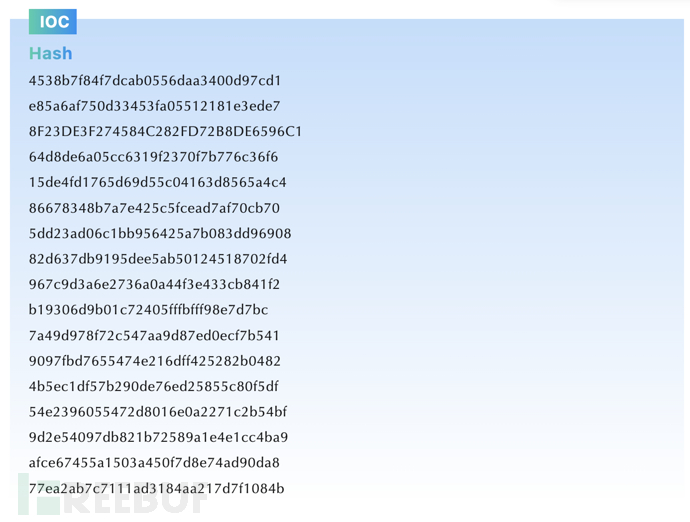

新华三威胁情报特征库已支持相关IOC检测,病毒特征库支持相关样本检测,新华三AIFW及AI SOC平台均支持该检测,请及时升级更新。

PART TWO 攻击方式

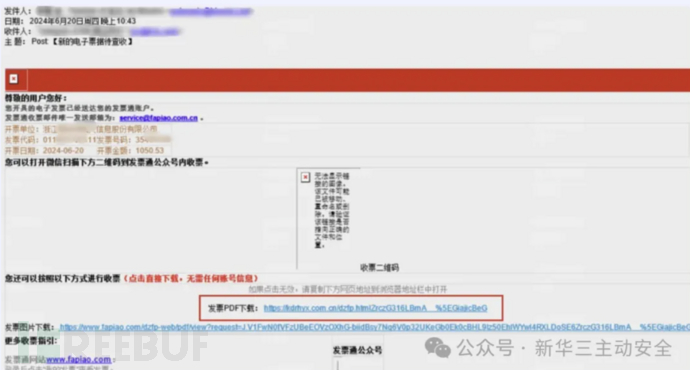

攻击者向目标投递以“【新的电子票据待查收】”为主题的精心构造的钓鱼邮件,诱导受害者点击,访问攻击者的钓鱼网站。

一旦访问此钓鱼网站就会自动下载初始载荷到受害者主机上,钓鱼网站页面源码如下:

自动下载的初始载荷文件名由“setup+日期”组成:

PART THREE 攻击荷载

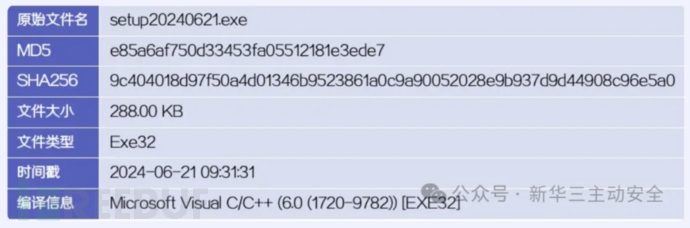

捕获到部分最新的攻击载荷文件如下:

PART FOUR 样本分析

1、执行流程

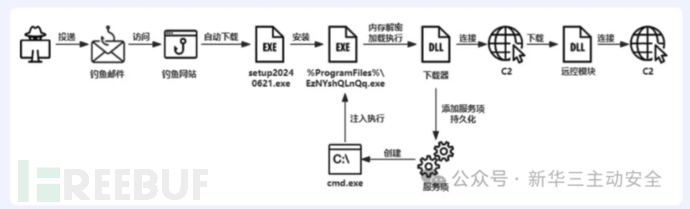

以“setup_20240621.exe”为例,该初始载荷样本分为两个阶段执行,第一阶段除了作为下载器去下载执行第二阶段的远控模块,还会完成母体程序的安装和持久化操作。

2、详细分析

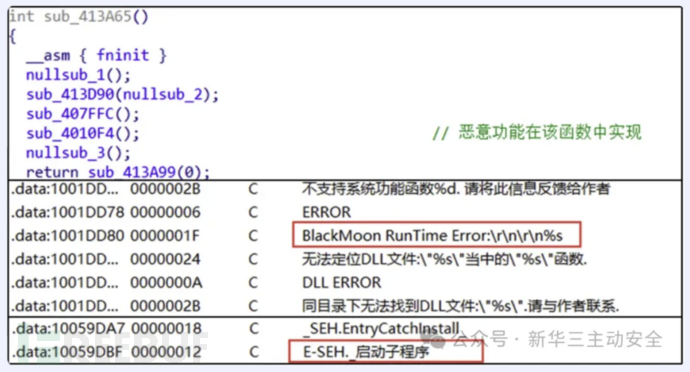

通过对比程序入口点和相关字符串特征判断该样本及后续组件都是由易语言编写,使用黑月编译插件编译。

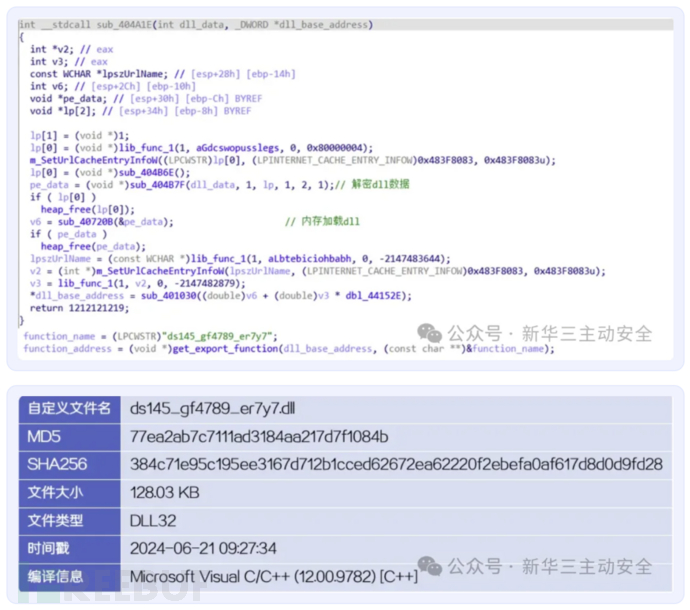

setup20240621.exe主要功能是从自身解密一个dll,并在内存中加载执行,调用其导出函数“ds145_gf4789_er7y7”。

ds145_gf4789_er7y7.dll会检查命令行参数,若不带参数,则表示是初次执行,其将当前进程的可执行文件(即setup20240621.exe)复制安装到“%ProgramFiles%\EzNYshQLnQq.exe”,添加上命令行参数“h8r54h”重新运行。

当以参数“h8r54h”运行时,先检查受害主机上是否有360杀软进程。若有则临时删除受害主机的路由表信息,待添加服务项和重新运行完成后恢复。然后添加服务项实现持久化,服务项名称为“IZukEe CSbpO”,执行路径为“%ProgramFiles%\EzNYshQLnQq.exe Service 0”,带有参数“Service”和“0”,添加完成后启动该服务项。最后使用参数“c2r53h”重新运行。

当以参数“Service”运行时,因程序逻辑上有问题,第二个参数“0”在此无效,其直接使用参数“inject”重新运行。

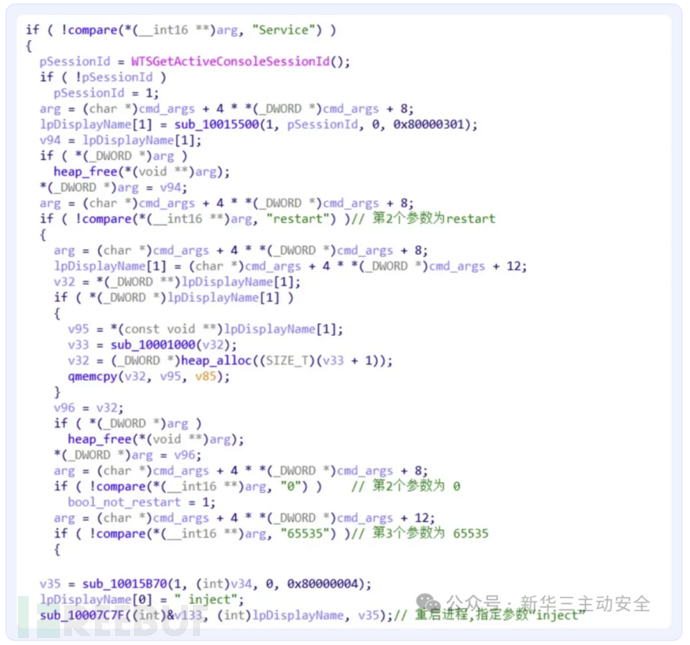

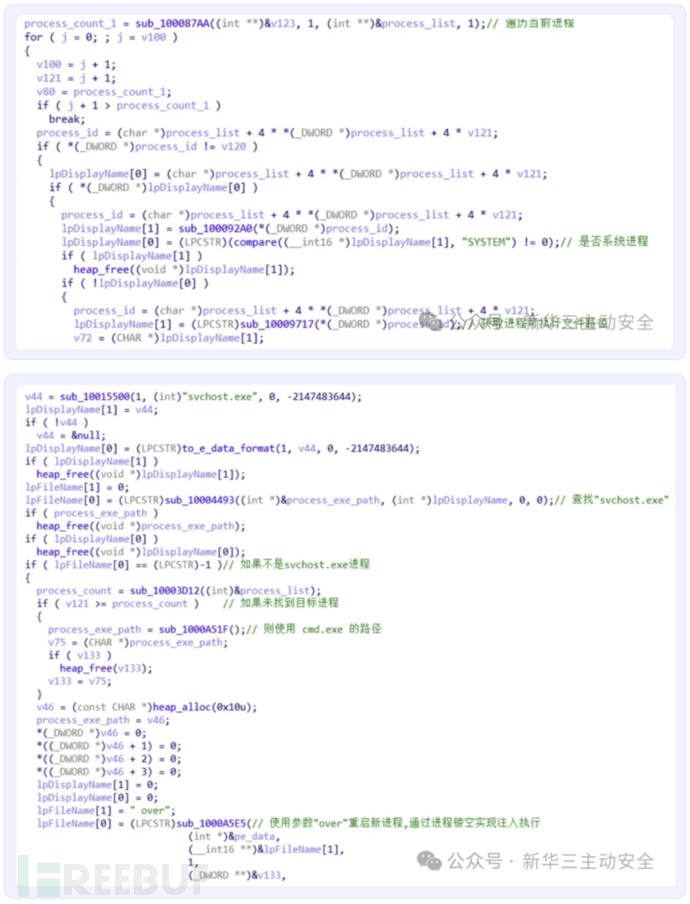

当以参数“inject”运行时,遍历当前进程,查找可利用的系统进程,但排除“svchost.exe”,获取目标系统进程的可执行文件重新创建一个进程,带上“over”参数,然后通过对此新进程镂空替换成当前恶意进程的PE数据实现注入执行。

只要第一个命令行参数不为“h8r54h”、“Service”、“inject”时,就会开始执行远控模块下载,如前面提到的参数“c2r53h”、“over”。该恶意软件使用bbtcp.dll网络通讯库来实现与控制端之间信息的收发和处理。

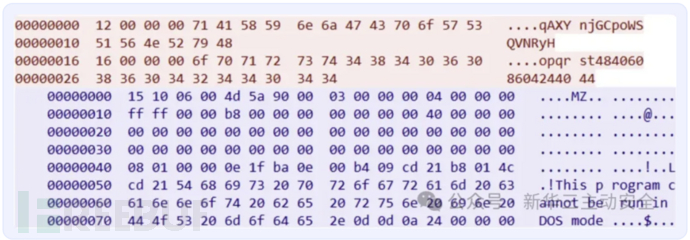

其通过向控制端发送“opqrst4840608604244044”来获取远控模块dll。

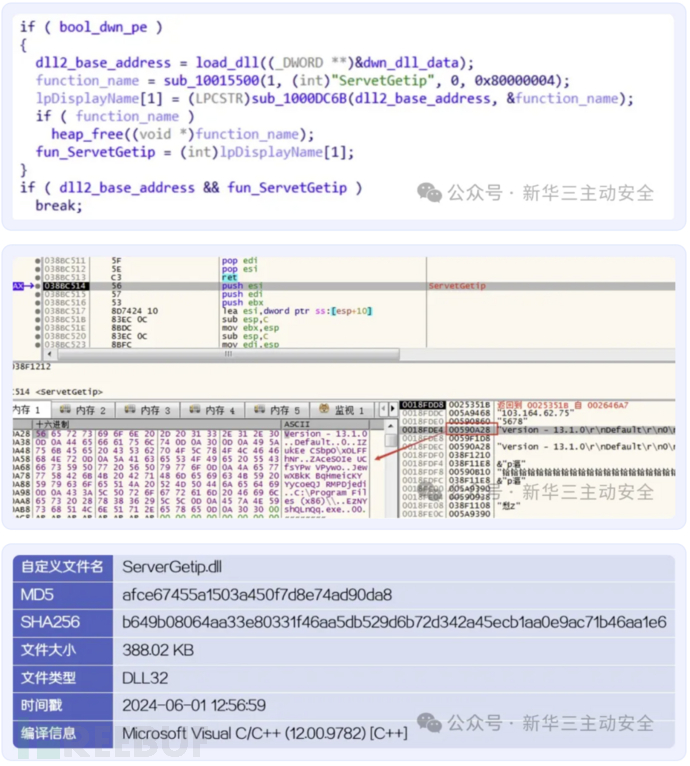

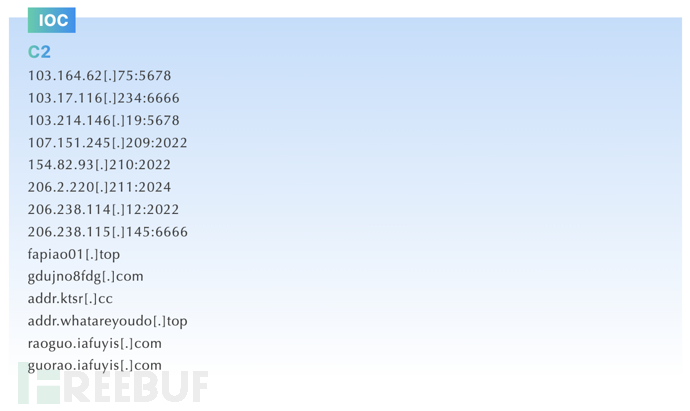

远控模块在内存中被加载执行,执行其导出函数“ServetGetip”,C2地址和端口及相关信息作为参数传入,相关包括该远控木马版本号、服务项名称、可执行文件路径等。

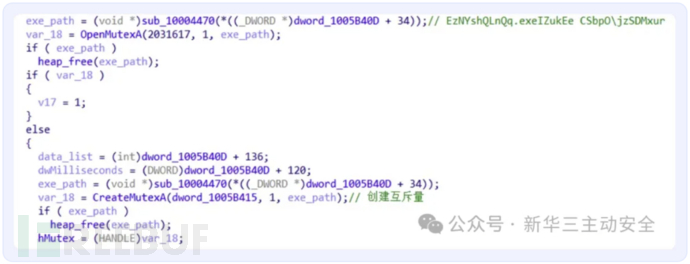

ServetGetip拼接作为参数传入的可执行文件名和服务项名作为互斥量名来创建互斥量。

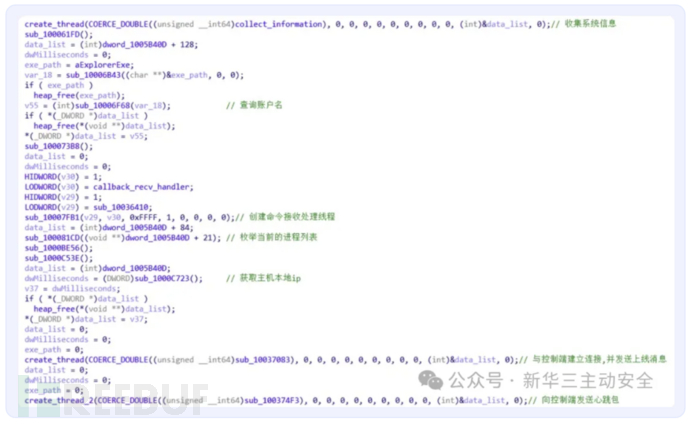

然后收集系统基本信息和被控主机当前状态,包括用户名、系统版本、主机ip、当前进程列表,桌面文件、打开的窗口列表等,通过上线消 息发送给控制端。接着,ServetGetip使用作为参数传入的C2和端口与控制端建立连接,发送上线消 息,接收下发的命令,并创建线程定期发送心跳包。除心跳包外,上线消 息与控制端下发的命令数据都经过zlib压缩再发送。

在该dll中同时发现了其他c2域名:addr.ktsr[.]cc。

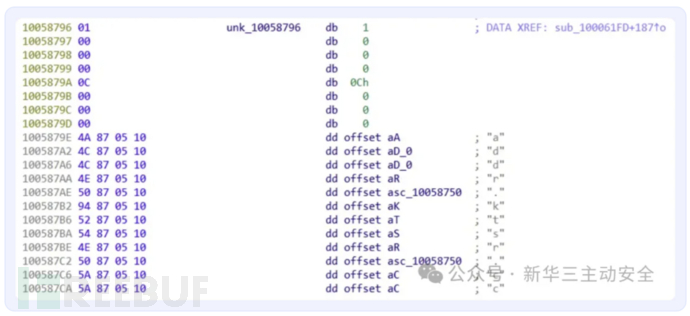

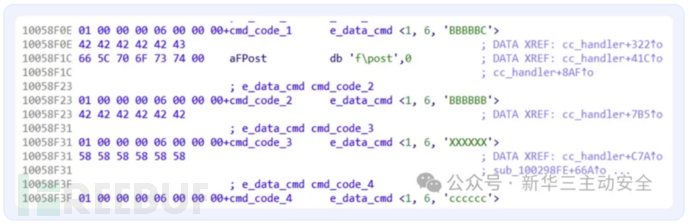

在命令接收和处理模块,该dll通常以一个6字节的值代表一个指令,如:

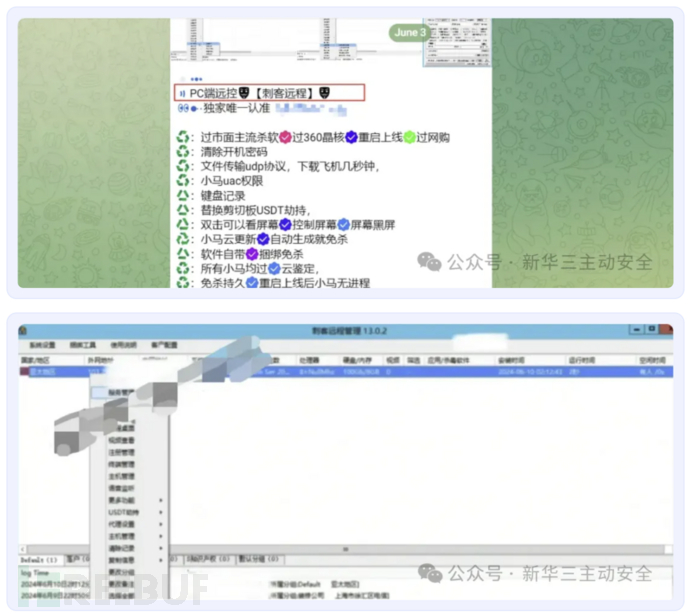

通过关联对比分析,我们发现本次使用的是一款名为“刺客远程”的远控木马。该远控木马最早于2023年6月在Telegram上被公开售卖,此后不断迭代更新,最近一次更新是今年6月,已更新到V13版本。

PART FIVE 防护建议

1.切勿点击未知来源的邮件中的链 接和附件;

2.切勿打开在通讯工具(如QQ、微信)中传播的来源不明的各类文件;

3.安装办公软件时,不要从不可信来源下载,应该从官网下载安装;

4.安装并及时更新最新的安全防护软件;

5.定期组织对企事业单位相关财务、销售、客服等人员的网络安全培训,提升网络安全意识,降低受害风险。

新华三聆风实验室

专注于威胁狩猎、情报生产、高级威胁追踪等技术研究。基于对全球活跃恶意团伙的跟踪与分析、安全事件响应处置、海量恶意样本的自动化情报提取以及多元基础数据的关联分析等方法,结合人工+AI研判策略和运营流程,实时产出多维度的威胁情报,为新华三安全产品和解决方案持续赋能。同时,实验室致力于高级威胁攻击的技术研究,包括跟踪、分析、监测与报告输出等。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)