通过收集和分析被动DNS数据,可以帮助识别恶意站点,打击钓鱼和恶意软件,本文将介绍如何利用被动DNS(Passive DNS)加强网络安全。

在过去的一些年里,我们目睹了对DNS基础设施的攻击日益增多:对权威名称服务器的DDoS攻击,名称服务器在DDoS攻击中被用作放大器,被入侵的注册账户被用来修改委托信息,缓存中毒攻击,以及恶意软件滥用名称服务器。幸运的是,我们也看到了用于对抗这些威胁的强大新机制的同时发展,包括DNS安全扩展、响应策略区域和响应速率限制。也许增强DNS安全以及互联网安全最有前景的方法之一,还没有被充分利用。那就是被动DNS数据。

被动DNS(Passive DNS)简介

被动DNS是由Florian Weimer于2004年发明的,用于对抗恶意软件。基本上,递归名称服务器将它们从其他名称服务器接收到的响应记录下来,并将记录的数据复制到一个中央数据库。

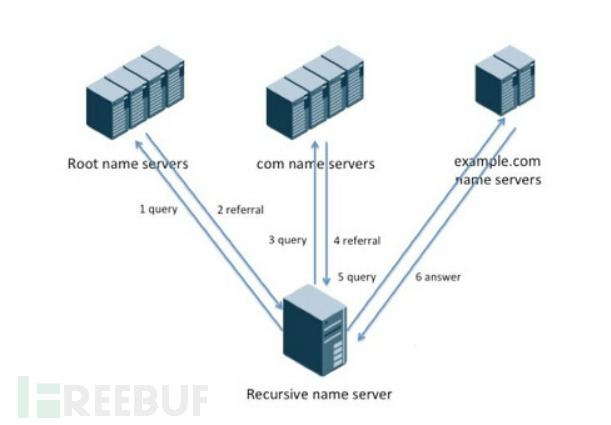

那么记录的数据会是什么样子呢?好吧,回想一下递归名称服务器的运作方式。在被查询时,它们会检查它们的缓存和权威数据以获取答案,如果答案不存在,它们会从一个根名称服务器查询并遵循引荐,直到找到知道答案的权威名称服务器,然后查询其中一个权威名称服务器以检索答案。它看起来像这样:

递归名称服务器

大多数被动DNS数据是在递归名称服务器的“上方”立即捕获的,如下所示:

被动dns收集

这意味着被动DNS数据主要由互联网上的权威名称服务器的引荐和答案(当然还有错误)组成。这些数据被时间戳、去重和压缩,然后复制到一个中央数据库进行归档和分析。

请注意,捕获的是服务器之间的通信,而不是来自您的存根解析器到递归名称服务器的查询。(存根解析器位于图表中递归名称服务器的“下方”)这有两个重要原因。首先,服务器之间的对话要少得多,只有缓存未命中。其次,服务器之间的通信不容易与特定的存根解析器关联起来,因此并不构成隐私问题。

被动DNS数据的收集方式各不相同。一些递归名称服务器,包括Knot和Unbound,包含了使捕获被动DNS数据变得容易的软件挂钩。管理员可以使用一个名为dnstap的免费程序来从名称服务器中读取被动DNS数据。

运行其他名称服务器的人可能会在运行递归名称服务器的主机上使用不同的工具来监视向名称服务器的流量,或者他们可能会将名称服务器的端口镜像到另一个记录数据的主机上。

被动DNS的价值

各种组织都运行着被动DNS“传感器”上传数据的数据库。其中最受欢迎和最知名的之一是Farsight Security的被动DNS数据库DNSDB。DNSDB包含了全球各地传感器在几年内收集的数据。其他运行被动DNS数据库的组织包括现在由Google拥有的网站VirusTotal;德国咨询公司BFK;卢森堡计算机事件响应中心CIRCL;以及爱沙尼亚计算机应急响应团队CERT-EE。

对被动DNS数据库的查询可以产生丰富的有用信息。例如,您可以查询被动DNS数据库,以确定在2012年4月,对www.infoblox.com的A记录的DNS查询返回了什么,或者自那时起infoblox.com使用了哪些名称服务器,或者哪些其他区域使用了相同的名称服务器。也许更重要的是,您可以取得一个您知道是恶意的IP地址,并找到最近由被动DNS传感器映射到该IP地址的所有域名。

以下是被动DNS的许多用途之一:

被动DNS数据库允许几乎实时地检测缓存中毒和对委托的欺诈性更改。组织可以定期查询被动DNS数据库,以找出其关键域名当前映射到的地址,根据被动DNS传感器。从授权区域数据中的映射中的任何变化都可能表明受到了侵害。

Farsight Security定期从DNSDB中获取最新的域名。这些是在最后15分钟、一小时或其他时间间隔内首次被传感器看到的域名。事实证明,全新的域名与恶意活动之间存在很高的相关性。新域名通常会在钓鱼活动或类似活动中短暂使用,然后被简单地丢弃。而暂时阻止少数在最近15分钟内出现的合法域名的成本是很小的。Farsight可以向组织提供这些最新域名的信息,使管理员能够阻止它们的解析。

如果被动DNS数据库支持模糊或Soundex匹配,组织可以定期查询该数据库,以查找使用或听起来像其商标名称的域名,并识别潜在的侵权。

一旦IP地址或名称服务器被标记为恶意,使用被动DNS数据库轻松识别映射到该IP地址的其他域名,或由该名称服务器托管的其他区域,并可能也是恶意的。

通过随时间监控A记录和AAAA记录以及区域NS记录的变化,很容易识别使用快速转换等技术的域名,帮助钓鱼和恶意软件站点逃避检测。合法的域名(除了用于负载平衡和分发的域名)不会经常更改其地址,大多数合法区域很少更改其名称服务器。

通过响应策略区域(RPZ)封闭循环

响应策略区域(RPZ)提供了一种宝贵的机制,用于在被动DNS数据中识别到恶意域名时封闭循环。RPZ是DNS区域,其内容被解释为规则。这些规则通常会说:“如果有人尝试查找此域名的A记录,则返回一个错误,说明该域名不存在。”由于RPZ只是区域,它们可以在互联网上快速高效地传输,并且其中包含的策略可以迅速得到执行。分析被动DNS数据以识别恶意域名的组织可以构建阻止解析这些名称的规则,并将其分发给互联网上的订阅者。

如果您有兴趣从您的递归名称服务器贡献被动DNS数据,可以私信了解有关如何参与的信息,包括建立被动DNS传感器的逐步指南。您还可以根据对被动DNS数据分析的结果添加基于RPZ的订阅源,以帮助阻止您组织内恶意域名的解析。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)