1 漏洞概述

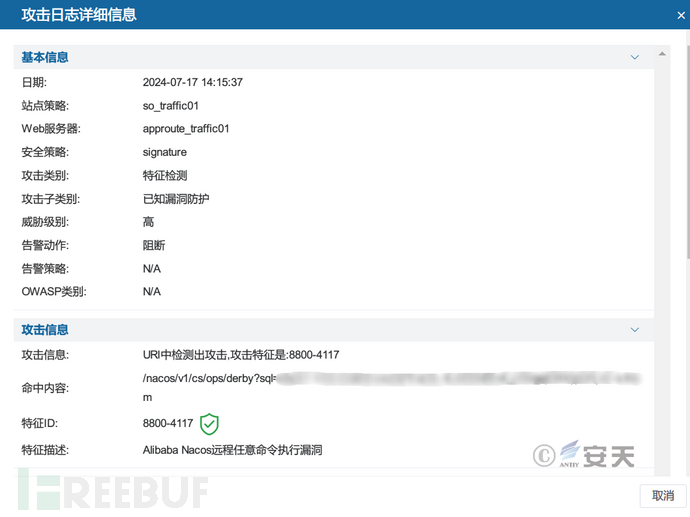

Nacos是一个更易于构建云原生应用的动态服务发现、配置管理和服务管理平台,支持多种开箱即用的以服务为中心的架构特性,无缝支持Kubernetes和Spring Cloud,具备企业级SLA的开源产品.近期安天攻防实验室监测到了Nacos 0day相关信息,对此“0day”漏洞进行跟进分析。

2 漏洞影响范围

|

名称 |

版本号 |

|

Nacos |

<= v2.4.0 BETA, <= v2.3.2 截止2024.7.16,最新测试版本2.4.0、最新稳定版本2.3.2均受影响 |

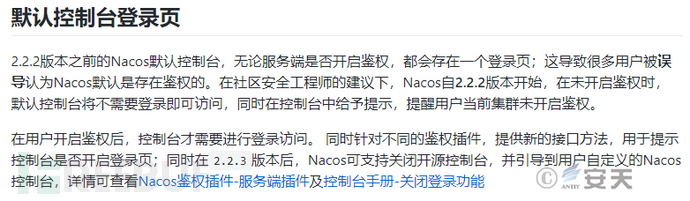

根据Nacos官方文档,2.2.2版本之前的Nacos默认控制台,无论服务端是否开启鉴权,都会存在一个登录页;这导致很多用户被误导认为Nacos默认是存在鉴权的。Nacos从2.2.2版本开始,在未开启鉴权时,默认控制台不需要登录即可访问。经测2.2.2之前的2.2.1版本默认配置虽存在登录页,但问题接口仍暴漏在外,仍可成功利用漏洞。

3 漏洞修复方法

3.1 官方修复方法

目前官方官网暂未发布补丁,可实时关注官网更新信息:https://nacos.io/download/nacos-server/

由于漏洞POC已经公开,所以强烈建议使用Nacos的用户排查自身使用的软件版本,采用下列人工缓解方法对这个漏洞进行防护。

3.2 人工缓解方法

3.2.1 开启鉴权

依据Nacos官方文档开启鉴权方法如下:

3.2.1.1 非Docker环境

通过application.properties配置文件开启鉴权。

开启鉴权之前,application.properties中的配置信息为:

### If turn on auth system:

nacos.core.auth.enabled=false

开启鉴权之后,application.properties中的配置信息为:

### If turn on auth system:

nacos.core.auth.system.type=nacos

nacos.core.auth.enabled=true

3.2.1.2 Docker环境

- 官方镜像

在启动docker容器时,添加如下环境变量

NACOS_AUTH_ENABLE=true

例如,可以采用如下命令行启动开启鉴权的docker环境

docker run --env PREFER_HOST_MODE=hostname --env MODE=standalone --env NACOS_AUTH_ENABLE=true -p 8848:8848 nacos/nacos-server

- 自定义镜像

自定义镜像,请在构建镜像之前,修改nacos工程中的application.properties文件,

将下面这一行配置信息

nacos.core.auth.enabled=false

修改为

nacos.core.auth.system.type=nacos

nacos.core.auth.enabled=true

然后再配置nacos启动命令。

3.2.2 设置强密码

将后台登录密码修改为强密码,该漏洞执行依赖于后台权限。

3.3 使用安天安全产品加强检测防御能力

3.3.1 安天镇关下一代WEB应用防护系统

针对上述漏洞,安天镇关下一代WEB应用防护系统已发布规则升级包,具备该漏洞的检测与防御能力,请相关用户升级规则包至最新版,以形成安全防御能力。

【产品升级包版本号】

Sigdb-V2-1000-102

【产品升级包链接】

http://iepupdate.antiy.cn/update_list/Gettoollist

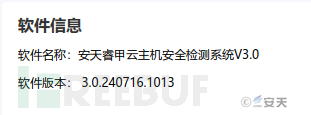

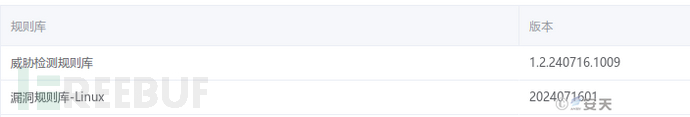

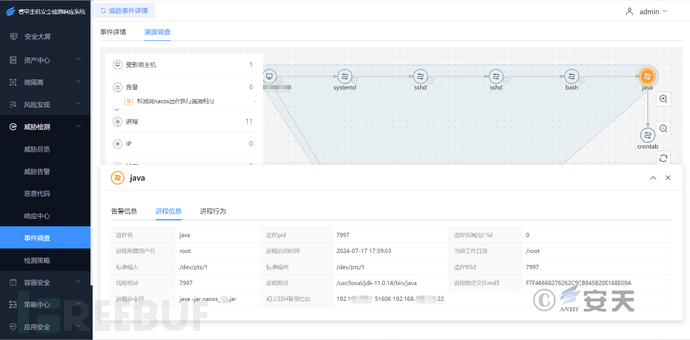

3.3.2 安天睿甲主机安全检测响应系统

针对上述漏洞,安天睿甲云主机安全检测系统已更新版本,并发布相应的漏洞规则特征库,具备该漏洞检测及攻击溯源能力,请相关用户升级规则包至最新版,以形成安全产品检测能力。

【产品升级包链接】:

https://acs.antiy.cn/online/library/E913A64C92447C1FA87698F2142FA1E1.zip

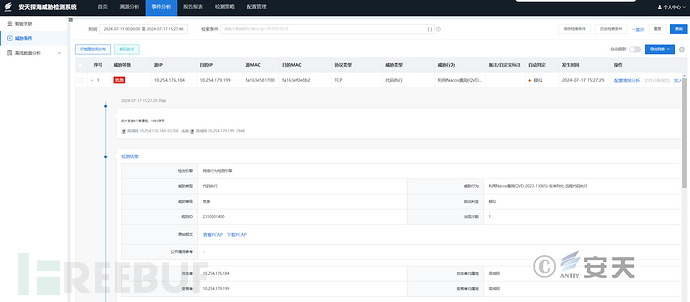

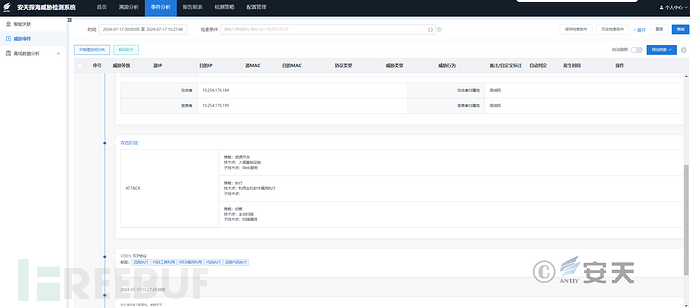

3.3.3 安天探海威胁检测系统

针对上述漏洞,安天探海威胁检测系统已发布规则升级包,具备该漏洞检测/防御能力,请相关用户升级规则包至最新版,以形成安全产品检测能力。

【产品升级包版本号】

探海威胁检测系统网络行为检测引擎(AVLX)

更新日期2024.07.15

md5 814EA49144E15826564D9CD3892FD0B2

【产品升级包链接】

https://iepupdate.antiy.cn/update_list/Gettoollist

4 声明

本安全公告仅用来描述可能存在的安全问题,安天不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,安天以及安全公告作者不为此承担任何责任。

安天拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经安天允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

5 参考信息

5.1 Nacos 文档

https://nacos.io/zh-cn/docs/v2/guide/user/auth.html

5.2 关于安天探海产品

安天探海威胁检测系统是安天自主研发的能力型网络威胁检测和响应设备,核心定位为能力型流量威胁检测和响应(NDR)产品。以旁路接入的方式,在不影响用户网络业务的前提下,实时检测镜像流量,帮助用户发现网络威胁、预警网络安全事件,同时支撑用户网络安全应急响应工作。

5.3关于安天睿甲产品

安天睿甲主机安全检测响应系统融合CWPP云工作负载保护平台理念,针对传统IDC、云上业务场景中各工作负载的安全防护需求,采用“一个探针集成多种安全能力”架构,提供资产清点、风险发现、合规基线、微隔离、入侵检测、容器安全、威胁猎杀/溯源等多种安全能力,构建综合安全监测、安全分析、快速响应的安全防护平台。

5.4关于安天镇关产品

安天镇关下一代WEB应用防护系统从用户自身的业务安全出发,通过对关键业务进行安全加固、数据动态变化封装、客户端环境主动探测,为用户系统提供主动防护。通过攻击诱捕、业务混淆、威胁情报集成、访问追踪等多种手段,系统能够有效检测和防御各种攻击注入、信息窃取、页面恶意篡改、账号暴力破解、账号批量注册等攻击行为。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)