请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。如有侵权烦请告知,我们会立即删除并致歉。谢谢!

01 前言

在攻防演练中,Nacos一直是红队攻击的重点目标之一,红队通常需要快速打点,尽快发现系统中的漏洞,并利用它们获取权限。在NacosExploitGUI_v7.0版本中,更新了UI及其各种友好的提示、新增空间测绘功能让打点资产更迅速、修复derby sql注入漏洞在在特殊场景下的编码问题、新增derby sql注入不出网RCE的检测及其利用、 修复配置文件提取接口上限的问题、Jraft Hessian 反序列化漏洞新增自定义group攻击链路、新增自定义注入内存马密码及其路径、新增注入蚁剑内存马、新增命令执行可反弹shell功能等等。

02 工具简介

工具支持检测Nacos多种常见漏洞,并且支持多种利用方式,如添加用户、删除用户、重置密码、sql注入、内存马注入、命令执行、配置文件提取等等。工具提供直观友好的图像化界面,用户能够轻松进行操作和管理。支持空间测绘、批量扫描功能,用户可以同时对多个目标进行漏洞检测,极大地提高了扫描效率。还支持暂停扫描、终止扫描、自定义多线程扫描、自定义请求头、内置随机User-Agent头、http代理、socks代理、扫描结果导出为表格等等功能。

03 工具检查能力

工具目前支持如下漏洞的检测,我们也会持续添加poc和各种漏洞利用方式。漏洞检测支持非常规路径的检查,比如Nacos的路径为 http://xxx.xxx.xxx.xxx/home/nacos , 只需在目标中填入Nacos的路径即可,指纹识别功能就会去扫描三个路径(" "、"/nacos" 、"/home/nacos"),识别了Nacos才会开启漏洞扫描

Nacos Console 默认口令漏洞

Nacos Derby SQL 注入漏洞(CNVD-2020-67618)

Nacos User-Agent 权限绕过漏洞(CVE-2021-29441)

Nacos serverIdentity 权限绕过漏洞

Nacos token.secret.key 默认配置漏洞(QVD-2023-6271)

Nacos-Client Yaml 反序列化漏洞

Nacos Jraft Hessian 反序列化漏洞(CNVD-2023-45001)

04 漏洞利用

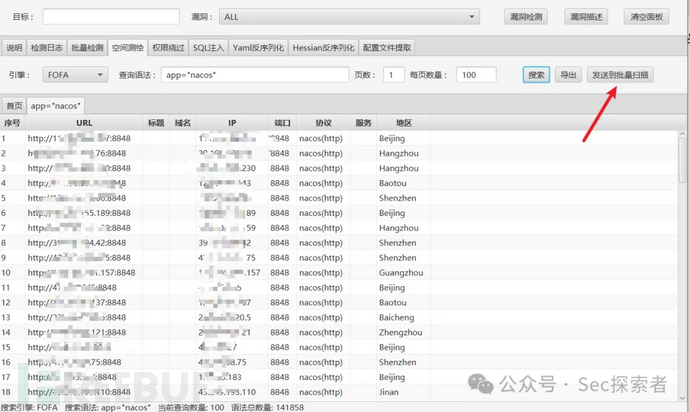

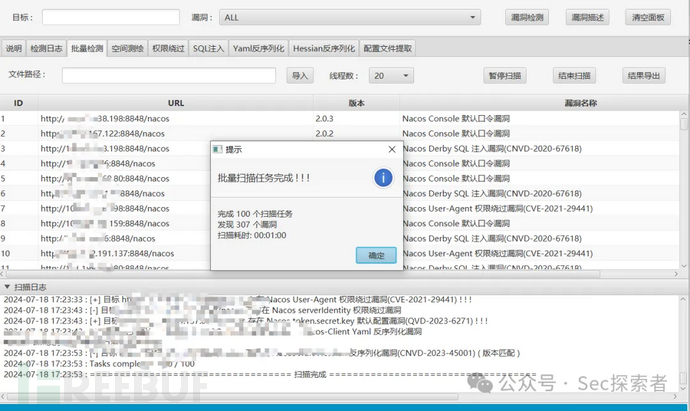

新增了空间测绘功能,支持Fofa、Quake、Hunter查询,可一键将查询结果发送至批量扫描

批量检测自动识别版本,多线程扫描速度极快

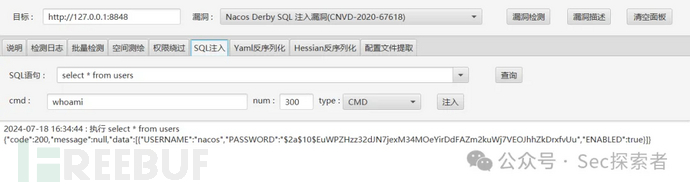

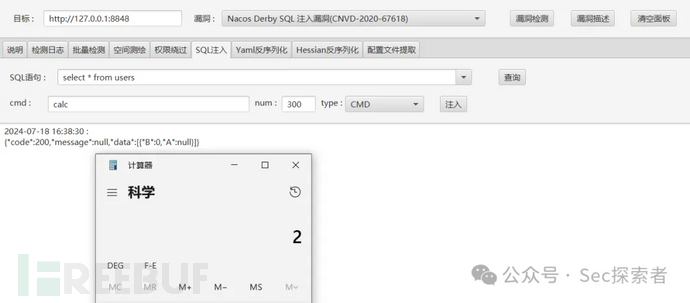

SQL注入功能,内置各种Derby注入查询语句,一键查询即可

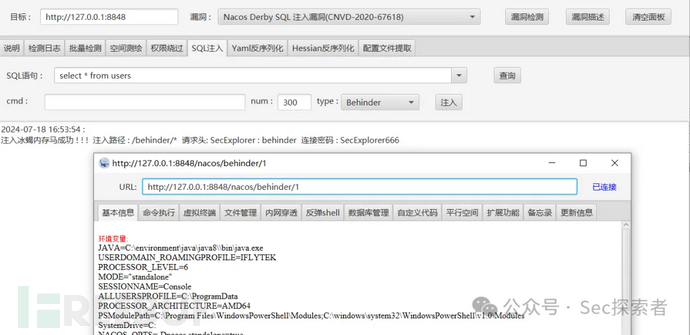

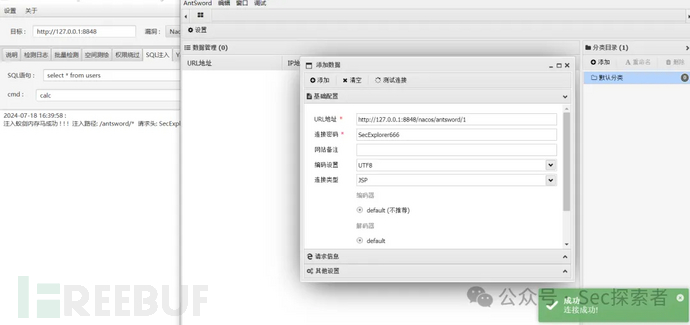

针对近期暴露出Derby SQL注入漏洞新的利用方式,该工具也已经集成,支持不出网命令执行、反弹shell及其注入冰蝎、蚁剑、哥斯拉内存马,具体使用如下

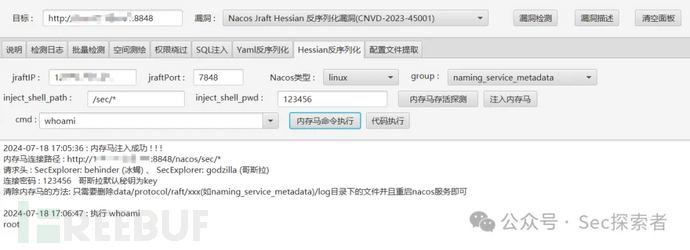

Hessian反序列化漏洞,我们都知道一共有三条可攻击的链路,7.0版本已将其他两条链路添加至工具,拓展了可攻击面,一条链路被打崩溃了可以更换其他两条链路继续尝试。新增了一键注入蚁剑的内存马、新增了自定义注入内存马的密码和路径,先打的点再也不用害怕被别人连接了,内存马可以多次注入不同路径,不会导致链路崩溃。

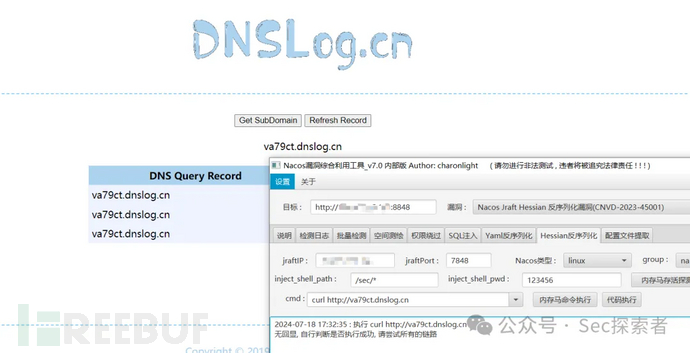

当然,如果目标被别人先打了全部路径,不知道连接密码还能利用吗?当然能,只要链路未崩溃,可以使用命令执行(无回显)进行反弹shell,首先可以借助dnslog使用代码执行功能探测链路的可用性。

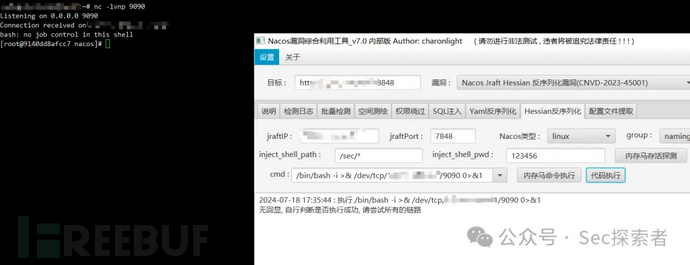

当发现链路可用时,直接使用该链路进行反弹shell,同样不会导致链路崩溃,可多次执行

权限绕过漏洞利用功能,支持添加用户、删除用户、重置密码、以及支持获取账号的accessToken

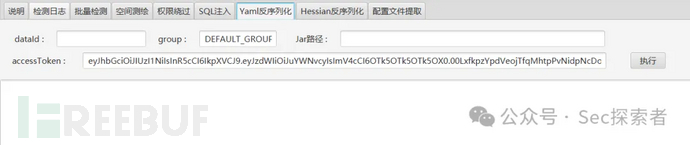

Yaml反序列化功能,支持一键去检测Nacos-Client低版本存在的Yaml反序列化漏洞,需要配置accessToken,打法可参考:

https://mp.weixin.qq.com/s/SfAFMiraMKafcISo5IDEAg

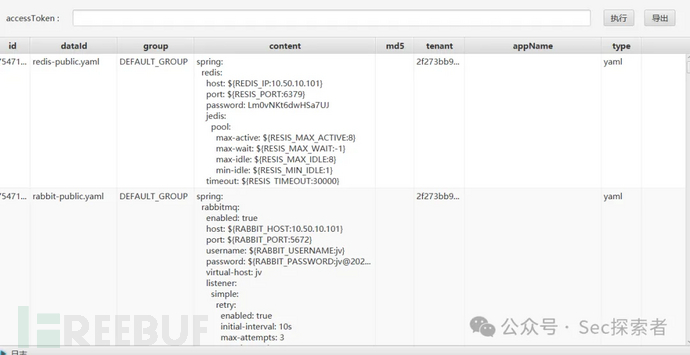

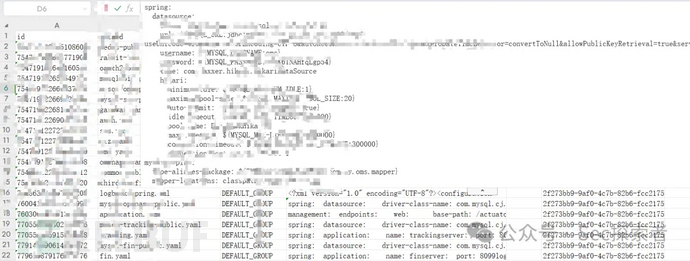

配置提取功能,可以一键获取所有命名空间的配置信息,若目标Nacos不存在未授权漏洞,则需要手动配置accessToken,支持导出结果为表格,方便持久化存储以及搜索,7.0版本修复导出上限的问题图片

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)