前言

在当今复杂的网络环境中,HTTP协议作为互联网通信的基石,其安全性直接关乎数据传输的可靠性与用户隐私的保护。HTTP请求走私,作为一类潜藏的协议级漏洞,一直以来是安全领域关注的焦点。本文旨在通过详尽解析一个实战案例,剖析HTTP请求走私的内在机制、攻击路径与实际影响。

HTTP请求走私漏洞介绍

HTTP请求走私(HTTP Request Smuggling)是一种安全漏洞,它利用了HTTP协议在不同服务器或代理之间的解析差异。这种漏洞允许攻击者通过构造特殊的HTTP请求,使得一个看似正常的请求在经过多个HTTP组件(如代理服务器、负载均衡器、Web应用防火墙等)时被解析成两个或多个独立的有效请求。这种行为可以被恶意利用来执行未经授权的操作,如绕过访问控制、实现请求重定向、造成拒绝服务(DoS)攻击或者信息泄露等。

漏洞原理

HTTP请求走私漏洞通常利用以下几种机制:

- Transfer-Encoding 与 Content-Length 的不一致:当一个请求同时包含Transfer-Encoding: chunked头部和Content-Length头部,不同的服务器可能会以不同的方式处理这个冲突,导致请求被解析为多个请求。

- CR/LF注入:HTTP消息是基于CRLF(回车换行,即\r\n)分隔的。如果攻击者能够控制输入,并在数据中注入额外的CRLF序列,就可能欺骗中间件将单个请求解释为多个请求。

- 利用HTTP解析差异:不同服务器和代理对HTTP协议规范的解释可能存在细微差别,攻击者可以利用这些差异,构造特定格式的请求,使得一个请求在经过不同的组件时被解析为不同内容。

攻击场景

- 权限提升:攻击者可能利用此漏洞绕过认证机制,访问本应受保护的资源。

- DoS攻击:通过发送大量构造精巧的请求,可能使目标服务器或其上游组件陷入无限循环、资源耗尽等情况,导致服务不可用。

- 信息泄露:在某些情况下,攻击者能通过走私请求获取到其他用户的数据或系统敏感信息。

- 中间人攻击:篡改或注入合法用户的请求,进行欺诈或数据窃取。

实战案例

在一次安全探索中,遇了一个疑似有TE.CL漏洞的系统,该漏洞通过结合内部头部泄露与开放重定向机制,暴露出一种潜在途径,可实现任意用户账户的全面控制。

检测阶段:

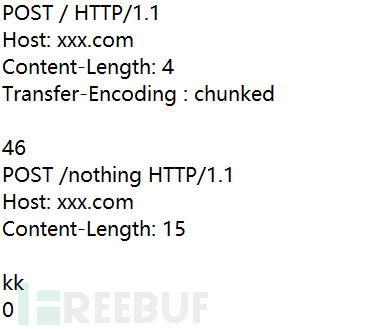

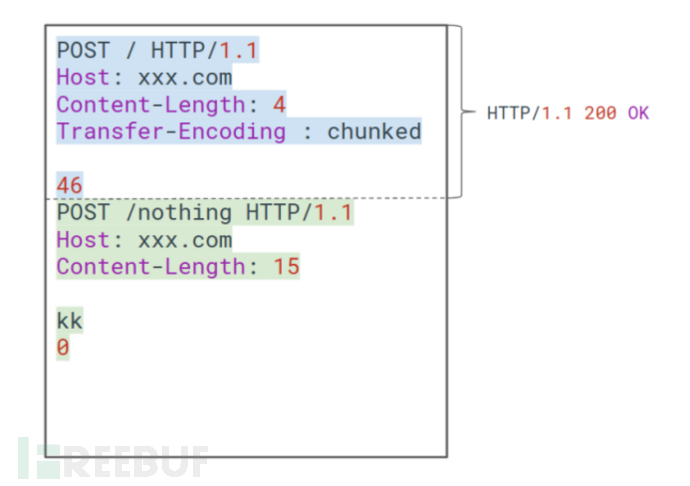

这里使用Burp Suite的“Request Smuggler”插件,首要任务是确认系统确实存在脆弱性,由于这是一个存在TE.CL漏洞的系统,通过构造如下请求来测试系统的响应行为。

如果系统存在漏洞,将会发生以下情况:

- 前端使用Transfer-Encoding头部,看到46(十六进制)字符的一段和一个0来确定其结束。一切看似正常,于是它将请求转发给后端。

- 后端则依赖Content-Length头部,其值为4,因此它仅处理46\r\n这些字符并对此请求返回200响应。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)