前言

感谢玄机让我们不用自己本地搭建靶场了(建议下载xshell7进行连接)

靶场简介

服务器场景操作系统 Linux

服务器账号密码 root Vulntarget@123

题目来源公众号 乌鸦安全

https://mp.weixin.qq.com/s/ZO-SXw5rvpLrjmcjcN9_6w

任务环境说明:

客户在阿里云部署的业务环境今天突然发现首页变成了一个勒索的界面,要求用户支付赎金以解密数据客户发现其中部分重要文件被加密为.vulntarget结尾 随即客户要你进行应急响应并取证分析

具体要求如下:

分析攻击事件是如何发生的,请给出攻击画像

解密勒索

恢复原来的index.jsp页面,恢复正常的web服务

找到隐藏在其中的3个flag

取证分析

flag1

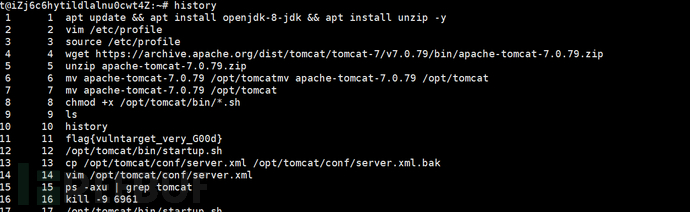

- 首先遇到这种应急响应题我们可以先使用history命令看看攻击者有没有留下什么痕迹

ok直接发现flag1

flag2

一

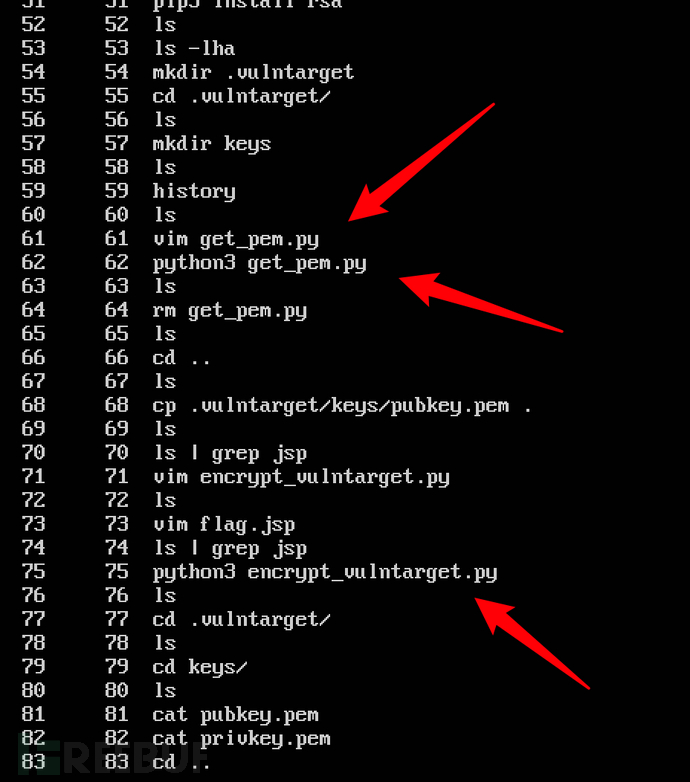

继续分析history命令发现攻击者生成了加密公钥私钥且没有删除

二 勒索解密

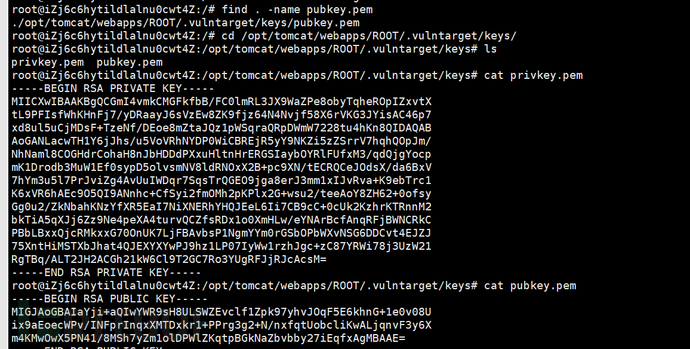

通过find命令找到公钥和私钥地址 -- find . -name pubkey.pem(如果没有查找出来说明是当前目录不在根目录只需要执行cd /即可解决)

由于上一个命令查找的是公钥,而私钥和公钥在同一目录当中所以只需要执行一个cd ../和cat命令即可找到公钥和私钥

通过history可以知道/opt/tomcat/webapps/ROOT/目录中存在公钥、加密脚本文件等(由于上一步已经知道公钥和私钥所以此时我们只需要查看加密的flag文件 即flag.jsp.vulntarget文件)

把公钥,私钥,加密的flag文件内容放到在线的rsa解密即可获取flag2

flag3

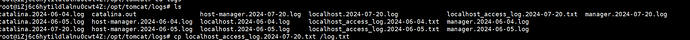

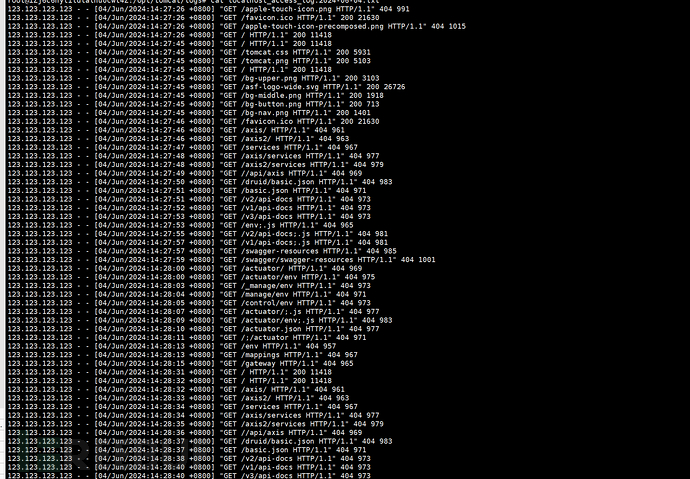

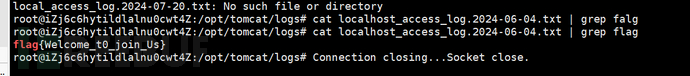

由history可知该网站是基于Tomcat搭建而成而Tomcat的日志一般都在/opt/Tomcat/logs由于事件发生在2024.06.04所以我们只需要查看localhost_access_log.2024-06-04.txt这个即可

这日志也太多了直接使用 | grep flag 吧

以上就是获取flag的全过程了

拓展

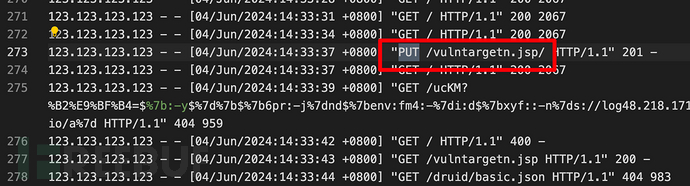

- 通过日志和history我们可以发现攻击者上传了一个木马并且改名为404.jsp查看得知是一个小马

所以他的攻击路径是:

1攻击者通过tomcat的put漏洞上传了一个shell

2通过shell执行了命令

3通过shell拿到权限(该条暂时缺失,没有反弹shell)

4通过命令在受害者机器上生成了rsa的公私钥

5通过公钥对于关键数据进行了加密

6攻击者忘记删除了生成的公私钥

7通过执行命令将index.jsp文件替换为勒索界面

- Tomcat的漏洞介绍:Windows上的Apache Tomcat如果开启PUT方法(默认关闭),则存在此漏洞,攻击者可以利用该漏洞上传JSP文件,从而导致远程代码执行。

- 最后一点红队的小伙伴们千万别忘记清理痕迹

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)