前言

在进行 应急响应时,我们首先需要对系统进行一个全面的排查,发现可能存在问题的点,如是否存在恶意进程,恶意文件等。本篇文件就来看看win下手工排查时常用的系统命令。

一般会从下面的方面进行排查:系统排查,用户信息排查,进程排查,服务排查,文件痕迹排查,日志排查,内存分析,流量分析,威胁情报。

系统排查

系统排查主要是为了快速的了解机器的一些基本信息,包括系统版本,硬件信息等

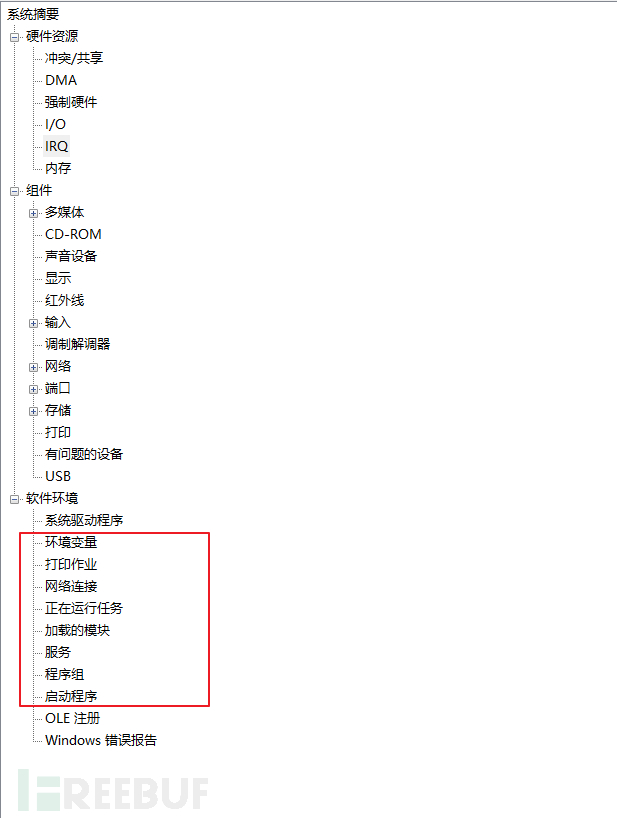

1)msinfo32命令:系统信息工具

通过该命令可以查看系统的一些基本信息,如进程信息,网络连接,加载的模块等等

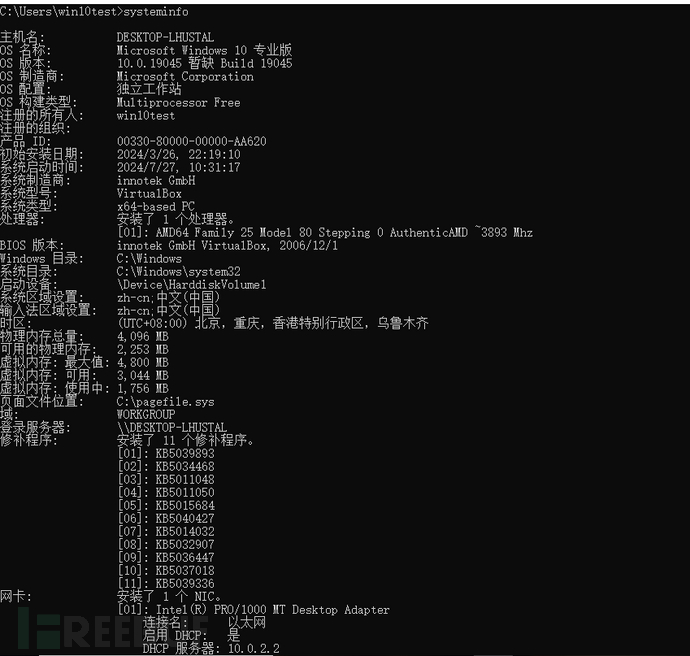

2)systeminfo

也可以通过systeminfo命令来查看这些信息

用户信息排查

在服务器被入侵后,攻击者可能会建立相关账户(有时是隐藏或克隆账户),方便进行远程控制。攻击者会采用的方法主要有如下几种:

第1种是最明目张胆的,即直接建立一个新的账户(有时是为了混淆视听,账户名称与系统常用名称相似);

第2种是激活一个系统中的默认账户,但这个账户是不经常使用的;

第3种是建立一个隐藏账户(在Windows系统中,一般在账户名称最后加$)。

无论攻击者采用哪种方法,都会在获取账户后,使用工具或是利用相关漏洞将这个账户提升到管理员权限,然后通过这个账户任意控制计算机。

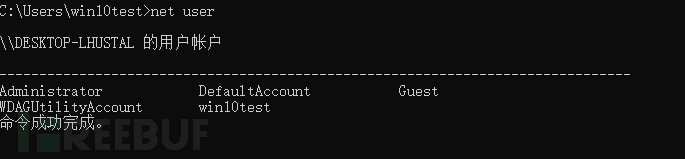

1)net user命令查看用户信息

net user

PS:该命令看不到以$结尾的隐藏账户

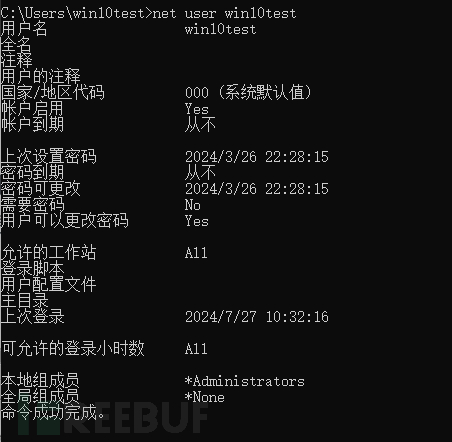

net user username可以查看账号的详细信息

2)计算机管理窗口查看

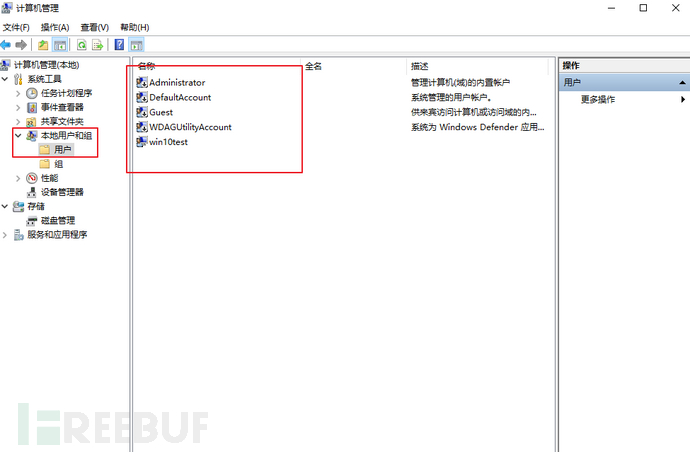

直接打开计算机管理或者在命令行输入lusrmgr.msc可以打开界面查看账户信息

该方式可以看到隐藏的用户

3)通过注册表查看

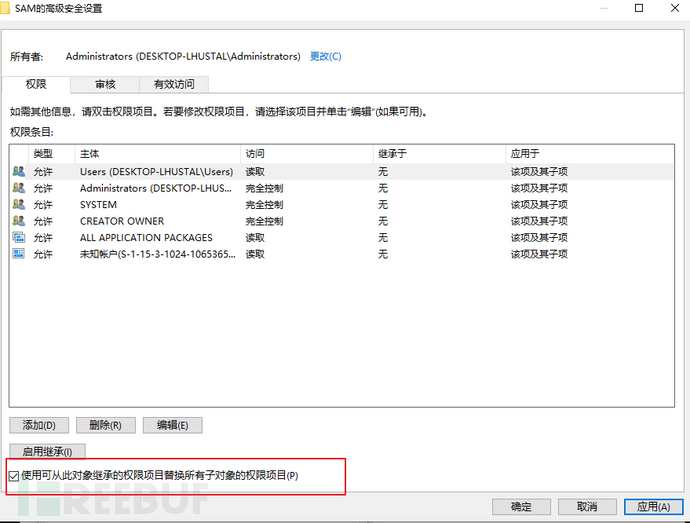

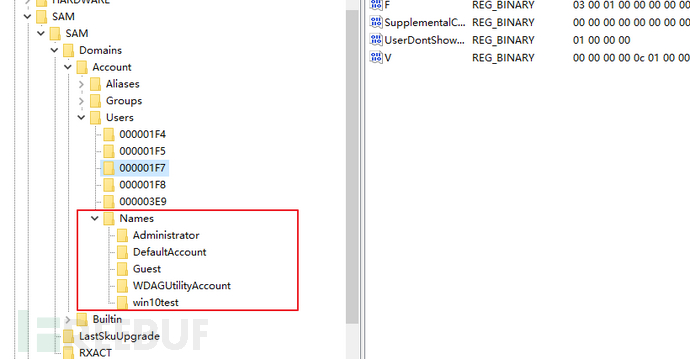

打开【注册表编辑器】窗口,选择【HKEY_LOCAL_MACHINE】下的【SAM】选项,为该项添加【允许父项的继承权限传播到该对象和所有子对象。包括那些在此明确定义的项目】和【用在此显示的可以应用到子对象的项目替代所有子对象的权限项目】权限,使当前用户拥有SAM的读取权限

添加权限完成后按【F5】键,刷新后即可访问子项并查看用户信息

同时,在此项下导出所有以00000开头的项,将所有导出的项与000001F4(该项对应Administrator用户)导出内容做比较,若其中的F值相同,则表示可能为克隆账户。

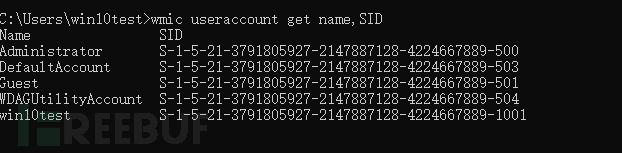

4)wmic方法

wmic扩展WMI(Windows Management Instrumentation,Windows管理工具),提供从命令行接口和批命令脚本执行系统管理支持。在命令行中输入【wmic useraccount get name,SID】命令,可以查看系统中的用户信息

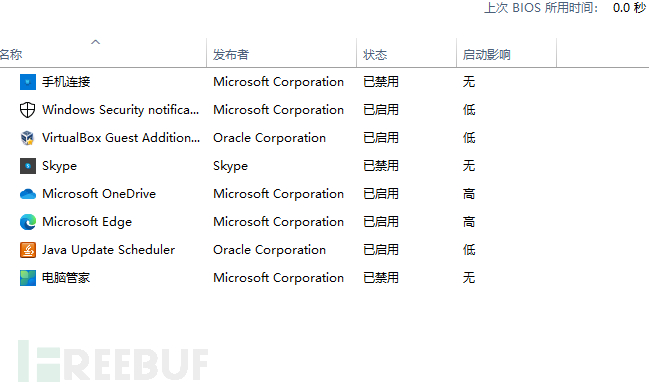

启动项

启动项是开机时系统在前台或者后台运行的程序。操作系统在启动时,通常会自动加载很多程序。启动项是病毒后门等实现持久化驻留的一种常用方法,在应急响应中也是排查的必要项目。

1)通过系统配置查看

命令行输入msconfig,打开系统配置对话框

2)注册表

注册表是操作系统中一个重要的数据库,主要用于存储系统所必需的信息。注册表以分层的组织形式存储数据元素。数据项是注册表的基本元素,每个数据项下面不但可以存储很多子数据项,还可以以键值对的形式存储数据。注册表的启动项是恶意程序的最爱,很多病毒木马通过注册表来实现在系统中的持久化驻留。特别是我们在安装了新的软件程序后,一定不要被程序漂亮的外表迷惑,需要看清楚它的本质,是否是木马的伪装外壳或是捆绑程序,必要时可以根据备份来恢复注册表。

注册表目录的含义如下。

(1)HKEY_CLASSES_ROOT(HKCR):此处存储的信息可确保在Windows资源管理器中执行时打开正确的程序。它还包含有关拖放规则、快捷方法和用户界面信息的更多详细信息。

(2)HKEY_CURRENT_USER(HKCU):包含当前登录系统的用户的配置信息,有用户的文件夹、屏幕颜色和控制面板设置。

(3)HKEY_LOCAL_MACHINE(HKLM):包含运行操作系统的计算机硬件特定信息,有系统上安装的驱动器列表及已安装硬件和应用程序的通用配置。

(4)HKEY_USERS(HKU):包含系统上所有用户配置文件的配置信息,有应用程序配置和可视设置。

(5)HKEY_CURRENT_CONFIG(HCU):存储有关系统当前配置的信息。

与系统启动相关的启动项通常位于以下几个位置:

- HKEY_LOCAL_MACHINE\Software\M

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)