现实中的绝大多数电子设备都具有交互性,而现在越来越多的公共场合有布置越来越多的带触屏的交互设备,功能有简单的,有复杂的,布置的场所和应用的场合也各有不同,几乎在任何一个大型公共场合都可以看到这样的设备,甚至在餐厅、售卖店、售票点都可以看到触屏的交互设备,这些设备能够让消费者自行操作,极大便利了日常操作,其中的一些设备出于集中管理的需要,会在后台连接到互联网。

作为一名好奇心强烈的人,在使用这些设备的时候,总会不自觉的尝试最大化探索这些设备的可能性,尝试发现设备更多的隐藏功能或者系统背后的构建原理,因此本文的标题是关于触屏交互设备的安全风险,特指通过需要通过手指触摸或点击操作的设备或系统。

因为在公共场合的关系,许多时候这种尝试和探索不能过于明目张胆或停留太长时间,下文介绍的内容仅限于这些安全风险的归类、描述和笔者对于该类型风险来源的推测和理解,实际没有执行任何危害公共安全的动作。

现今的交互设备的应用类型大概可以分为三类:Flash(是的,有少数设备还在用这个古老技术)、网页(数量不少的交互设备均是如此)、App(绝大多数基于Android的设备都采用该方式),操作系统对应的也分为三类:Windows、Android、Ubuntu。触摸交互设备在物理可以接触的情况下,其安全风险主要来自于对于设备展示应用的逃逸或绕过,攻击者逃逸应用之后可以进入原生系统的操作或配置界面,从而可以执行更多操作,根据设备应用场合和联网情况,可能产生的安全危害包括但不限于:

1、篡改交互设备展示的内容,包括文字、图片、链接;

2、阻止交互设备的联网更新;

3、远程下载和植入后门或木马程序;

4、通过交互设备的联网功能进一步攻击其他交互设备;

5、通过交互设备的集中管理功能获得管控平台的信息;

6、通过交互设备作为跳板攻击集中管控平台;

7、窃取交互设备自有的数据,包括文件、图片、文字等。

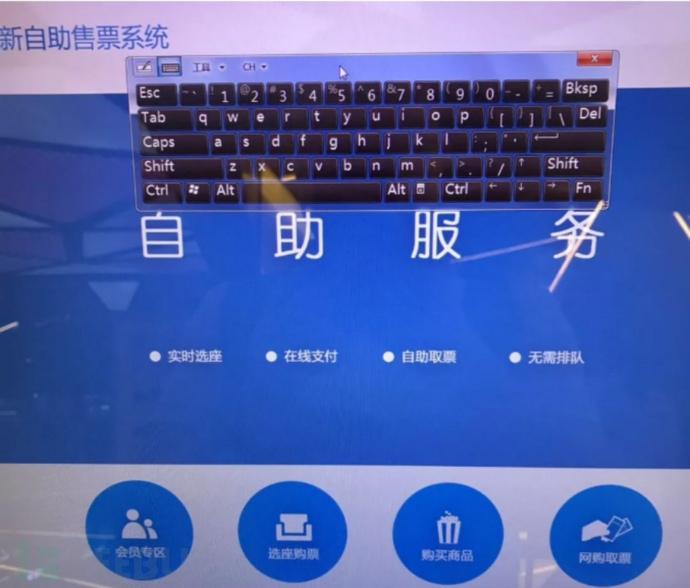

第一类风险 隐藏的软键盘

Windows系统的交互屏幕上往往隐藏有软键盘,位置也往往在屏幕左上角的位置,仔细观察可以看到一条凸出来的键盘边框,只要向右划拉一下便可以拖出完整软键盘。在没有鼠标的情况下,键盘操作可以完成Windows系统的所有操作,因此能够操作系统软键盘便可以执行系统命令(根据设备系统当前的用户权限),或者查看系统文件。

该功能可能是出于设备开发方对于软键盘功能的正常使用需求,比如在系统维护或调试时候调用软键盘进行操作,省去了设备自身外接设备的麻烦以及设备自带外接设备接口的麻烦,也可能是忽视了触屏Windows设备的软键盘功能。

第二类风险 调皮的右键盘

对于Flash或者网页的应用形式,在屏幕上可以看到触摸的光标,不过是个圆形的点罢了,而在功能实现上,单点屏幕(相当于左键单击)足够了,却忽略了长按可以弹出的菜单,而菜单项中的一些功能,足够用来逃逸应用,比如帮助、打印等等功能。只要可以逃逸应用操作的限制,比如资源浏览器,就可以结束或关掉应用进入系统界面了。

开发厂商在开发过程中通常只会考虑正向功能的开发,对于系统自带的(如上一类风险)和应用自带的功能没有做必要的删减、屏蔽处理,毕竟正常的开发人员不会有想到“什么样的人”会用奇奇怪怪的方法使用产品。因此,在产品设计中,产品经理们除了要考虑正常使用的use case(用例),还需要考虑abuse case(用例滥用),并非每个人都会按照产品设计预期操作产品。

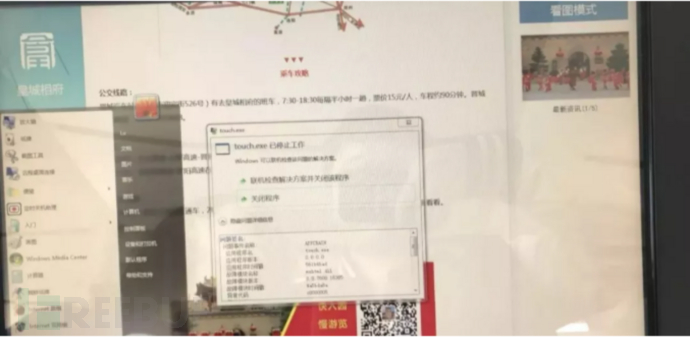

第三类风险 遗漏的系统菜单

在Windows应用开发中,默认在标题栏有系统菜单,右键方可查看,而系统菜单的完整菜单项中有“关闭”选项。这类风险类似上一类风险,属于是在Windows应用开发中忽略了对于自带菜单功能的处理,比如可以选择关闭或删除相关菜单代码。

第四类风险 大意的输入框(法)

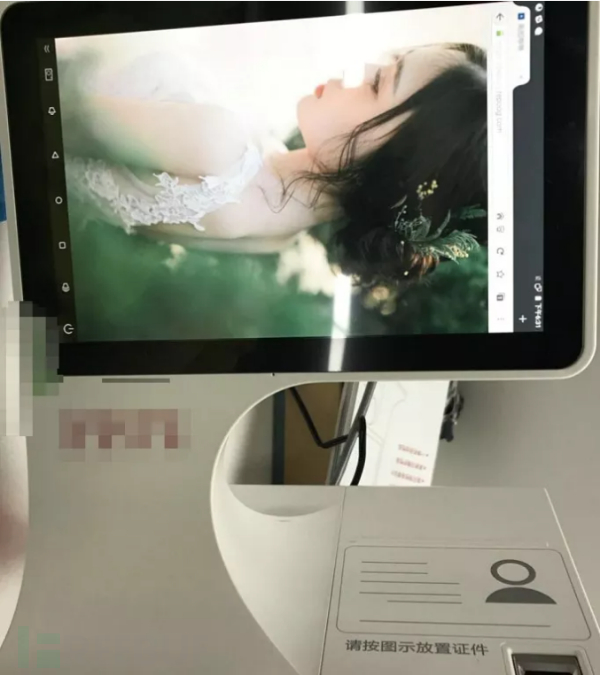

在有输入交互的设计中,一些应用是自定义了九宫格或其他输入方式,而一些则是直接套用了系统原生的软键盘或者第三方输入法。而对于第三方输入法,丰富的功能也提供了丰富的逃逸方式,这种用法在拥有系统所有权的个人终端是没有问题的,但在单一应用的交互中就会有问题。

这说明,在设备厂商或系统厂商在引入第三方功能组件时候,需要谨慎评估这些功能组件的所有特性和安全能力,对于用户而言,产品问题会直觉地与产品厂商建立关联,比如不久前CrowdStrike更新造成的蓝屏故障,用户会直觉地认为是Windows系统地问题,于是不少人谴责微软,谴责比尔盖茨(挑最熟的骂)。

比如笔者早年发现的某厂商的身份识别设备漏洞,应用本身的管理密码也成为了摆设,如此只要可接触,就可以拿到所有通过这台设备认证的人脸、身份证照片等等(如图,实现逃逸之后打开了设备自带的浏览器访问了某个美女图片),该漏洞第一时间也反馈给了相关厂商做修复。

最近爆出的通过搜狗输入法绕过Windows系统的锁屏界面便是属于这种,两个软件单独拿出都是正常的功能,并不产生安全风险,但功能叠加反而产生了漏洞,就像洁厕灵和84消毒液不能混合使用(会产生有毒的氯气)。

另外,在判断一个现象是否是漏洞时候,基于CIA(保密性、完整性和可用性)三要素分析即可,利用搜狗输入法的自有功能绕过Windows系统锁屏界面,进入Windows资源管理器,显然是破坏了Windows系统锁屏功能的保密性(不允许在用户未登录情况下访问系统资源),因此这个现象是漏洞无疑。

第五类风险 来不及的应用响应

这种情况少之又少,在一些性能较差的老旧设备上可以遇到,在触摸屏操作时候,由于系统性能不足,设备应用无法响应用户快速的操作或者并发操作,在快速的触摸操作之下会导致相关进程的故障,并由此弹出故障报告框,之后就容易逃逸到操作系统界面了。

这个问题其实相当容易解决,只需要及时更新设备即可,但也并非每个地方的设备都能够及时更新,比如2013年以前的ATM机按键会留下指纹,之后出现了不锈钢金属拉丝键盘,可以解决该问题,但也并非每个地方的ATM机可以及时更新(取决于当地财力、意愿、影响)。

第六类风险 其他特定的交互

有些是多点触摸,有些是反复的揉搓,总之都是通过交互点和交互方式发现可疑的情况,比如笔者早年有一次在使用一家大型商场的一台玩具售卖机时,用三根手指在顶部向下拖拉,就可以看到转瞬即逝的“退出全屏”按钮,如此需要足够的耐心。

根据系统的类型不同,可以选择不同的操作尝试探索设备的隐藏功能或者所在场合下不安全的功能。

需要额外说明的是,上文中第五类安全风险也可以称为Bug,而此次Windows锁屏绕过则是功能叠加导致。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)