view_source

根据提示,没法右键,想办法右键查看源代码f12,找到flag

robots

这个协议:表示网络爬虫可以访问哪些路径和不能访问哪些路径

之后查看路径得到flag

backup

根据提示知道要找备份文件,搜索备份文件后缀名都有哪些,题干提示得到后缀名,打开下载后的文件用vs得到flag

常见的备份文件后缀名:

- “.bak”

- “.git”

- “.svn”

- “.swp”

- “.~”

- “.bash_history”

- “.bkf”

cookie

两种方法

f12查看cookie:在存储中

看到让访问cookie.php访问

提示让看http响应包

f12在网络中查看,查看响应头,得到flag

burp抓包

先抓包看到cookie让访问

想要看http响应

发送请求

这个还不会等我把burp操作学完再说

disabled_button

没法按的按钮

通过改写前端代码实现

get_post

知识点:两种请求方式如何发送

hackber的使用:简单(学sql注入的时候经常用)

burp的使用这两种方式

weak_auth

基础弱口令爆破:burp的使用

simple_php

考察:php弱语言

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b']; //get传入a和b

if($a==0 and $a){ //弱比较,如果a==0且a为真

echo $flag1;

}

if(is_numeric($b)){ //如果b是数字则退出

exit();

}

if($b>1234){ //如果b>1234

echo $flag2;

}

?>

php为弱语言

==仅表示数值相等,而且当数字和字母组成的字符串与数字进行比较时,仅会以最前面的数字参与比较

command_execution

ping执行漏洞:&&,|,||等运算符的原因

cat命令

cat命令用于查看指定文件的内容。例如,输入"cat file.txt"可显示出名为file.txt的文件的内容。

ping 127.0.0.1|find / -name "flag*"

ping 127.0.0.1|cat /home/flag.txt

xff_referer

知识点:伪造ip地址发送xff和referer请求

提示ip地址必须为什么什么,发送请求包事伪造ip地址利用xff(记录服务器和代理服务器)

看响应包:看到一个ip地址要求必须是他,这提示伪造referer请求(指示这个网页从哪个网页过来)

得到flag

baby_web

提示是找源文件,index.php是默认源文件,用burp该写数据包,发送,在raw(原始的)里没有,在hex(十六进制)里 拓展:render(格式化)易读

PHP2

根据提示:你能解析这个网站吗?

知识点:index.phps是用来存放index.php的源代码的,但并不是所有的都有

。。。。无语了

再看源代码,读懂源代码意思

<?php

if("admin"===$_GET[id]) {

echo("<p>not allowed!</p>");

exit();

}

$_GET[id] = urldecode($_GET[id]);

if($_GET[id] == "admin")

{

echo "<p>Access granted!</p>";

echo "<p>Key: xxxxxxx </p>";

}

?>

浏览器会先将传入参数解码(原理)

代码意思:如果传入参数是admin不允许访问

如果不是:将参数url解码如果是admin则成功输出结果

正逻辑:解码两次是admin即可

反:编码两次

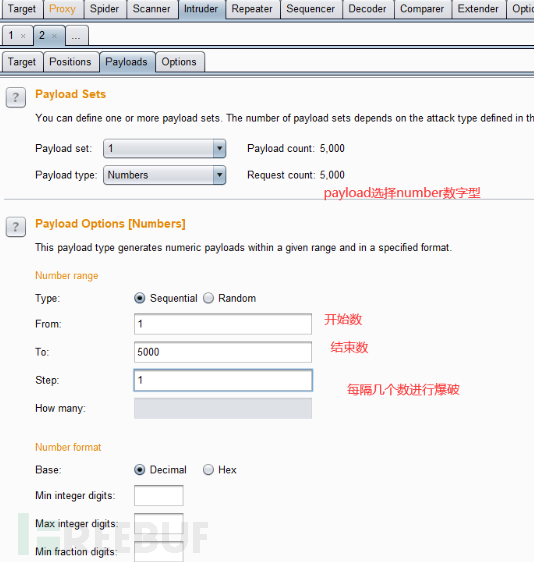

ics-06

知识点:爆破

根据提示找到云平台,发现有get传参并且提示说只有一处留下了入侵者的痕迹

猜测:爆破

设置payload进行爆破

8.9结束

知识点:两种请求的发送方式

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)