前言

在红蓝对抗又或者恶意活动中,通常我们都会接触到各种各样的钓鱼文件和捆绑文件,而恶意软件与攻击者之间的隐秘交流,则成为了它们肆虐网络的关键。这便是我们今天要揭开的面纱——恶意软件通信。

这篇文章将带你深入了解恶意软件通信的秘密世界,从其主要类型探究攻击者如何利用各种手段控制恶意软件,以及它们如何将被感染设备的信息传回攻击者手中。你将了解到常见的通信方式,例如命令与控制服务器、数据传输、间接通信以及其他隐蔽的策略。然后我会找到一些相关样本的本体来简单讲解,那么将浅入分析一些恶意软件通信的技巧和手法。

一、通信技术

恶意软件通信是指恶意软件与攻击者控制的服务器之间进行的通信,攻击者通过这种通信来控制恶意软件,并获取被感染设备的信息,恶意软件通信通常使用以下方式:

- 命令与控制 (C&C) 服务器:恶意软件会定期连接到 C&C 服务器,接收攻击者的指令,并汇报被感染设备的信息。

- 数据传输:恶意软件会将窃取的敏感信息,例如用户凭据、银行信息等,发送到攻击者的服务器。

- 下载恶意代码:恶意软件会从攻击者的服务器下载新的恶意代码,以执行更复杂的攻击。

除了命令与控制服务器和数据传输手段,还有以下几种通信方式:

- 间接通信: 一些恶意软件会使用间接通信方式,例如通过其他合法程序或服务来隐藏自己的通信。 例如,恶意软件可以利用DNS请求或HTTP请求来发送数据,这些请求会被混淆在正常的网络流量中,难以被检测。

- P2P通信: 一些恶意软件使用点对点(P2P)通信,例如通过BitTorrent或其他P2P协议来传播和接收指令。 这使得攻击者可以绕过传统的安全措施,例如防火墙,并且更难被追踪。

- 利用漏洞: 一些恶意软件会利用系统漏洞来进行通信,例如通过远程桌面协议(RDP)或网络共享来建立连接。 这使得攻击者可以绕过防火墙和其他安全措施,并直接访问被感染设备。

- 加密通信: 一些恶意软件使用加密通信来隐藏自己的通信内容,例如使用SSL/TLS协议来加密数据。 这使得安全分析师更难识别和分析恶意软件的通信内容。

二、隐匿技术

恶意软件通信隐匿技术被广泛应用,以避开流量检测。这些技术主要包括流量伪装和DNS隧道 。流量伪装是指黑客通过调整网络流量的特征来模仿常规流量,而DNS隧道是通过修改域名解析过程实现的 。此外,黑客还可以借助Malleable-C2-Profiles配置文件来模仿其它恶意软件的通信协议,以进一步增强伪装性 。

另一种常见的隐匿技术是通过ipv6隧道传送ipv6数据报文 。攻击者可以通过恶意软件来配置允许运行ipv6通信的设备,以避开防火墙和入侵检测系统 。但即使设备支持ipv6,也可能无法正确地分析封装了ipv6报文的ipv4数据包 。

匿名通信技术也是攻击者的一种常见选择。这些技术存在被审查者识别的风险,并且随着流量审查技术的不断演进,传统的加密通信技术在隐藏数据特征方面也存在局限性 。

- 命令与控制(C&C)服务器隐藏:攻击者会使用动态DNS、Tor网络等手段,隐藏C&C服务器的真实位置,阻碍安全团队的追查。

- 通信内容加密:恶意软件会使用AES、RSA等加密算法,对通信内容进行加密,防止安全分析人员解读。

- 伪装成正常流量:恶意软件会将通信内容隐藏在HTTP、DNS等正常网络协议中,混淆在正常流量中难以被发现。

- 利用合法软件通信:恶意软件会利用远程桌面、电子邮件等合法软件进行通信,绕过防火墙等安全设备。

- 点对点(P2P)通信:一些恶意软件采用P2P拓扑,没有集中的C&C服务器,使得追查更加困难。

三、(C&C)-DNS 隧道技术

上面的一个流程图展示了恶意攻击 C2 通信中利用 DNS 隧道技术的工作原理。受感染主机上的 DNS 隧道客户端程序会将数据编码并拆分成 DNS 查询请求,通过本地 DNS 服务器转发到攻击者控制的 DNS 服务器。攻击者的 DNS 服务器会解析出隐藏的数据,并将命令或其他数据编码到 DNS 响应中返回给受感染主机。这种基于 DNS 协议的隧道通信方式可以有效规避防火墙等安全设备的检测。

参考:

https://hackersterminal.com/dns-tunneling/

https://medium.com/@lsepaolo/threat-hunting-dns-c2-c461abf4794d

https://medium.com/redteam-blueteam-series/obtain-c-c-channel-b1e357ac0f

四、(C&C) - Tor 隧道技术

Tor 隧道技术越来越多地用于僵尸网络命令和控制 (C2) 通信,为僵尸网络控制者提供匿名性。该技术最早是在使用强化学习通过 Tor 和公共网络模拟 C2 通信。

Mirai 僵尸网络就是使用 Tor 进行 C2 通信的一个著名示例,它利用物联网 (IoT) 设备接入 C2 服务器网络,发起大规模 DDoS 攻击另一个例子是 Zeus 僵尸网络,它使用 C2 服务器窃取银行凭证.Zeus 僵尸网络尤其专注于使用 Tor 的隐藏服务来保持服务器正常运行和僵尸网络的活力。使用 Tor 进行 C2 通信具有匿名等优势,但由于网络设计,也容易暴露僵尸网络活动。

上图是大概的一个模拟流程,都知道Tor 网络是一个基于洋葱路由的匿名网络,它通过一系列中间节点(称为“中继”)来隐藏用户真实 IP 地址,从而实现匿名通信,每个 Tor 中继节点只知道与其相邻节点的地址,而不知道用户的真实地址,当用户发送信息时,信息会被加密并经过多个中继节点的层层封装,最终到达目标服务器。Tor 隐藏服务允许用户在 Tor 网络中建立一个不可见的服务,该服务可以通过一个特殊的 Tor 隐藏服务地址(.onion 地址)访问,Tor 隐藏服务地址是通过哈希运算生成的,与实际服务器 IP 地址无关,因此可以有效隐藏服务的真实位置。

五、通信加密-对称加密技术

对称加密(Symmetric encryption)是一种加密算法,它采用相同的密钥进行加密和解密。由于加密和解密过程都很快,但是密钥必须安全地传递给通信双方。常见的对称加密算法包括 AES、DES、3DES、Blowfish 和 RC4。使用对称加密的通信方可以验证消息确实来源于对方,且对方以后不能否认发送过该消息 。对称加密算法在 T1573.001 中可能应用于加密通信通道。

1. AES加密

通常我们见得最多的就是base64编码或者明文通信传输,随着新兴技术出现,AES(Advanced Encryption Standard,高级加密标准)是目前最广泛使用的对称加密算法之一,这里出栗子:down_new是一个下载器,至少自 2019 年以来一直被BRONZE BUTLER使用,BRONZE BUTLER是一个网络间谍组织,并未发现归属哪国组织,目前得知 2008 年以来一直活跃。该组织主要针对日本组织,特别是政府、生物技术、电子制造和工业化学领域的组织。

在BRONZE BUTLER组织中其中一个名为“Snack ”样本,该样本 build_down 和 down_new 的另一种特洛伊木马变种,其功能与这些特洛伊木马相当ABK 和 BBK。与分析的所有特洛伊木马一样,Snack也具有AES加密功能。这批特洛伊木马变种具有相同的加密功能,具有可以生成模块和默认的AES密钥键和类似的初始化向量 (IV) 值。

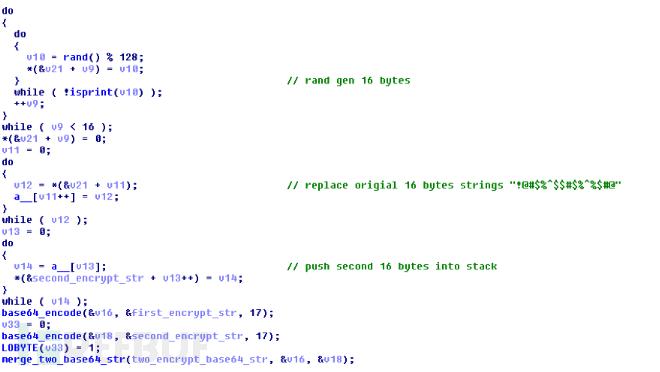

AES加密秘钥和IV生成功能

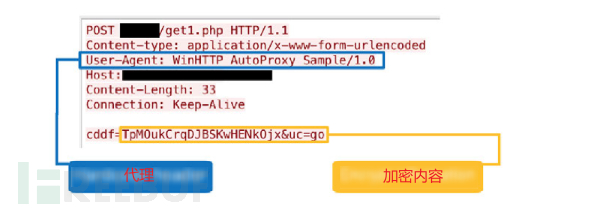

请求是经过加密的内容

2.XOR加密

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)