关于XMGoat

XMGoat是一款针对Azure的环境安全检测工具,XM Goat 由 XM Cyber Terraform 模板组成,可帮助您了解常见的 Azure 安全问题。每个模板都是一个用于安全技术学习的靶机环境,包含了一些严重的配置错误。

在该工具的帮助下,广大研究人员可以更好地理解和学习针对Azure安全的相关知识和技术。

工具要求

1、Azure 租户;

2、Terafform 版本 1.0.9 或更高版本;

3、Azure CLI;

4、具有订阅所有者权限和 AAD 中全局管理员权限的 Azure 用户;

操作指引

以下是针对每种环境需要执行的操作:

1、运行安装程序然后开始。

2、使用初始用户和服务主体凭据,根据场景流程对目标环境执行安全测试(例如,XMGoat/scenarios/scenario_1/scenario1_flow.png)。

3、如果您需要安全测试帮助,请参考解决方案(例如,XMGoat/scenarios/scenario_1/solution.md)。

4、当你完成安全学习或测试后,别忘了清理一下环境。

工具安装

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

$ az login $ git clone https://github.com/XMCyber/XMGoat.git

然后切换到项目目录中,选择需要执行安全审计的对应环境场景模板即可:

$ cd XMGoat $ cd scenarios $ cd scenario_<\SCENARIO>

其中 <\SCENARIO> 是您要完成的场景编号, <\FILENAME> 是输出文件的名称:

$ terraform init $ terraform plan -out <\FILENAME> $ terraform apply <\FILENAME>

工具使用

要获取初始用户和服务主体凭据,请运行以下查询:

$ terraform output --json

对于服务主体,使用 application_id.value 和 application_secret.value。

对于用户,使用username.value和password.value。

环境清理

完成对应场景的安全测试之后,运行以下命令以清理租户中创建的所有资源

$ az login $ cd XMGoat $ cd scenarios $ cd scenario_<\SCENARIO>

其中 <\SCENARIO> 是您要完成的场景编号。

$ terraform destroy

场景测试流程

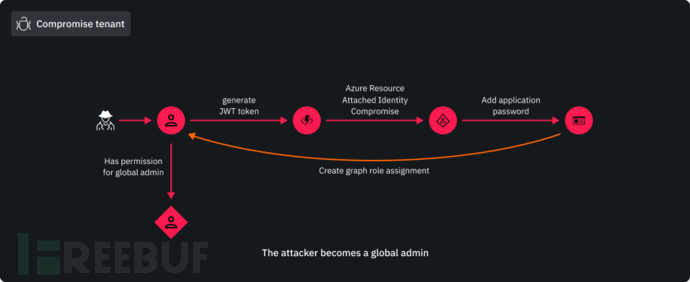

场景1

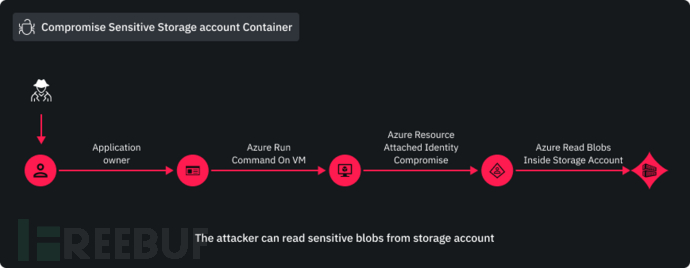

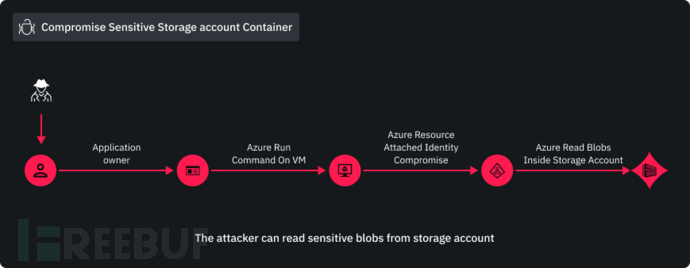

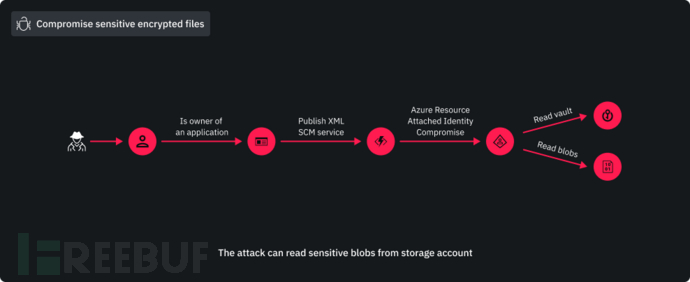

场景2

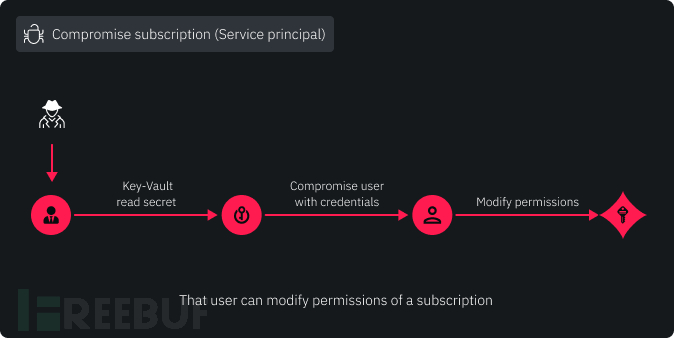

场景3

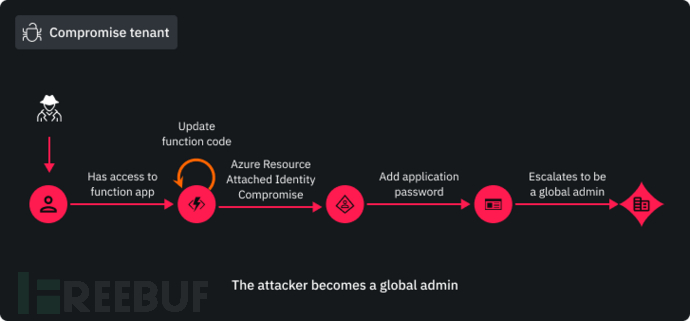

场景4

场景5

项目地址

XMGoat:【GitHub传送门】

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)