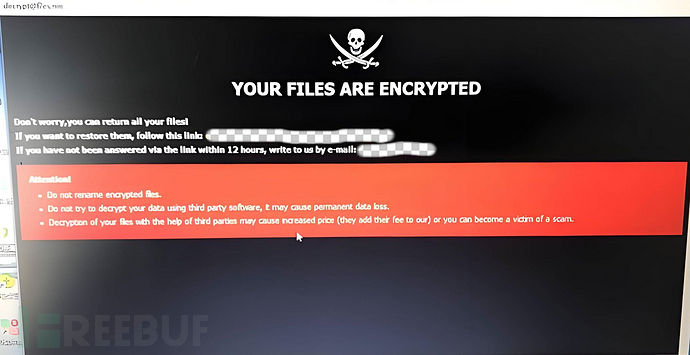

一:案例描述

客户向我们反馈服务器于昨晚遭到网络勒索,SQL Server数据库文件名被修改带有“.Seoul”后缀,文件被加密,文件底层被修改,客户询问是否可以修复,我们建议客户立即断网,将数据库文件异地拷贝,并进行全盘备份,进行数据库文件修复。

二:解决方案

1.案例评估

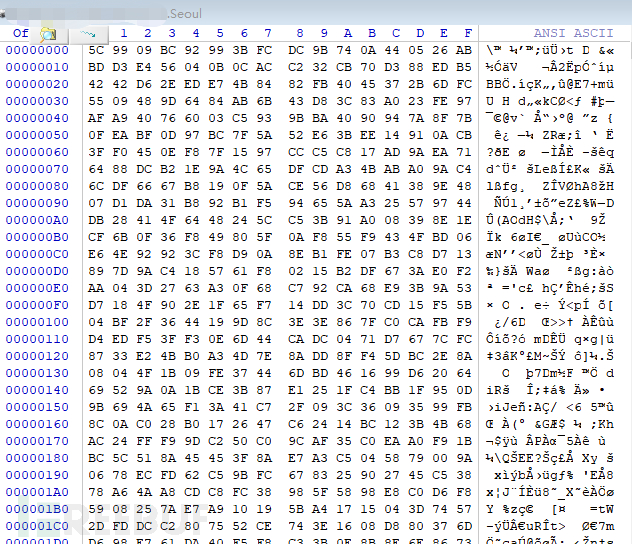

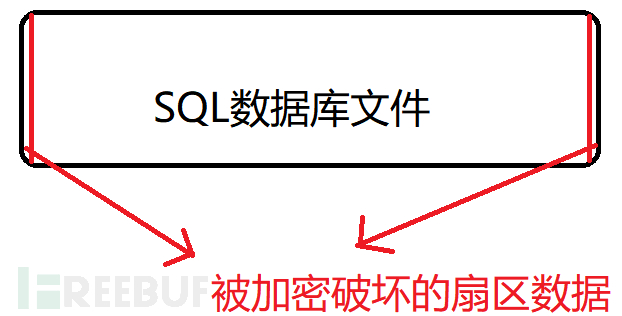

经我司技术工程师分析,该病毒的加密为头尾加密,使用工具可以看到该数据库文件头部已经没有SQL Server数据库文件应有标识,详细如下:

我们向下分析,在256号扇区找到数据库文件结构,如下所示:

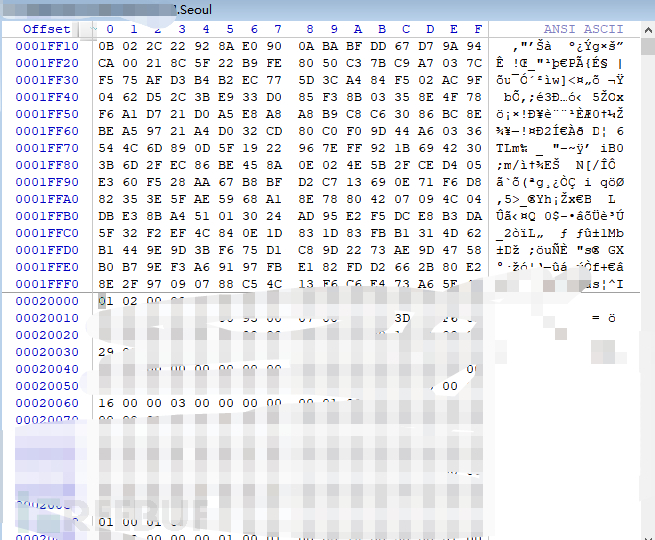

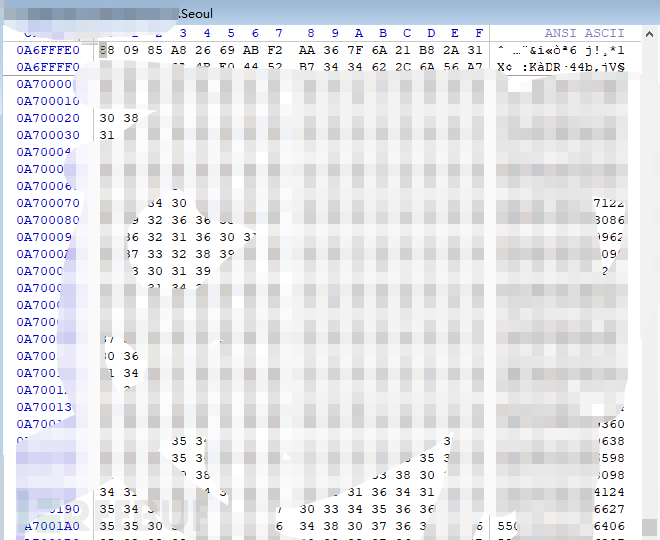

继续向下分析,直到结尾处发现一段神秘数字,怀疑可能是加密信息:

经过上面对SQL Server数据库被加密文件的分析,我们可以得出结论,该SQL Server数据库被加密了文件头部256扇区,尾部疑似也占用了部分扇区。由此我们可以推断出该文件被加密的扇区占比:

2.恢复方案

通过对SQL Server数据库文件的分析,前256扇区主要是一些数据库文件结构信息。一般这种情况下有3种恢复方案:

方案1:使用数据库修复工具对该文件直接进行修复,按照经验来判断,这样一般可以恢复90%以上的数据库内容,但只能由SQL Server数据库附加,调用该数据库的相关软件大概率无法使用。

方案2:可以找该数据库之前很老的备份文件,进行扇区移植,即复制前256扇区到该数据库,替换掉被病毒加密的256扇区,这样再通过数据库修复工具进行修复,可以恢复大约99%的数据库内容,大部分调用该数据库的软件也能够使用,但是预估在使用过程中会出现各种错误。那是因为有部分视图、函数、或者是存储过程在通过数据库修复工具进行修复的时候可能会出现丢失。

方案3:使用方案2进行扇区替换后,因为替换的毕竟是老的数据库的,链结构肯定不足以支撑访问所有数据,可以针对性的先使用工具对未加密区域的数据进行分析,将未加密区域的数据流和存储过程、函数、视图的链结构提前记录,写入新的256扇区后,在新写入的扇区里面,解析出相似的链结构,然后修改链结构,或者是把指向改为我们分析的地址。这样再使用任意的数据库修复工具,即可完整的恢复出该数据库的结构,最大程度上还原加密前的存储过程、函数和视图,使调用该数据库的相关软件能够正常使用。

三:案例总结

被勒索了怎么办?切勿支付赎金!

说起来容易,一些数据价值高、业务连续性要求强的行业,因迫切想要恢复业务,往往别无选择只能支付赎金。但支付赎金也并不能保证所有的数据都被恢复。调查结果显示,80%的组织或企业向攻击者支付赎金后会再次遭受攻击。组织或企业在支付赎金后其中只有8%恢复了所有数据。63%只恢复了65%的数据,29%只恢复了不到一半的数据。勒索病毒软件攻击平均导致16个工作日的系统停机。调查结果显示企业(13%)和金融(14%)、政府(14%)成为最容易受到勒索病毒攻击的三大行业。70%的企业过去一年经历了两次或以上的勒索病毒攻击,中国企业的情况更加严重,多达76%的中国企业过去一年被勒索病毒攻击。勒索病毒制作成本低,攻击手法多样,勒索形式防不胜防,勒索风险不可视,全球每11秒就会发生一起勒索软件攻击。勒索病毒攻击正变得更具针对性,目标转向企业核心系统。勒索攻击工具越来越先进,攻击趋于APT化,且逃逸能力强;企业检测和处置能力不足,生产运营面临严峻威胁。

当勒索发生时,企业所能做的是寻求专业帮助,在没有得到专业公司的专家建议时,切勿自己联系黑客,避免遭受更大的财务损失。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)