简介

Galaxy是一款在渗透测试中针对一些网站对报文加密的Burp解密插件,可以让你测试加密报文像明文一样简单,先看一张效果展示图:

当前安全测试人员面临的问题

当前安全测试人员面临的问题

-

越来越多的网站对HTTP请求&响应做了加密/加签,这导致想要修改明文请求/响应非常不方便

-

已有插件在面对加密&加签同时存在、加密算法组合等情况时不够用,自行编写hook脚本难度大、效率低

解决方案

目前其它插件的做法是在用户选择繁琐的页面配置后,用被加密的数据调用对应的解密函数完成解密,这样只能满足既定请求。而这次我们介绍的插件,它的思路是将请求/响应对象交给你,通过少量代码修改请求/响应对象,这样无论算法组合有多复杂都可以自动解密。

Galaxy启用后的效果

- 启用成功后,后续代理的所有请求和响应自动解密

- 已解密请求转到Repeater后Send,得到的响应也会被解密

- Intruder、Scanner等模块同样支持

特点&优势

- 简单高效:不需要启动多余的本地服务。

- 上手容易:通用算法及常见加密逻辑已内置,基本能做到开箱即用。

- 支持面广:如加密算法组合、自定义算法、动态密钥等均可以支持。

- 强灵活性:可以使用python、js、Java、grpc多种方式实现hook脚本以满足需求。

支持的算法

- aes-ecb

- aes-cbc

- aes-gcm

- des-ecb...

- 3des-ecb...

- rsa

- sm2

- sm3

- sm4

- md5...

- sha1...

- tea...

- ...

基本市面上常见的都支持。

试用

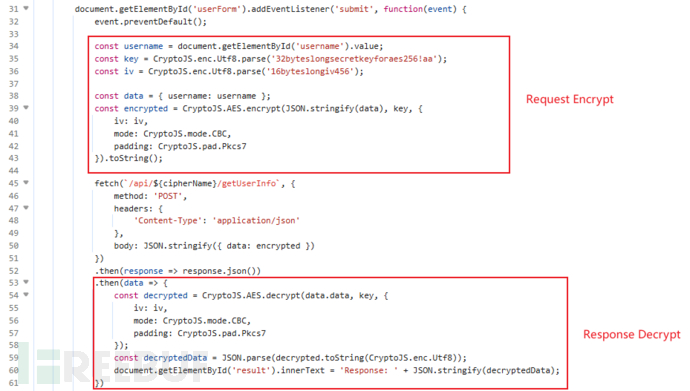

我们以该项目提供的靶场的 aes-cbc来测试下

根据前端代码,这里的流量加解密逻辑是:

- 使用 aes-cbc对原始的请求json加密

- 将加密后的数据base64,并生成一个新的json放入data中

- 发送请求,得到响应

- 获取响应json中的data字段,用 aes-cbc解密后进行后续业务逻辑

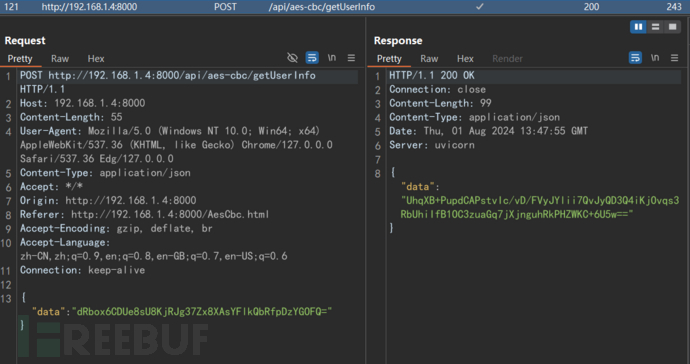

使用Burp抓包,可以看到请求和响应都被加密

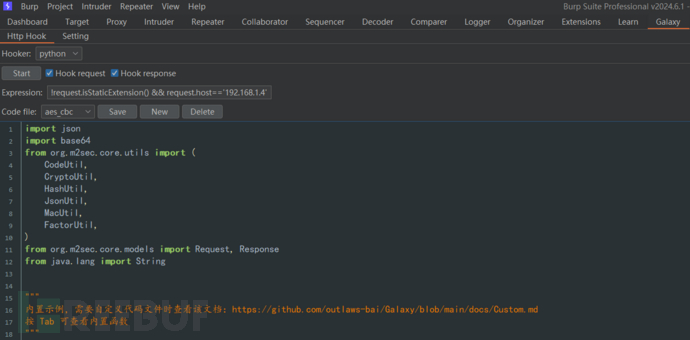

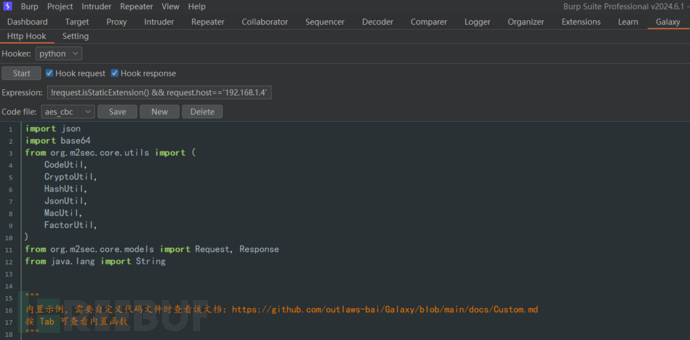

下载并加载插件后,会看到这样的界面,即表示加载成功

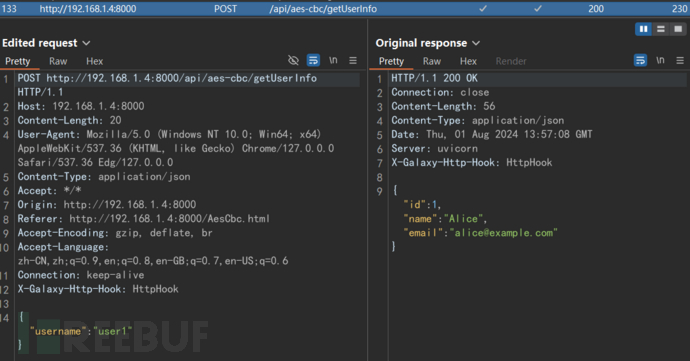

点击 Start启动与靶场对应的hook脚本,再次请求,可以发现流量被自动解密

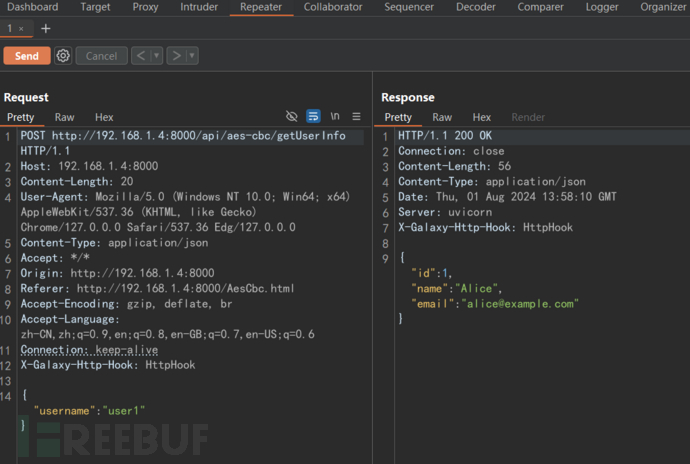

并且右键将已解密的请求发送到Repeater,点击Send获取的响应也是解密后的,这意味着在Intruder模块可以直接进行暴力破解

整个解密过程串起来如下

作者已搭建好对应的靶场供测试,其中包括更加复杂的场景,读者可以自行测试。

作者已搭建好对应的靶场供测试,其中包括更加复杂的场景,读者可以自行测试。

地址

Burp插件:https://github.com/outlaws-bai/Galaxy

靶场:https://github.com/outlaws-bai/GalaxyDemo

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)