引言

逆向工程在软件安全、漏洞分析和软件开发中扮演着重要角色。Radare2作为一个开源的逆向工程框架,提供了丰富的功能来帮助研究人员进行二进制分析。本文将引导读者了解Radare2的基本使用。

优势

作为逆向分析人员,IDA是工作中必不可少的神兵利器,日常的静态分析以及Linux动态调试等等都需要借助IDA来实现。而Radare2作为同期的逆向工具自然也有它的优势。

- 高度的灵活性和可扩展性:Radare2 允许用户通过自定义脚本和插件来扩展其功能,以满足特定的逆向需求。

- 强大的命令行界面:对于熟练的用户来说,Radare2 的命令行操作非常高效和便捷。它提供了丰富的命令和选项,能够快速执行各种复杂的分析任务。

- 跨平台支持:Radare2 可以在多种操作系统上运行,包括 Windows、Linux 和 macOS 等,这使得用户在不同的工作环境中都能够使用它。

- 深度的分析能力:Radare2 能够对二进制文件进行非常深入的分析,包括代码结构、控制流、数据结构等方面。

- 活跃的社区和更新:Radare2 拥有活跃的开源社区,不断有新的功能和改进被添加进来。用户可以从社区中获得支持和分享经验。

- 免费和开源:Radare2 是免费和开源的,这使得更多的人能够使用和贡献,降低了使用成本。

基本命令

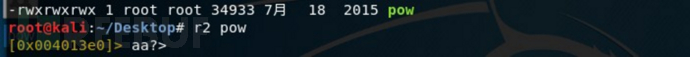

r2 + 目标程序

进入radare2程序。

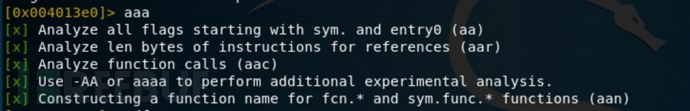

aaa

显示程序的一些函数识别信息。

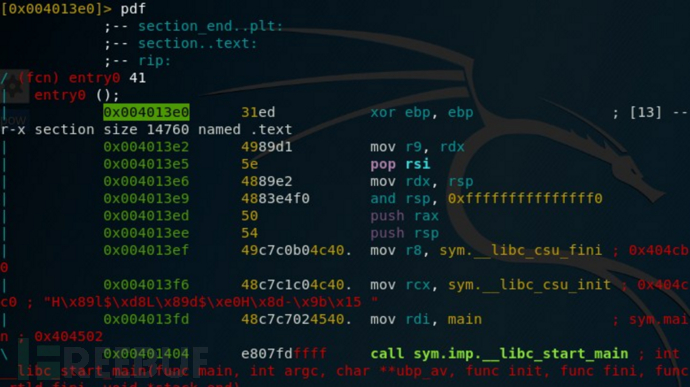

打印函数代码。

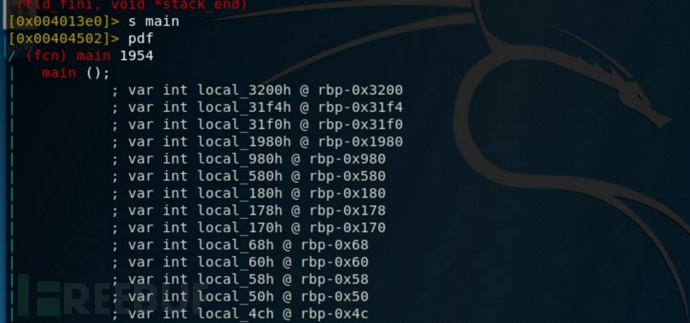

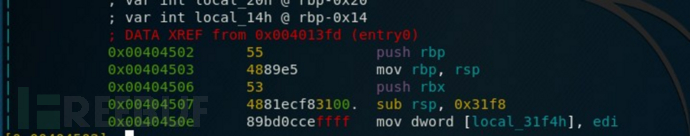

s main

根据偏移进入相对应的函数的代码位置。

pd n @ main

针对于某一个函数,打印n行相对应的汇编代码。

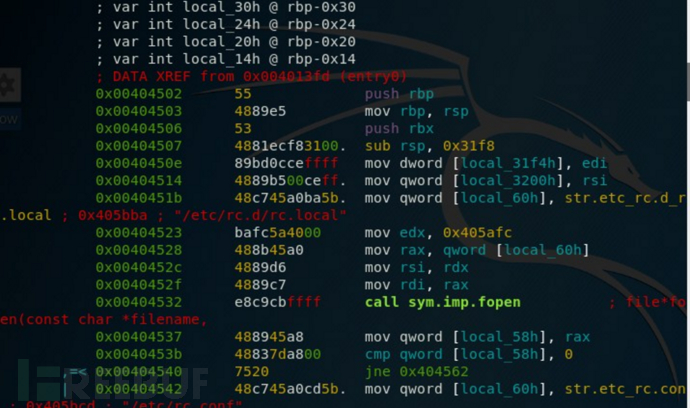

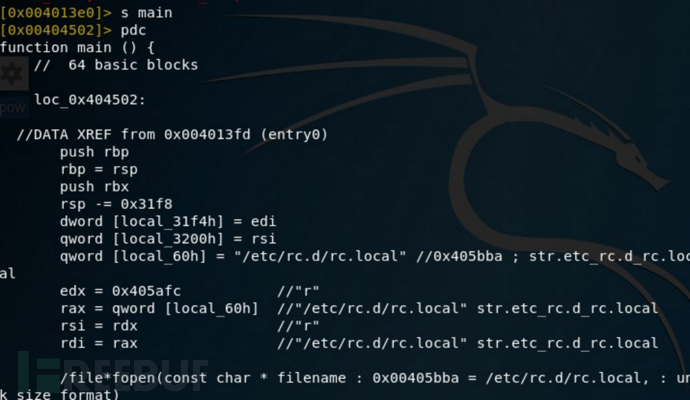

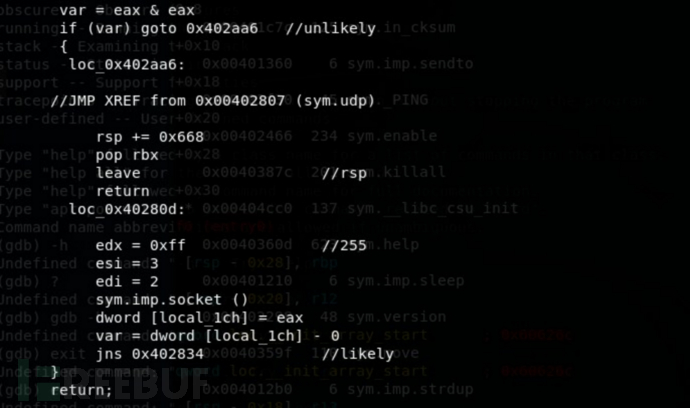

pdc

反编译功能。类似于IDA的F5显示伪代码。

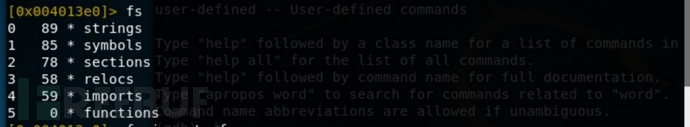

fs

显示区段的信息。

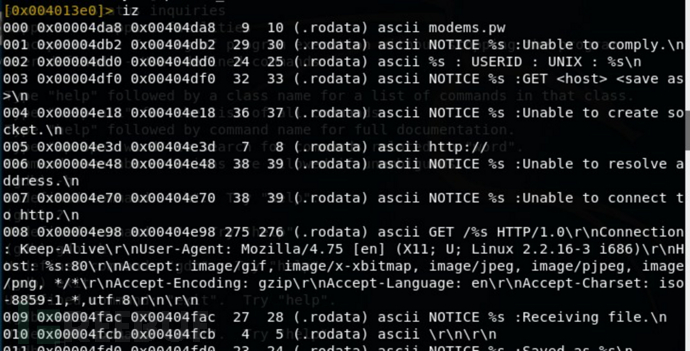

fs imports;f

查看区段表里的某一个表的具体信息内容。

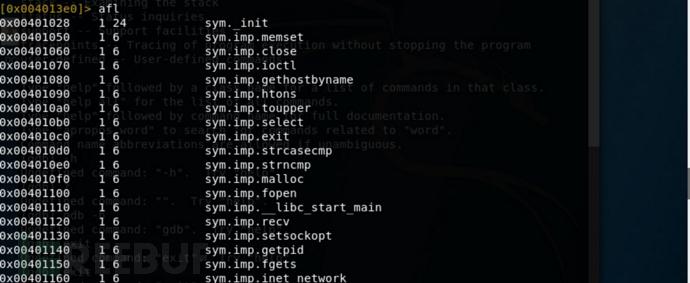

afl

分析函数列表,调用了那些函数,以列表形式展现。

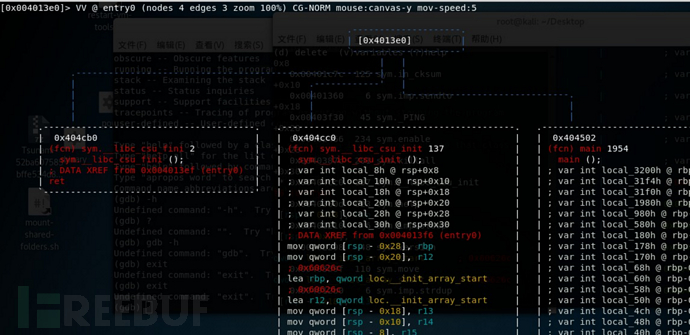

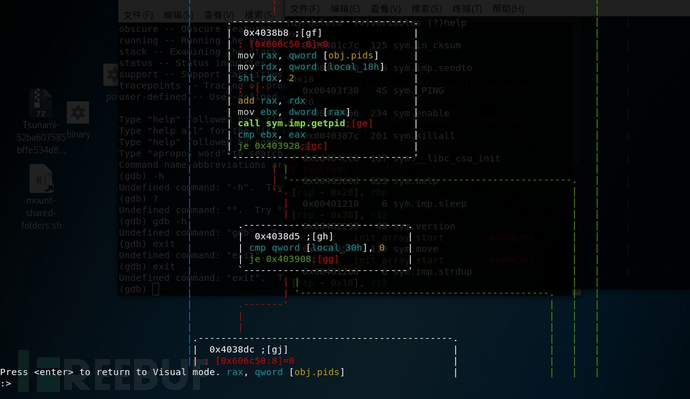

VV

代码转换为流程图。

:

在转换为流程图后,想要继续执行命令操作,输入:

然后方可继续执行命令操作

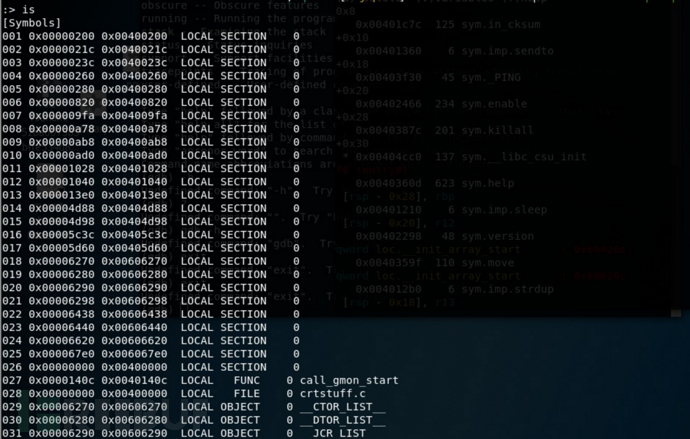

is

符号表显示

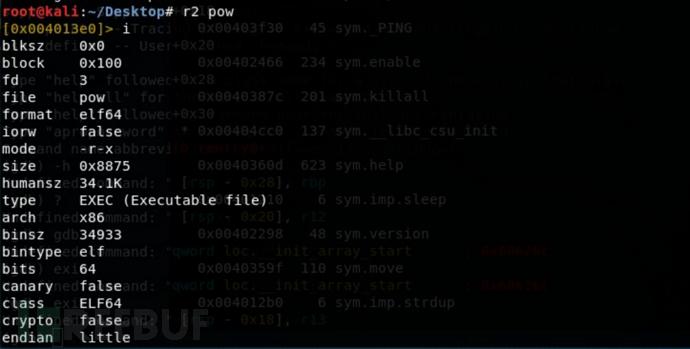

i

显示文件的详细信息:

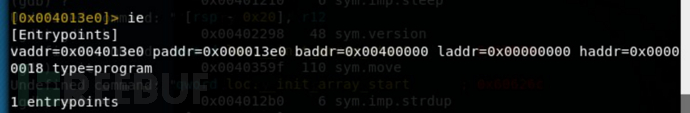

ie

显示出程序的入口点地址信息:

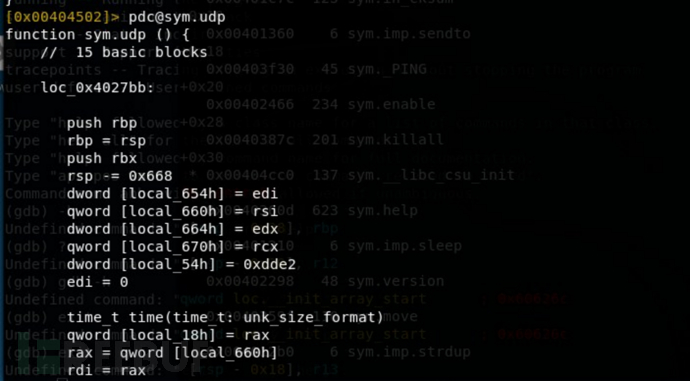

pdc@sym.udp

反编译出某一个函数:

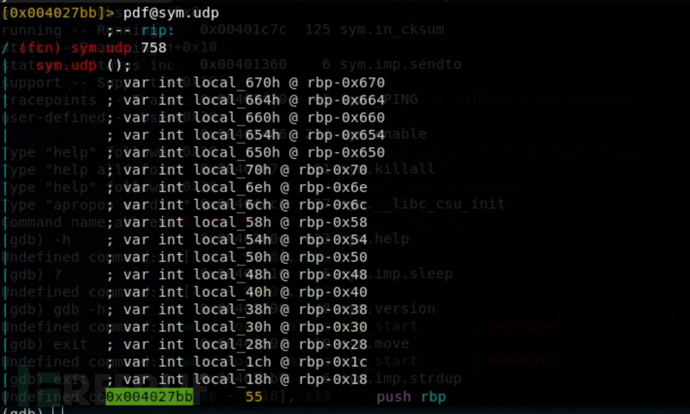

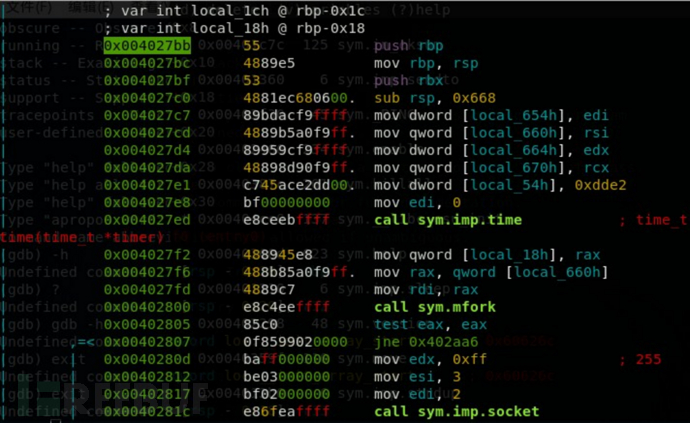

pdf@sym.udp

反汇编出某一个函数:

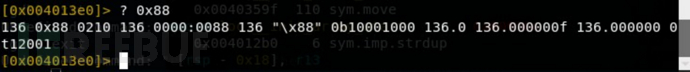

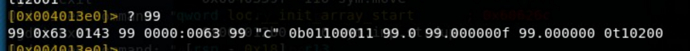

? 0x88

将十六进制和十进制的相互转换:

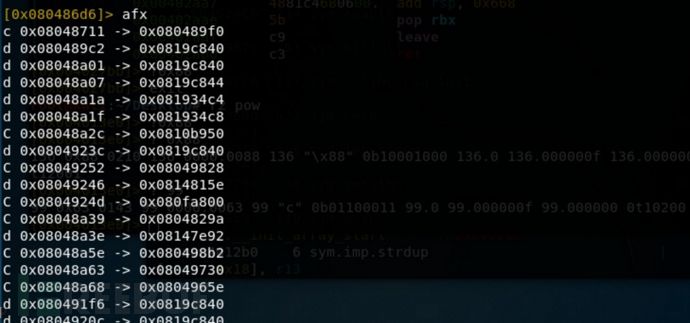

afx

查看调用函数:

总结

Radare2作为一个功能强大且灵活的逆向工程工具,为安全研究人员和开发人员提供了一个强大的平台。通过本文的介绍,希望读者能够更好地掌握Radare2的使用技巧,并在实际工作中发挥其潜力。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)