Hello,今天给大家带来一起关于自查木马远控,预防电信诈骗的文章,本文所介绍的方法可以有效查杀市面90%的后门木马,有效避免木马类电信诈骗。

问一:木马远控为什么会和电信诈骗有关?(骗术公开)

电信诈骗是指通过电话、网络和短信方式,编造虚假信息,设置骗局,对受害人实施远程、非接触式诈骗,诱使受害人打款或转账的犯罪行为。

木马类电信诈骗人员会潜伏在各种社交软件,如微信,QQ等,他们会经常发布免杀木马诱骗别人点击,受害对象大部分为财务人员,他们会将木马程序命名为"2024财务报表.exe"“2024最新财务工资涨幅.exe”等程序诱骗财务人员点击。

当财务人员点击木马程序后,电诈成员就能够远程连接你的电脑,他们会先潜伏一段日子,获取足够的信息,如:被控人同事,老板的联系方式,头像,聊天方式等。

等到时机成熟,电诈成员会在被控人没有注意的情况下远程操作对方电脑,将老板等同事的联系方式拉黑,并且添加电诈人员伪造的账号,通过前期打点获得的聊天信息与对被控人施展诈骗,诱骗对方转账,导致几百万几千万的损失。

问二:如何预防木马类电信诈骗?(预防手段)

方案一:安装360等杀毒软件

是的我没开玩笑,很多营销号会说360广告多,是流氓软件,但是这只是为了流量所说的片面的信息,360的广告经过设置是可以去除的,本人建议最好安装360杀毒软件。

因为360杀毒软件有个很强的功能:核晶,核晶可以拦截大部分的恶意行为,比如加启动,进程注入,调用系统进程等,还能够拦截恶意流量,最重要的一点是,在开启360核晶下,市面上大部分控端是无法远程操控你的电脑的,能够为你的电脑添加最后一道保障。

方案二:定期检查黑名单,是否有熟人被拉黑,不要点击.exe/.bat/.com等后缀名的程序,除非对方十分可信,也不要点击陌生域名,IP等。

方案三:在使用完电脑后断网,养成这个习惯无异于给电诈人员诈骗造成了巨大难度,他们不可能在你使用电脑的时候远程操作你的电脑,这样你会察觉,当你断网后电诈人员是无法远程链接你的电脑的。

*问三:那我如何检查自己是否被远程操控呢?(检查方法)

一查流量IP,二查情报社区,三查木马沙箱,四查注册启动

第一步,查流量IP:

所用工具:火绒剑(文末放下载地址)

操作方法:

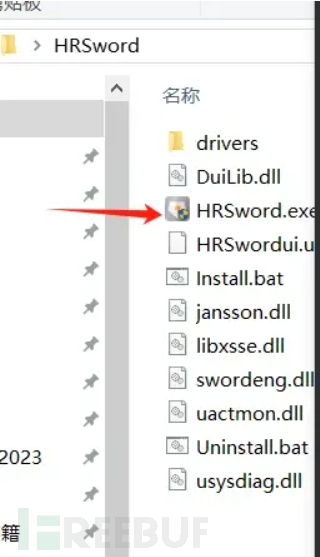

1,打开这个

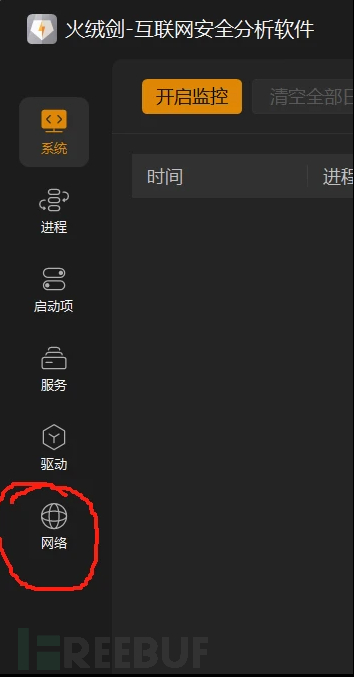

2,点击这个

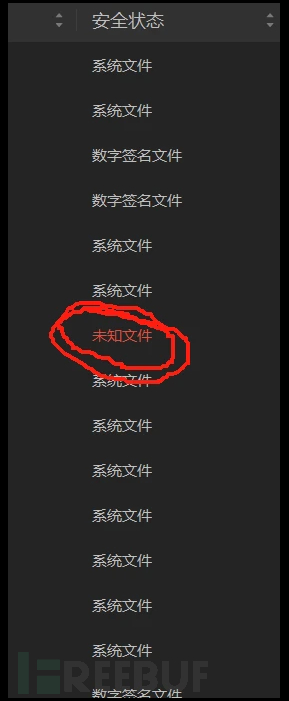

3,找这个

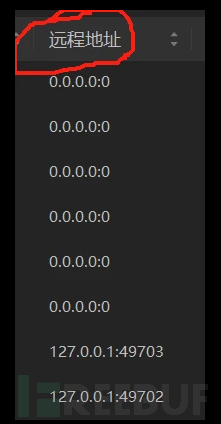

4,看这个

5,从红名进程找除了127.0.0.1\0.0.0.0\192.168.xxx.xxx的IP地址复制下来

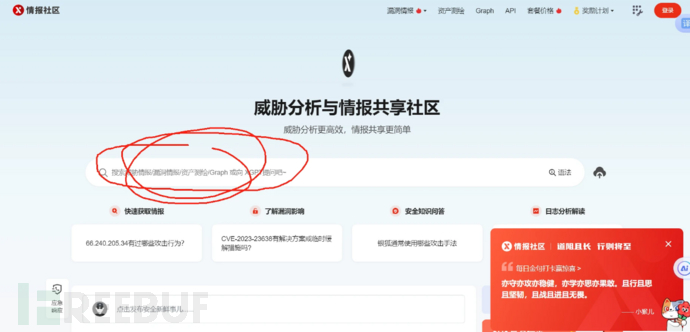

第二步,查微步云情报社区:

工具:https://x.threatbook.com/

把第一步找到的IP复制到这里来

然后看这个IP是不是恶意的,如:

像这样的IP就是恶意的,你被远控了.....

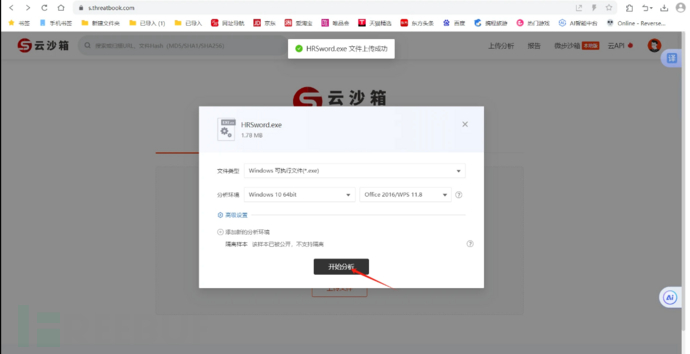

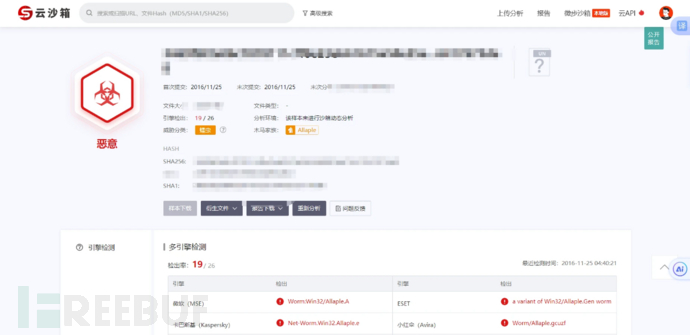

第三步,用沙盒查木马行为

工具:https://s.threatbook.com/

通过步骤一和二定位木马程序,然后将其上传到沙盒中

然后点击这个,并且等待片刻 如果看到检测样本为恶意,那么你被远控了,如:

如果看到检测样本为恶意,那么你被远控了,如:

如果你很不幸的中奖了,那么重装电脑吧

; - )

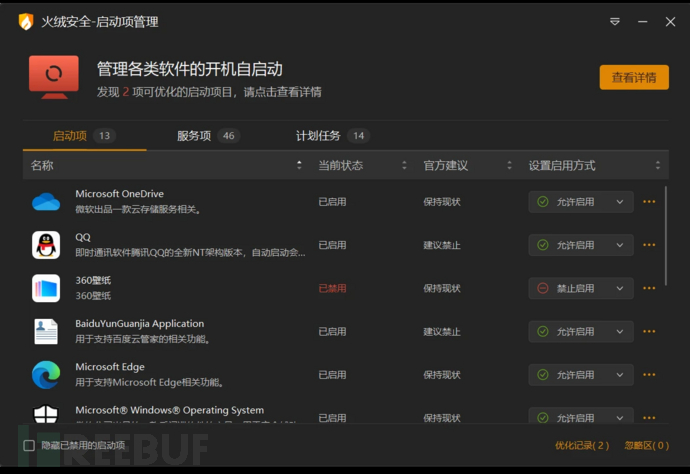

第四步,用火绒查注册表

定期查注册表是个好习惯,将自己不认识的程序全部禁用不仅可以预防被控还能解放电脑压力

工具:火绒(360也能查,我感觉没火绒看的舒服)

操作方法:点这个 然后点这个

然后点这个 禁用一些不必要的,不认识的启动项,如

禁用一些不必要的,不认识的启动项,如

PS:

本文到这里就结束了,当今时代是互联网的时代,电信诈骗的手段层出不穷,我希望能尽自己微薄之力帮助别人避免被电信诈骗,各位一定要重视电诈,不要等损失到来才追悔莫及。

: - )

--.bat

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)